Group-IB Tehdit İstihbaratı, 19 Nisan 2022’de MajikPOS POS kötü amaçlı yazılımının Komuta ve Kontrol (C2) sunucusunu keşfetti. C&C’nin yetersiz yapılandırıldığı ve oluşturulma şeklinin ek araştırma için çalınan kimlik bilgilerinin çıkarılmasına izin verdiği tespit edildi. Tehdit İstihbaratı uzmanları sunucuyu inceledi ve aynı zamanda çalıntı kredi kartı bilgilerini de toplayan farklı bir POS kötü amaçlı yazılımı olan Treasure Hunter’ın C2 yönetim panelini barındırdığını keşfetti. Müfettişler, kötü niyetli altyapıyı inceledikten sonra, bu kampanya sonucunda etkilenen cihazlar ve çalınan kredi kartları hakkında veriler elde etti. Bilgisayar korsanları, başta ABD olmak üzere en az Şubat 2021’den (8 Eylül 2022 itibariyle) 167.000’den fazla ödeme kaydı çaldı.

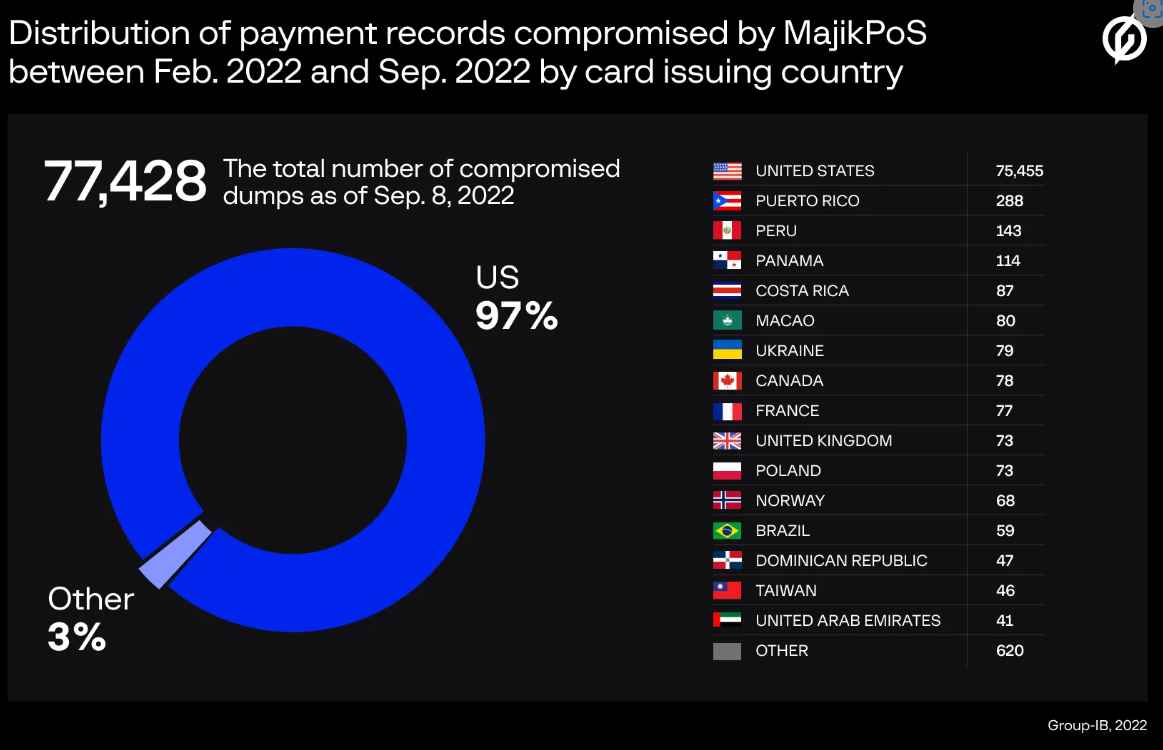

Panel, bu blogun yazıldığı tarih itibariyle halen faaliyettedir. Birimin kanun uygulayıcı ortaklarına ve ABD merkezli bir finansal tehdit paylaşım grubuna uyarı gönderildi. 2017’nin başlarında, ABD ve Kanada’daki POS terminalleri, MajikPOS kötü amaçlı yazılımının ilk hedefleriydi. 18 Temmuz 2019 tarihinde, karton kullanıcı resmi olmayan forum “exploit”te MajikPOS (MagicPOS olarak da bilinir) kaynak kodunun satışı hakkında bir bildirim yayınladı.[.]içinde.” Ek olarak, kötü niyetli aktörler, kötü amaçlı yazılımın biriktirdiği çöpleri satmak için kullanılan mağazanın kaynak kodunu satmayı teklif etti. MajikPOS, o zamandan beri DarkWeb’de dolaşıyor ve tehdidin kaynağını saptamayı zorlaştırıyor. Aynı sunucuda, Treasure Hunter kötü amaçlı yazılımının komut ve kontrol panelinin de aktif olduğu keşfedildi. 2014, Treasure Hunter olarak bilinen POS kötü amaçlı yazılımının ilk keşfini gördü. RAM kazıma birincil işlevidir. MajikPOS ve öldürme zincirinin ilk adımları karşılaştırılabilir. Bir POS terminaline bulaştıktan sonra, kötü amaçlı yazılım halihazırda aktif olan işlemleri listeler, kullanılabilir tüm kredi kartı verilerini RAM’den alır ve bu verileri bir C2’ye gönderir. Bu kötü amaçlı yazılım panellerinin her ikisi de saldırıya uğrayan POS sistemleri ve çalınan dökümler hakkında ayrıntılar içerir. Araştırma sırasında uzmanlar, Treasure Hunter panelinden yaklaşık 90.000 ve MajikPOS panelinden yaklaşık 77.400 farklı kart dökümünü inceledi. Bu blogun yazıldığı tarihte enfeksiyon hala aktif olduğu için kurbanların sayısı artmaya devam ediyor.

Bir dökümün kendisi çevrimiçi işlemler yapmak için kullanılamasa da, bu tür verileri satın alan suçlular çalınan belgeleri paraya çevirebilir. Kartı veren kuruluş ihlali hemen bulamazsa, hırsızlar klonlanmış kartlar (bazen “beyaz plastik” olarak da bilinir) oluşturabilir ve bunları yetkisiz yüz yüze işlemler yapmak veya ATM’lerden nakit çekmek için kullanabilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.