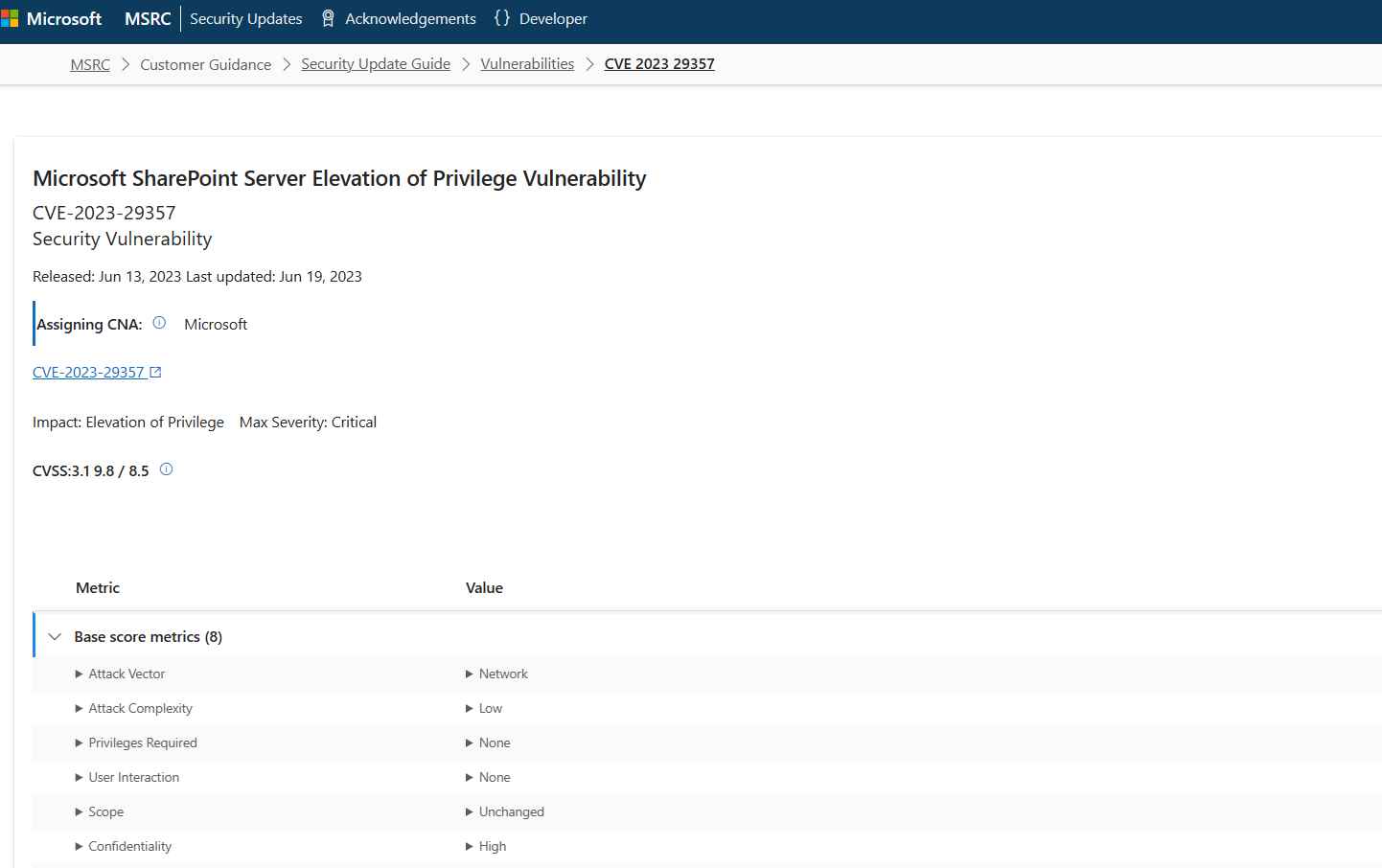

CVE-2023-29357 olarak bilinen büyük bir güvenlik açığına yönelik kavram kanıtı (PoC) saldırı kodu kamuya açıklandı. Bu güvenlik açığı, kullanıcıların önce kendi kimliklerini doğrulamadan Microsoft SharePoint Server ürünlerinde yükseltilmiş ayrıcalıklara sahip olmalarına olanak tanır. CVSS puanı 9,8 gibi endişe verici olan bu güvenlik açığı sıradan bir hata değil; daha ziyade, Microsoft SharePoint kullanan kuruluşlar için önemli bir tehlike oluşturan “kritik” bir güvenlik açığıdır. Bu sorunun var olduğunu belirtmek neden bu kadar önemli? Kötü niyetli aktörlere, öncelikle kendilerinin kimlik doğrulamasını gerektirmeden bir sistem üzerinde yükseltilmiş ayrıcalıklar elde etme fırsatı verir. Saldırganlar iyi hazırlanmış bir istek göndererek yönetici kimlik bilgilerini elde edebilirler. Bu, saldırganlara firmanızın veri kasasına girmelerini sağlayacak altın anahtarı sağlar.

Bu güvenlik açığının ardındaki saldırı yöntemi, Microsoft tarafından yayınlanan resmi bir uyarıda ayrıntılı olarak açıklanmıştır. Metin şu şekilde devam ediyor: “Sahte JWT kimlik doğrulama belirteçlerine erişim kazanan bir saldırgan, bunları, kimlik doğrulamayı atlayan ve kimliği doğrulanmış bir kullanıcının ayrıcalıklarına erişim elde etmesine olanak tanıyan bir ağ saldırısı yürütmek için kullanabilir.”

Bu, saldırganların yetkili kullanıcıların görünümü arkasında faaliyet göstermesine olanak tanıdığından, güvenlik açığının sunduğu aşırı tehdidin altını çiziyor.

Dijital alanın güvenliğini sağlamaktan sorumlu olan kişilere şükranlarımızı sunmak çok önemlidir. StarLabs SG’nin bir üyesi olan Jang (Nguyn Tin Giang), bu güvenlik açığını keşfeden parlak zırhlı kurtarıcıdır. 25 Eylül’de Jang, bu güvenlik açığının tüm karmaşık teknik ayrıntılarını açıkladı.

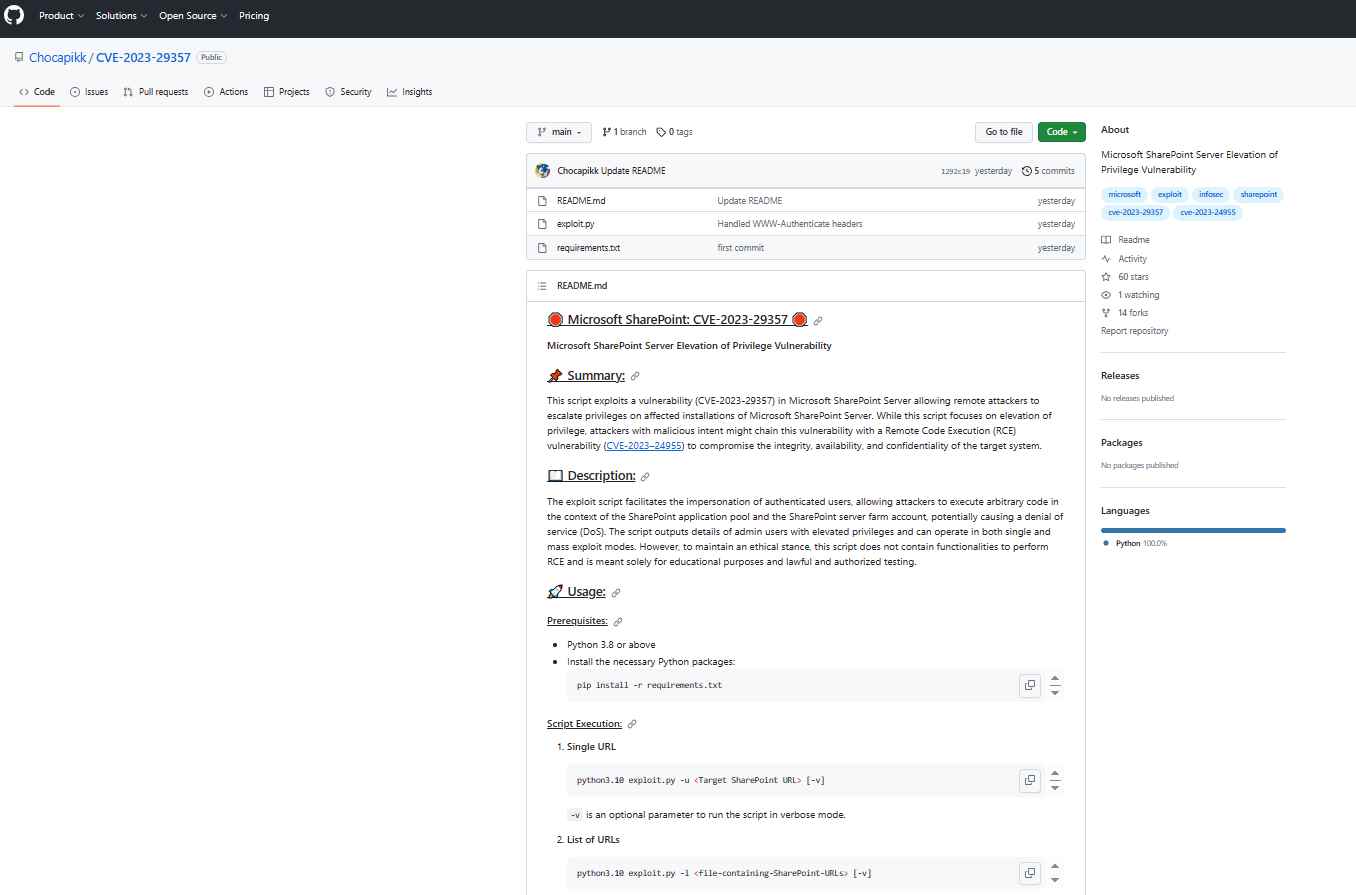

Chocapikk adında tanınmış bir güvenlik araştırmacısı bugün tüm SharePoint yöneticilerine acil bir uyarı göndererek CVE-2023-29357 güvenlik açığına yönelik bir kavram kanıtlama (PoC) saldırısı geliştirdiğini bildirdi. Bu komut dosyası, özellikle Microsoft SharePoint Server’daki ayrıcalık yükselmesine izin veren güvenlik açığından yararlanmaya yöneliktir. Bu kusurun, Uzaktan Kod Yürütme (RCE) CVE-2023-24955 olarak bilinen başka bir güvenlik açığıyla birleştirilmesi olasılığı, durumu daha da istikrarsız hale getiriyor. Bu ölümcül kombinasyon, güvenliğin üç temel direği olan bütünlük, kullanılabilirlik ve gizliliği tamamen yok etme potansiyeline sahiptir.

Chocapikk’in istismar komut dosyasıyla ilgili özellikle dikkate değer olan şey, yetkili kullanıcıların kimliğine bürünülmesine olanak sağlamasıdır; bu, SharePoint çerçevesinde rastgele kod yürütülmesine yol açma potansiyeline sahiptir. Bu nedenle tam teşekküllü bir hizmet reddi (DoS) saldırısı meydana gelebilir. Ancak betiğin kullanım amacına dikkat etmek önemlidir. Chocapikk’in söylediğine göre, “Bu komut dosyası, RCE’yi gerçekleştirmek için işlevler içermiyor ve yalnızca eğitim amaçlı olduğu kadar yasal ve yetkili testler için de kullanılıyor.”

Güvenlik açığı Microsoft tarafından fark edildi ve bir düzeltme sağlandı. Öte yandan, potansiyel saldırganların bu güvenlik açığından zaten haberdar olabileceğini ve bir düzeltme yayınlanmadan önce bile onu kullanmaya başlayabileceklerini akılda tutmak önemlidir. Sonuç olarak, kullanıcıların istismar edilme olasılığını azaltmak için önlem alması esastır.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.