Google, bilgisayar korsanlarının gizli bir Komuta ve Kontrol (C2) kanalı oluşturmak için Takvim hizmetinden yararlanabilecekleri bir yöntem konusunda uyardı. Teknik, bir Gmail hesabı aracılığıyla C2 iletişimleri için Google Takvim Etkinliklerinin kullanılmasını içerir. Google Takvim RAT (GCR) olarak bilinen araç, ele geçirilen makinenin yeni komutlar için Takvim etkinliği açıklamalarını yoklamasına, bu komutları yürütmesine ve ardından etkinlik açıklamasını sonuçlarla güncellemesine olanak tanıyor. Araç meşru altyapı üzerinde çalıştığı için savunucuların şüpheli etkinlikleri tespit etmesi zordur.

Bu yöntem, tehdit aktörlerinin kurban ortamlarına karışmak ve tespit edilmekten kaçınmak için bulut hizmetlerini kötüye kullandığı daha geniş bir eğilimin parçasıdır. Örneğin, İranlı bir ulus devlet aktörü, C2 iletişimleri için e-postayı kullanan BAANAMAIL adlı bir .NET arka kapısını dağıtmak için makro bağlantılı belgeler kullandı. Google, müdahalesinin bir parçası olarak bu kötü amaçlı yazılım tarafından kullanılan Gmail hesaplarını devre dışı bıraktı.

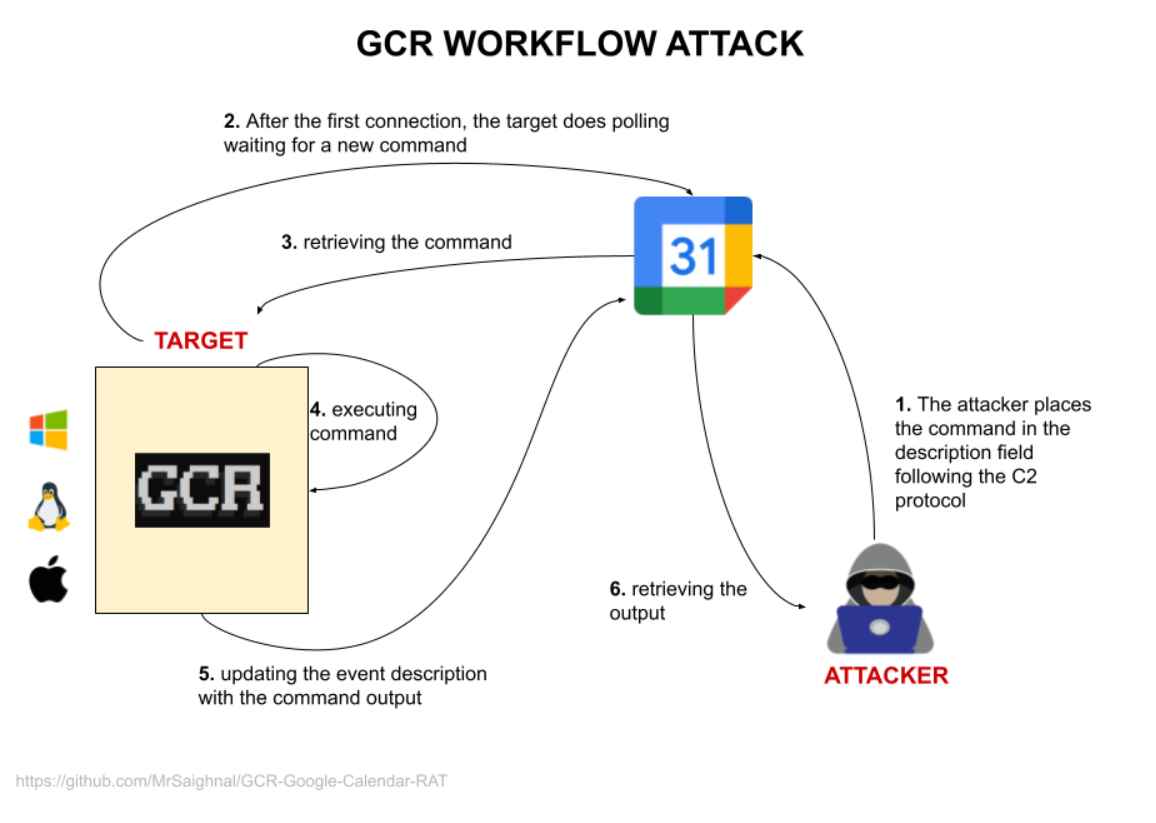

Google Takvim’in bilgisayar korsanları tarafından Komuta ve Kontrol (C2) işlemleri amacıyla kullanılması, masum bir özelliği gizli bir kanala dönüştüren çok adımlı bir süreci içerir:

- Google Takvim RAT (GCR) Aracı: Bilgisayar korsanları, Uzaktan Erişim Truva Atı anlamına gelen Google Takvim RAT adlı bir araç geliştirdi. Bu araç, güvenliği ihlal edilmiş sistemlere komutlar vermek için Google Takvim hizmetini kullanır.

- Gizli Kanallar Olarak Etkinlik Açıklamaları: GCR, Google Takvim’deki etkinlik açıklamalarından yararlanır. Temel olarak kodlanmış komutlar içeren açıklamalara sahip takvim etkinlikleri oluşturur.

- Oylama ve Yürütme: GCR’nin çalıştığı, güvenliği ihlal edilmiş bir makine, bu takvim etkinliklerini yeni açıklamalar (yani yeni komutlar) açısından düzenli aralıklarla kontrol edecektir. Bunları bulduğunda hedef cihazdaki komutları çalıştırır.

- Komut Sonuçları: Komutlar yürütüldükten sonra kötü amaçlı yazılım, olay açıklamasını komut yürütme çıktısıyla günceller ve bu çıktı daha sonra saldırgan tarafından okunabilir.

- Meşru Altyapı: GCR, Google’ın meşru altyapısını kullandığından, ağ savunucularının Google hizmetlerine giden normal trafik ile kötü amaçlı C2 iletişimleri arasında ayrım yapması daha zordur.

- Vahşi doğada: Google, GCR’nin vahşi ortamda kullanıldığını gözlemlemediğini bildirirken, kavram kanıtlama (PoC) istismarının yeraltı forumlarında paylaşıldığı kaydedildi. Bu, tehdit aktörlerinin yöntemin farkında olduğunu ve potansiyel olarak bunu kötü amaçlarla benimseyebileceğini gösteriyor.

- Benzer Taktikler: Bulut hizmetlerinin benzer şekilde kötüye kullanılmasına dikkat çeken Google ayrıca İranlı bir ulus devlet aktörünün, C2 amacıyla saldırganlar tarafından kontrol edilen bir e-posta hesabına bağlanmak için IMAP kullanan küçük bir .NET arka kapısı olan BAANAMAIL’ı kullandığını da bildirdi.

- Karşı önlemler: Bu tür tehditlere yanıt olarak Google, kötü amaçlı yazılımla ilişkili Gmail hesaplarını devre dışı bırakarak C2 iletişim kanalını keserek harekete geçti.

Bu yöntem, tehdit aktörlerinin operasyonlarını gizli bir şekilde yürütmek için her yerde bulunurluktan ve bulut hizmetlerine olan güvenden yararlanmaya yönelik daha geniş bir stratejisinin parçasıdır.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.