Linux çekirdeğinde, CVE-2023-2002 tanımlayıcısı verilen bir güvenlik açığı keşfedildi; bu kusur, Bluetooth bağlantısına bağlı bilgisayar sistemleri için ciddi bir tehdit oluşturuyor. Bluetooth alt sistemindeki yanlış bir izin kontrolünden yararlanan bu istismar, halihazırda kimliği doğrulanmış uzak saldırganlara, etkilenen makinede rasgele yönergeler yürütme yeteneği verir.

Linux çekirdeğinin Bluetooth alt sistemi, HCI soketlerinin ioctl sistem çağrılarını işlediğinde, izinlerin verildiğinden emin olmak için yeterli kontrol yoktur. Bu, sistemi bir güvenlik açığına açık hale getirir. Bu ihmal, gerekli CAP_NET_ADMIN yeteneğine sahip olmayan görevlerin HCI soketlerini güvenilir olarak belirlemesine olanak tanır ve bu da, yasa dışı yönetim komutlarının yürütülmesine olanak tanır. Güvenlik açığı, yalnızca sık kullanılan bir grup setuid uygulamasının (örneğin, su ve sudo) varlığıyla kullanılabilir.

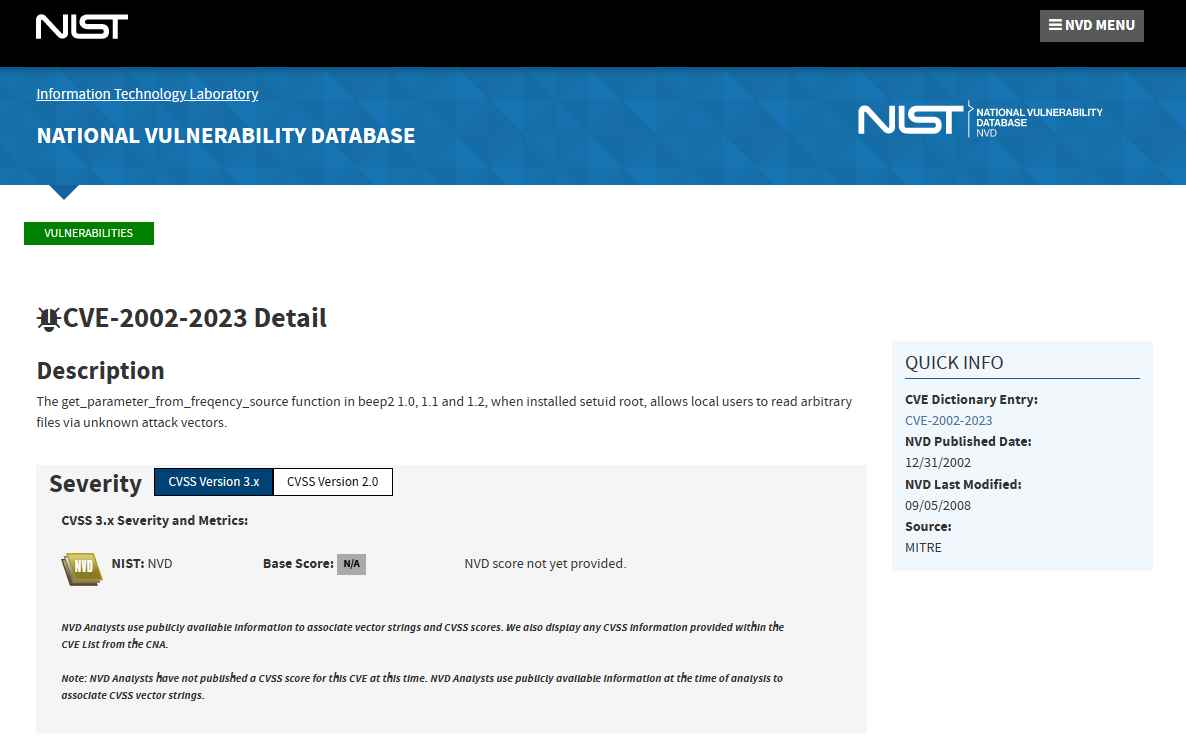

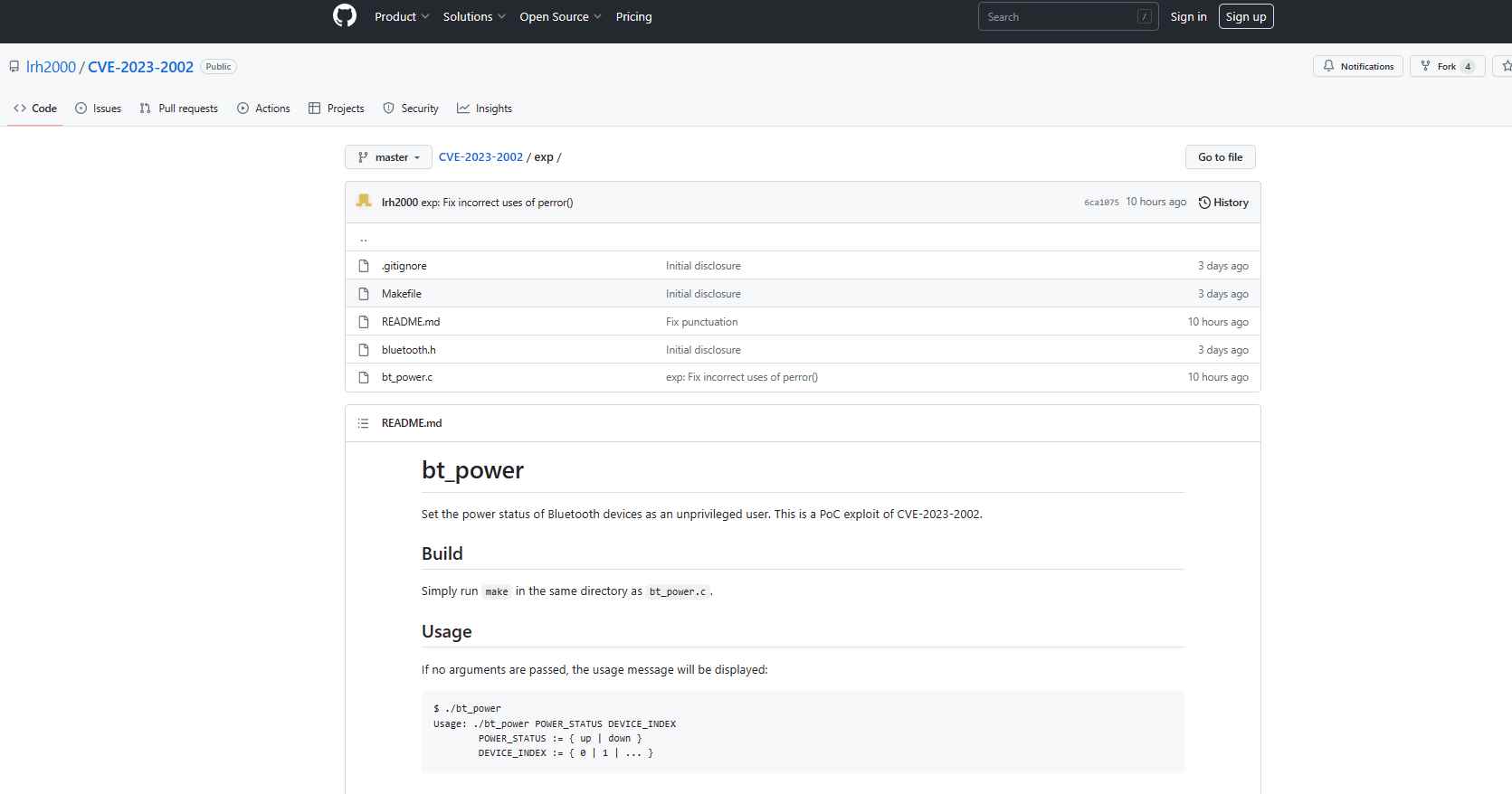

Bir saldırgan, saldırının hedefi olan sisteme özel olarak oluşturulmuş bir istek göndererek bu güvenlik açığından yararlanabilir. Bu, düşmana keyfi yönetim komutlarını yerine getirme yeteneği sağlayacaktır. GitHub’da, kavram kanıtı (PoC) olarak bilinen bir saldırı kamuoyuna açıklandı. Bu güvenlik açığı, Bluetooth cihazlarının güç durumunu değiştirebilir.

CVE-2023-2002’den söz konusu sistemde başarıyla yararlanılırsa, Bluetooth iletişiminin gizliliği, bütünlüğü ve kullanılabilirliği riske atılabilir. Bluetooth hizmeti devre dışı bırakılmış veya yüklenmemiş olsa bile, saldırgan denetleyiciyi kötü amaçlı cihazlara bağlayabilir ve saldırı gerçekleştirmek için kullanabilir. Buna ek olarak, belirli cihazların birbiriyle eşleşmesini ve OOB verileri gibi hassas bilgilere erişmesini engelleyebilirler.

CVE-2023-2002 olarak bilinen büyük güvenlik açığı, Bluetooth bağlantısını kullanan Linux sistemlerini saldırıya uğrama riskine açık hale getiriyor. Kullanıcıların şu anda mevcut olan tüm yamaları yüklemeleri ve sistemlerini istismar edilmekten korumak için tavsiye edilen hafifletme tekniklerini eyleme geçirmeleri şiddetle tavsiye edilir. Sistemi gelecekte bu tür güvenlik açıklarına karşı korumak için geliştiriciler ayrıca Linux çekirdeğini ve setuid uygulamalarını güçlendirmeye odaklanmalıdır.

Linux-bluetooth posta listesine, bu sorunu ele alan bir yamanın varlığı bildirildi. Yetenekli() işlevi, yamada sk_capable() ile değiştirilir. sk_capable(), mevcut işin yeteneklerine ek olarak soket açıcının yeteneklerini inceler. İncelenmekte olan diğer yamalardan biri, ioctl işleme mantığını güçlendirecektir. Kullanıcılar, çözüm olarak rfkill kullanarak Bluetooth cihazlarını engelleyerek güvenlik açığının etkisini geçici olarak azaltabilir. Bu, cihazların açılmasını durdurur ve bu da sorunun etkisini önemli ölçüde azaltır.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.