Çalışanların işten çıkarılması hiç kimsenin favori görevi olmasa da özenle ve verimli bir şekilde yürütülmesi gereken kritik bir BT sürecidir. Özellikle BT kuruluşlarının, çalışanların BT kullanımı üzerinde her zamankinden daha az görünürlük ve kontrole sahip olduğu göz önüne alındığında, bunu söylemek yapmaktan daha kolay. Günümüzde çalışanlar yeni bulut ve SaaS uygulamalarını istedikleri zaman ve istedikleri yerde kolayca benimseyebiliyorlar ve “AD hesabını devre dışı bırakın, e-postayı iletin, cihazı kurtarın ve silin ve bir gün sonra halledin” şeklindeki eski BT çıkış taktikleri artık yeterli değil.

Burada, SaaS’ın öncelikli olduğu bir dünyada BT’yi devre dışı bırakmanın en yaygın beş tuzağını ele alacağız ve bunların arasında nasıl gezinebileceğinize dair tavsiyelerde bulunacağız. –

Tuzak #1: Diğer kritik adımları tamamlamadan e-posta hesabını askıya almak veya silmek

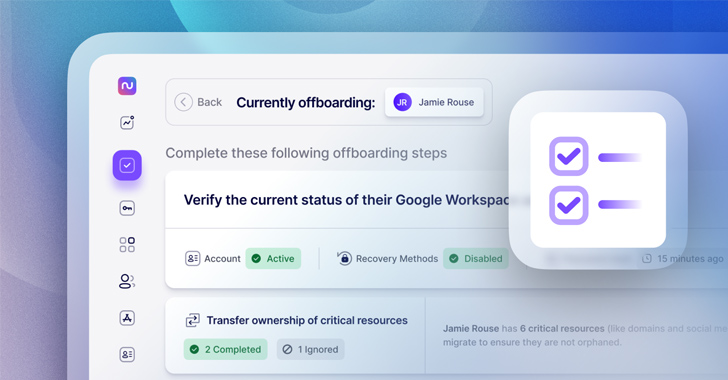

İşten çıkarma sürecinin ilk adımı olarak çalışanların Google Workspace veya Microsoft 365 hesaplarını askıya almak veya silmek mantıklı görünebilir. Ancak bu, hesabın herkes için, hatta yöneticiler için bile erişilemez hale gelmesine neden olur ve bu durum, dosya ve veri aktarımı gibi diğer ayrılma görevlerini tamamlama yeteneğinizi etkileyebilir.

Hesabı askıya almak veya silmek yerine, eski çalışanın e-posta hesabına erişimini, şifrelerini sıfırlayarak ve çalışanın belirlediği ikincil kişisel e-posta adresi veya cep telefonu numarası gibi kurtarma yöntemlerini kapatarak iptal etmek isteyeceksiniz.

Çalışanların e-posta hesabının ne zaman askıya alınacağını veya silineceğini belirlemek dahili protokole bağlı olacaktır ve yalnızca diğer tüm kritik kaynaklara, sistemlere ve verilere erişimin iptal edildiği veya diğer çalışanlara aktarıldığı doğrulandıktan sonra dikkatli bir şekilde tamamlanmalıdır. Tipik olarak bu, BT’nin işten çıkarılması sürecinin son adımı olacaktır.

Tuzak #2: Yalnızca IdP veya TOA’da olanı dikkate almak

En yaygın ayrılma tuzaklarından biri, kapsamı yalnızca kimlik sağlayıcınız (IdP) veya kurumsal tek oturum açma sisteminiz (SSO) içinde yönetilen onaylı bulut ve SaaS uygulamalarıyla sınırlamaktır. Tek bir kimlik kapatma anahtarıyla hepimizin yaşadığı gerçek, her şeyin SSO’nun arkasında olmadığıdır ve kapsamınızı daralttığınızda, bir çalışanın görev süresi boyunca tanıttığı tüm onaylanmamış veya “gölge” SaaS varlıklarını gözden kaçırma riskiyle karşı karşıya kalırsınız. Bu tür onaylanmamış SaaS hesapları genellikle bir kullanıcı adı ve parolayla oluşturuluyor; bu hesaplar bir Post-it notuyla kolayca kapıdan çıkabiliyor veya terk edilip daha sonra bir tehdit aktörü tarafından ele geçirilebiliyor. Bu tuzağa düşmemek için, yönetilen tüm süreçleri kapsayacak şekilde BT dışlamanızın açıklığını açarak başlayın. Ve yönetilmeyen bulut ve SaaS erişimi.

Peki, ayrılan bir çalışan için yönetilmeyen bulut ve SaaS hesaplarının bir listesini nasıl oluşturursunuz? Bu, finans sistemlerinden, yardım masası çağrı platformunuzdan, BT dışındaki uygulama sahiplerine yapılan sorgulardan, ayrılan çalışanın ekip arkadaşlarına ve daha fazlasından gelen bilgilere çapraz referans vermek zorunda kalacağınız, dünyanın en kötü çöpçü avına dönüşebilir.

Ancak henüz bu arayışa girmeyin; SaaS yönetimine yönelik bu süreci çok daha kolay hale getirecek yeni çözümler ortaya çıkıyor.

Tuzak #3: İş açısından kritik bulut ve SaaS kaynaklarının gözden kaçırılması

Kurumsal sosyal medya hesapları, kök hesap sahipliği ve kayıtlı alan adları gibi kritik kaynakların sahipliğini devretmeyi unutmak kolaydır. Bu hata işlerin aksamasına veya hesapların sahipsiz ve erişilemez olmasına neden olabilir. Bunun gerçekleşmemesini sağlamak için BT kuruluşları, işten ayrılma sürecinin erken bir adımı olarak iş açısından kritik tüm kaynakları, otomasyonları veya entegrasyonları tanımlayıp sahipliğini aktardığından emin olmalıdır.

Tuzak #4: Her SaaS uygulamasının işletme sahiplerinin dahil edilmemesi

İş odaklı BT’nin hızlı yükselişi, daha fazla BT yönetiminin merkezi BT dışında gerçekleştiği anlamına geliyor. Bu, SaaS uygulamalarının bütçelerini ve lisanslarını yöneten uygulama işletme sahipleri ve iş teknoloji uzmanları da dahil olmak üzere, ayrılma sürecine daha fazla kişinin katılacağı anlamına gelir. –

Bu süreci basitleştirmenin iki önemli adımı vardır: İlk olarak, etkileşime geçilecek doğru kişilerin kim olduğunu bilmeniz gerekir; bu da sağlam bir SaaS yönetim platformu gerektirir. İkincisi, BT dışı yöneticilerin tamamlaması gereken çok sayıda işten çıkarma görevini etkili bir şekilde düzenlemek için tüm paydaşlarla etkileşimi kolaylaştıracak ve hatta otomatikleştirecek bir yola ihtiyacınız var.

Örneğin, ayrılan çalışanın belirli bir uygulamadaki hesabı kapatılmadan önce, uygulama işletmesi sahibinin işin aksamasını önlemek için verilerin, entegrasyonların veya iş akışlarının sahipliğini devretmesi gerekebilir. Ayrıca uygulama sahibinin yükseltilmiş izinleri yeni bir kullanıcıya aktarması gerekebilir.

Tuzak #5: Uygulamadan uygulamaya OAuth entegrasyonlarını gözden kaçırmak

Günümüzde çoğu kuruluşta, uygulamalar arasında veri güncellemelerini ve görevleri otomatikleştirmek için uygulamalardan uygulamaya OAuth entegrasyonlarından oluşan bir ağ bulunmaktadır. Çalışanlar kuruluştan ayrıldığında, hibelerin dikkatli bir şekilde incelenmeden iptal edilmesi işin aksamasına neden olabilir ve hibelerin iptal edilmemesi riskin artmasına neden olabilir.

Sonuç olarak, OAuth hibelerini incelemek, farklı bir hesap aracılığıyla eski durumuna getirilmesi gerekenleri belirlemek için uygulama sahipleriyle birlikte çalışmak ve ardından ayrılan çalışanın hesapları tarafından verilen hibeleri iptal etmek önemlidir.

Nudge Security ile SaaS’tan ayrılmayı otomatikleştirin

BT’nin devre dışı bırakılması sıkıcı, zaman alıcı ve çoğu zaman eksiktir. Ancak Nudge Security bu süreci çok daha kolaylaştırabilir.

Nudge Security, gölge BT de dahil olmak üzere çalışanlarınızın kullandığı tüm SaaS ve bulut uygulamalarını sürekli olarak keşfeder ve envanterini çıkarır; böylece ayrılan kullanıcıların hesapları, OAuth izinleri ve diğer kritik kaynaklar için size tek bir gerçek kaynak sunar. Ayrıca yerleşik ayrılma taktik kitabı, şifreleri sıfırlama, OAuth izinlerini iptal etme, uygulama sahiplerine veri ve izinleri aktarmaları için mesaj gönderme ve daha fazlası gibi manuel görevlerin %90’a kadarını otomatikleştirir.

Nudge Security ile BT’nin ayrılmasını nasıl otomatikleştirebileceğinizi görün.