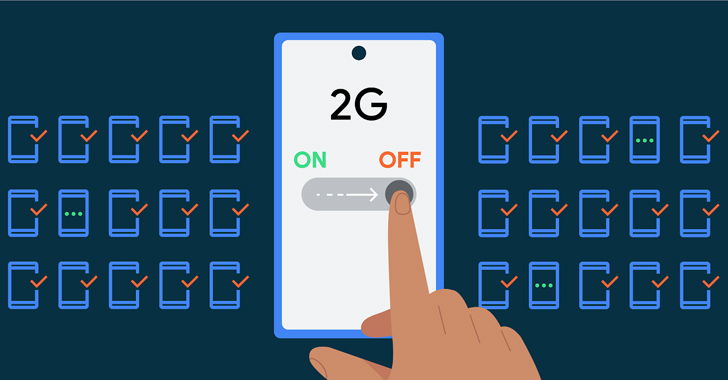

Google, Android 14’te, BT yöneticilerinin yönetilen cihaz filosunda 2G hücresel ağ desteğini devre dışı bırakmasına olanak tanıyan yeni bir güvenlik özelliğini kullanıma sundu.

Arama devi, boş şifreli hücresel bağlantılar için model düzeyinde desteği kapatmak için ikinci bir kullanıcı ayarı getirdiğini söyledi.

Roger Piqueras Jover, Yomna Nasser ve Sudhi Herle, “Android Güvenlik Modeli, kullanıcıları ağ paketi ekleme, kurcalama veya kullanıcı trafiğine kulak misafiri olmaya karşı korumak için tüm ağların düşmanca davrandığını varsayar.”

“Android, bu tehdit modelini ele almak için bağlantı katmanı şifrelemesine güvenmiyor. Bunun yerine Android, tüm ağ trafiğinin uçtan uca şifrelenmiş (E2EE) olması gerektiğini belirliyor.”

Özellikle 2G ağları, zayıf şifreleme kullanır ve karşılıklı kimlik doğrulamadan yoksundur, bu da onları gerçek bir 2G kulesini taklit ederek havadan dinleme ve trafik şifre çözme saldırılarına açık hale getirir.

Sahte hücresel baz istasyonlarının oluşturduğu tehdit, kötü niyetli aktörler tarafından iletişim trafiğini engellemek, kötü amaçlı yazılım dağıtmak ve ayrıca hizmet reddi (DoS) ve ortadaki düşman (AitM) saldırıları başlatmak için silahlandırılabileceği anlamına gelir. gözetleme endişeleri doğuruyor.

Haziran 2020’de Uluslararası Af Örgütü, Faslı bir gazetecinin, muhtemelen Pegasus casus yazılımını iletmek için sahte bir hücre kulesi kullanılarak ağ enjeksiyon saldırılarıyla nasıl hedef alındığını açıkladı.

Daha da kötüsü, bir saldırgan, mevcut tüm mobil cihazların hala 2G bant desteğine sahip olduğu gerçeğinden yararlanarak el cihazlarını bir 2G ağına bağlanmaya zorlayan gelişmiş hücre sitesi simülatörleri (aka Stingrays) kullanarak gizli bir sürüm düşürme saldırısı başlatabilir. .

Google, bu endişelerden bazılarını gidermek amacıyla 2022’nin başlarında Android 12 ile modem düzeyinde 2G’yi devre dışı bırakma seçeneği ekledi. Bir sonraki mantıklı adım olarak, şirket şimdi bir cihazın çalışmasını engelleyen yeni bir kısıtlama getiriyor. 2G bağlantısına geçmek için.

Ayrıca, mobil işletim sisteminin yakında piyasaya sürülecek sürümünde, ticari ağlarda tek seferlik parolalar (OTP’ler) dahil olmak üzere kullanıcı sesini ve SMS trafiğini önemsiz hale getiren boş şifrelerin (şifrelenmemiş mod veya GEA0) riski de ele alınmaktadır. -fly durdurma saldırıları.

Açıklama, Google’ın Android için Mesajlar uygulamasında E2EE’yi varsayılan olarak yeni ve mevcut kullanıcılar için etkinleştirdiğini söylediği sırada geldi, ancak şirket bazı kullanıcılardan operatör ağları tarafından sağlanan Hizmet Şartları’nı kabul etmelerinin istenebileceğini belirtiyor.

Ayrıca, diğer mesajlaşma hizmetlerinde birlikte çalışabilirlik için Mesajlar uygulamasına Mesaj Katmanı Güvenliği (MLS) desteği ekleme planlarını da takip ediyor.

Google, Apple’a RCS’yi benimsemesi için alenen baskı yapmaya çalışırken, iPhone üreticisi şifreli mesajlaşma için iMessage’dan memnun görünüyor. Android için iMessage’ın bir sürümünü yayınlamaya da ilgi göstermedi, bu da kullanıcıları iki işletim sistemi arasında mesajlaşmaya üçüncü taraf bir mesajlaşma alternatifine geçmeye zorladı.