Bilinmeyen bir tehdit aktörünün, kalıcılık kazanma, hassas verileri çalma ve finansal kazanç için kripto para birimi cüzdanlarına erişme kapasitesine sahip kötü amaçlı yazılımlar sunmak amacıyla yaklaşık altı ay boyunca Python Paket Dizini (PyPI) deposunda yazım hataları içeren paketler yayınladığı gözlemlendi.

Checkmarx yeni bir raporda, popüler meşru Python kütüphaneleri gibi görünen 27 paketin binlerce indirme aldığını söyledi. İndirmelerin çoğunluğu ABD, Çin, Fransa, Hong Kong, Almanya, Rusya, İrlanda, Singapur, İngiltere ve Japonya’dan geldi.

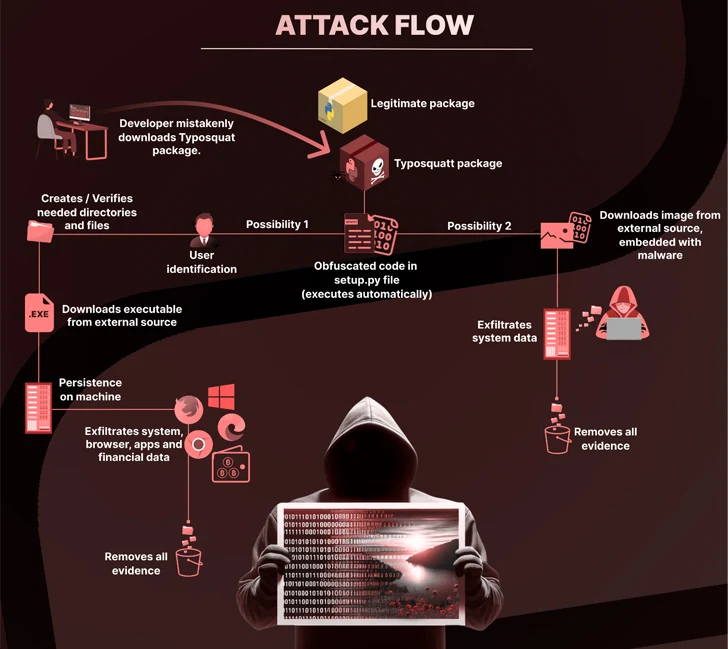

Yazılım tedarik zinciri güvenlik firması, “Bu saldırının tanımlayıcı bir özelliği, masum görünümlü bir görüntü dosyasındaki kötü niyetli bir yükü gizlemek için steganografinin kullanılmasıydı, bu da saldırının gizliliğini artırdı” dedi.

Paketlerden bazıları pyefflorer, pyminor, pyowler, pystallerer, pystob ve pywool olup sonuncusu 13 Mayıs 2023’te ekimi yapılmıştır.

Bu paketlerin ortak paydası setup.py betiğinin, “Runtime.dll” adlı bir dosyayı indirmek ve yürütmek için bir Visual Basic Komut Dosyası (VBScript) dağıtan diğer kötü amaçlı paketlere (örn. pystob ve pywool) referanslar eklemek üzere kullanılmasıdır. Ana bilgisayarda kalıcılığı sağlamak için exe”.

İkili dosyanın içine web tarayıcılarından, kripto para birimi cüzdanlarından ve diğer uygulamalardan bilgi toplayabilen derlenmiş bir dosya yerleştirilmiştir.

Checkmarx tarafından gözlemlenen alternatif bir saldırı zincirinin, yürütülebilir kodu bir PNG görüntüsü (“uwu.png”) içine gizlediği, bunun daha sonra kodu çözüldüğü ve etkilenen kişinin genel IP adresini ve evrensel benzersiz tanımlayıcısını (UUID) çıkarmak için çalıştırıldığı söyleniyor. sistem.

Özellikle Pystob ve Pywool, API yönetimi araçları kisvesi altında, yalnızca verileri bir Discord web kancasına aktarmak ve VBS dosyasını Windows başlangıç klasörüne yerleştirerek kalıcılığı korumaya çalışmak için yayınlandı.

Checkmarx, “Bu kampanya, günümüzün dijital ortamında, özellikle de işbirliğinin ve açık kod alışverişinin temel olduğu alanlarda, her zaman mevcut olan tehditlerin bir başka çarpıcı hatırlatıcısı olarak hizmet ediyor” dedi.

Bu gelişme, ReversingLabs’ın “Ukrayna, İsrail ve Gazze Şeridi’ndeki çatışmalarla ilgili barış mesajlarını yayınlayan komut dosyalarını gizleyen” yeni bir protesto yazılımı npm paketi dalgasını ortaya çıkarmasıyla ortaya çıktı.

@snyk/sweater-comb (versiyon 2.1.1) adlı paketlerden biri, sunucunun coğrafi konumunu belirliyor ve Rusya olduğu tespit edilirse, adı verilen başka bir modül aracılığıyla Ukrayna’nın “haksız işgalini” eleştiren bir mesaj gösteriyor. “es5-ext”

Başka bir paket olan e2eakarev, package.json dosyasında “ücretsiz Filistin protesto paketi” tanımına sahiptir ve IP adresinin İsrail’e çözümlenip çözümlenmediğini görmek için benzer kontroller gerçekleştirir ve eğer öyleyse, “zararsız protesto mesajı” olarak tanımlanan mesajı günlüğe kaydeder. Bu, geliştiricileri Filistin mücadelesi hakkında farkındalık yaratmaya çağırıyor.

Açık kaynak ekosistemlerine sızan yalnızca tehdit aktörleri değil. Bu haftanın başlarında GitGuardian, 2.922 PyPI projesinde toplam 3.938 benzersiz sırrın varlığını ortaya çıkardı ve bunların 768’inin geçerli olduğu tespit edildi.

Buna AWS anahtarları, Azure Active Directory API anahtarları, GitHub OAuth uygulama anahtarları, Dropbox anahtarları, SSH anahtarları ve MongoDB, MySQL, PostgreSQL, Coinbase ve Twilio ile ilişkili kimlik bilgileri dahildir.

Dahası, bu sırların çoğu birden fazla kez sızdırıldı ve birden fazla sürüme yayıldı ve toplam olay sayısı 56.866’ya ulaştı.

GitGuardian’dan Tom Forbes, “Açık kaynak paketlerindeki sırların açığa çıkması hem geliştiriciler hem de kullanıcılar için önemli riskler taşıyor” dedi. “Saldırganlar bu bilgileri yetkisiz erişim elde etmek, paket bakımcılarının kimliğine bürünmek veya sosyal mühendislik taktikleri yoluyla kullanıcıları manipüle etmek için kullanabilir.”

Yazılım tedarik zincirini hedef alan sürekli saldırı dalgası, ABD hükümetini bu ay yazılım geliştiricileri ve tedarikçilerine yazılım güvenliği konusunda farkındalık sağlamaları ve sağlamaları için yeni kılavuzlar yayınlamaya yöneltti.

Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Ulusal Güvenlik Ajansı (NSA) ve Direktör Ofisi, “Satın alma kuruluşlarının, son zamanlardaki yüksek profilli yazılım tedarik zinciri olayları göz önüne alındığında, satın alma kararlarına tedarik zinciri risk değerlendirmeleri atamaları önerilir.” Ulusal İstihbarat (ODNI) dedi.

“Yazılım geliştiricileri ve tedarikçileri, yazılım geliştirme süreçlerini iyileştirmeli ve yalnızca çalışanların ve hissedarların değil, aynı zamanda kullanıcıların da zarar görme riskini azaltmalıdır.”