En son bilgilere göre, devlet grupları, suç ekipleri ve hibrit operatörlerin tümü, endüstriyel süreçleri destekleyen sistemlere ulaşmak için tanıdık BT giriş noktalarını kullanıyor. Operasyonel Teknoloji Tehdit Raporu Trellix’ten.

Rapor, Nisan’dan Eylül 2025’e kadar gözlemlenen saldırıları kapsıyor ve casusluk, suç niteliğindeki gasp ve jeopolitik çatışmalarla bağlantılı siber operasyonları harmanlayan koordineli bir faaliyet modelini tanımlıyor.

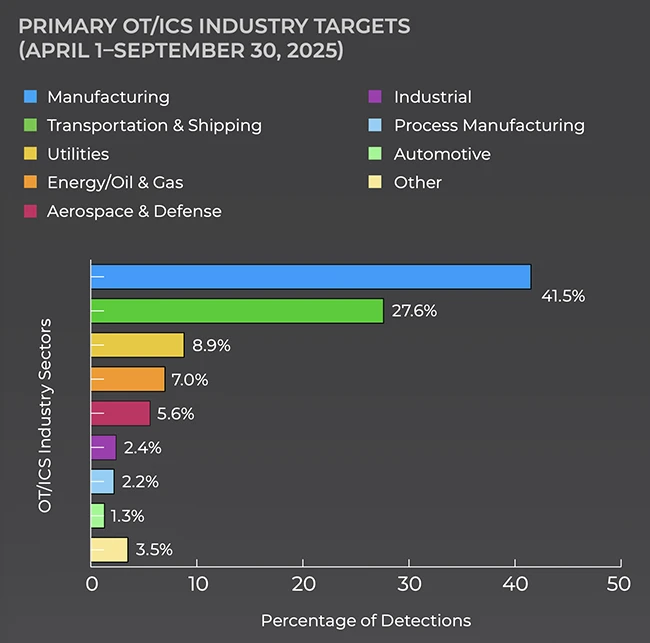

Konsantre bir hedef ortamı

İmalat, tespitlerin %41,5’ini oluştururken, nakliye ve nakliye %27,6’sını oluşturdu. Geriye kalan faaliyetlerin çoğunu kamu hizmetleri, enerji, havacılık ve savunma oluşturuyordu. Bu durum beklenen bir durumdur çünkü bu sektörler entegre endüstriyel sistemlere bağımlıdır ve operasyonlar kesintiye uğradığında büyük etkilerle karşı karşıya kalırlar.

Tespitlerin çoğu, OT odaklı kuruluşların BT altyapısında gerçekleşti. Posta sistemleri, çevre ağ geçitleri ve uç noktalar giriş noktaları olarak görev yaptı. Saldırganlar, güçlendirilmiş denetleyicilere yönelik doğrudan girişimlerden kaçındı ve bunun yerine Düzey 3 ve Düzey 4 ortamlarına bağlanan açıkta kalan iş sistemlerinin peşine düştü.

Devlet destekli operasyonlar, fazla mesai riskinin baskın kaynağı olmaya devam ediyor

Sandworm grubu, son birkaç yılda gözlenen OT ile ilgili izinsiz girişlerin neredeyse üçte birini oluşturuyordu. Raporlama dönemindeki faaliyetler Ukrayna enerji ve telekomünikasyon ağlarına odaklandı. Sandworm, trafo merkezi operasyonlarını yönetmek için Industroyer2’yi kullandı ve kurtarmayı yavaşlatmak için silecekleri konuşlandırdı. Operasyonları, yıkıcı araçları fiziksel çatışmayla uyumlu zamanlamayla birleştirme niyetini gösteriyor.

XENOTIME olarak da bilinen TEMP.Veles, güvenlik enstrümanlı sistemlere yönelik en gelişmiş tehdit olmaya devam ediyor. Grubun TRITON’la olan geçmişi, güvenlik mantığını değiştirme girişimlerini içerdiği için öne çıkıyor. Son zamanlardaki faaliyetler, enerji ve kimya kuruluşlarında keşiflerin devam ettiğini gösteriyor. Mühendislik iş istasyonlarının ve güvenlik ağlarının hedeflenmesi, gelecekteki stratejik değere sahip bir ana kadar erişimi sürdürme çabasına işaret etmektedir.

İranlı APT33 ve APT34 grupları havacılık, petrokimya ve hükümet ağlarına odaklanan faaliyetlerini sürdürdü. Her ikisi de casusluktan yıkıcı faaliyete doğru genişledi. Kampanyaları kimlik bilgileri hırsızlığına, web’e yönelik altyapının kötüye kullanılmasına ve temizleyici dağıtımına dayanıyor. Bu değişim, hırsızlığı aksamayla birleştiren zorlamaya doğru bir hareketi gösteriyor.

Fidye yazılımı grupları OT taktik kitabını öğreniyor

Suç grupları artık endüstriyel bağımlılıkları daha iyi anlıyor. Qilin grubu, 2024 ortasından bu yana endüstriyel kuruluşlara karşı 63 doğrulanmış saldırı gerçekleştirdi ve enerji dağıtımı ve su hizmetlerine odaklandı. Windows ve Linux veri yüklerini kullanmaları, onlara karma ortamlarda daha geniş erişim olanağı sağlıyor. Bazı olaylar, paylaşılan mühendislik kaynaklarının ve geçmiş sistemlerinin şifrelenmesini içeriyordu; bu da kontrolörlere dokunulmadığında bile operasyonel gecikmelere neden oldu.

Bu eğilimler, finansal motivasyonların ve OT bilinçli yöntemlerin birbirine yaklaştığını gösteriyor. Fidye yazılımı operatörleri, operasyonel kesintilerin kaldıracı artırdığını biliyor ve bu nedenle yüklerini, BT ile OT arasında konumlanan sistemlere ulaşacak şekilde uyarlıyorlar.

BT ve OT sınırlarını aşan teknikler

Saldırganlar, izinsiz girişlerde zayıf segmentasyondan yararlanan teknikleri tercih etti. Tespitlerde en büyük payı PowerShell etkinliği oluştururken onu Cobalt Strike izledi. Bulgular, saldırganların bir saldırının başlangıcında ICS’ye özgü istismarlara nadiren ihtiyaç duyduğunu gösteriyor. Mühendislik varlıklarına ulaşmak için çalıntı hesaplara, uzaktan erişim araçlarına ve idari paylaşımlara güveniyorlar.

Doğru ağ segmentine girdikten sonra endüstriyel protokollere geçerler. Modbus, DNP3 ve IEC 61850, kötü amaçlı komutların meşru trafikle karışmasına izin verir. Bu durum, süreç seviyesindeki iletişimin sürekli olarak denetlenmemesi durumunda savunucular için görünürlük zorlukları yaratır. Yetenekli operatörler daha sonra güç dağıtımı için Industroyer veya güvenlik kontrolörleri için TRITON gibi özel araçları devreye alır.

Güvenlik açığı eğilimleri aynı baskı noktalarını yansıtıyor

Güvenlik açığı verileri, kurumsal sistemler ile endüstriyel sistemler arasındaki sınıra yapılan vurguyu güçlendiriyor. Cihaz donanım yazılımını değiştiren saldırılar dahil, Cisco ASA ve FTD cihazlarından sürekli olarak yararlanılması. SAP NetWeaver ve diğer üretim operasyonları yazılımlarındaki çeşitli kritik kusurlardan da yararlanıldı ve bu da fabrika iş akışlarında doğrudan pivot noktaları oluşturdu.

Rockwell ControlLogix ve GuardLogix platformlarını etkileyen son açıklamalar, uzaktan kod yürütülmesine izin veriyor veya kontrol cihazını arızalı bir duruma zorluyor. Bu cihazlara yapılan saldırılar anında kullanılabilirlik ve güvenlik riskleri oluşturur.

Güncellemeler planlı kesintiler gerektirdiğinden yamaların OT ağlarına dağıtılması ortalama 180 günden fazla sürer. Sonuç olarak, savunmasız hizmetler genellikle düzeltmeler yayınlandıktan uzun süre sonra bile yama yapılmadan kalır.

Trellix Tehdit İstihbaratı Stratejisi Başkan Yardımcısı John Fokker, “Çalışanlara yeni ortaya çıkan tehditler, kimlik avı girişimleri ve hassas bilgilerin güvenli bir şekilde kullanılması konusunda koçluk yapan düzenli eğitim oturumları, riskleri önemli ölçüde azaltabilir. Ayrıca, çalışanların en iyi güvenlik uygulamalarına ve hazırlık testlerine dahil edilmesi, tüm kuruluşta bir dayanıklılık kültürünü teşvik eder” dedi.