Android telefonların biyometrik güvenlik mimarisindeki zayıflıklar, saldırganların hedeflenen bir telefona saatlerce fiziksel erişimi varsa ve parmak izi veri tabanının bir kopyasına sahiplerse şifrelenmiş bir parmak izini kaba kuvvetle uygulamasına izin verebilir.

Bir akıllı telefona fiziksel erişimi olan bir saldırgan, parmak izi sensörlerinin ve güvenilir yürütme ortamının (TEE) hataları işleme biçimindeki iki mantıksal güvenlik açığını kullanarak, sınırsız sayıda kodlanmış parmak izi gönderme yeteneği kazanabilir ve esasen belirli bir parmak izi çalışana kadar tahmin edebilir. Çin’deki medya devi Tencent ve Zhejiang Üniversitesi’nden bir çift araştırmacı tarafından yayınlanan yeni bir makale. Cihazda yalnızca tek bir parmak izinin kayıtlı olduğu en zor senaryoda, saldırı 3 ila 14 saat arasında sürebilirken, daha fazla sayıda kayıtlı parmak izi süreyi önemli ölçüde azaltır.

Araştırmacılar Yu Chen ve Yiling He gazetede, BrutePrint olarak adlandırılan tekniğin, güvenilir bir saldırının bazı mevcut akıllı telefonların güvenlik modelini kırabileceğini ve parmak izi kimlik doğrulamasının yan kanal saldırılarına karşı hala güçlendirilmesi gerektiğini gösterdiğini belirtti.

“Önerilen saldırıyla, saldırganlar, cihazın kilidini açmak ve birçok güvenlik uygulamasını aldatmak için keyfi kurban akıllı telefonlarında parmak izi kimlik doğrulamasını kaba kuvvetle uygulayabilir” diye yazdılar. “Ayrıca saldırı yöntemi, sunum saldırılarını geliştirmek için kullanılabilir ve diğer biyometrik sistemler için de geçerli olabilir.”

Saldırı tekniği, akıllı telefonların biyometri ve TEE’leri benimsediği için saldırganların bu savunmaları aşmanın bir yolunu bulabileceğini gösteriyor. Ve bu ilk değil: 2020’de Cisco’nun Talos güvenlik grubundan araştırmacılar Paul Rascagneres ve Vitor Ventura, Apple, Samsung ve Huawei akıllı telefonlarını kandıran 3D yazıcıları kullanarak sahte parmak izleri yaratabileceklerini keşfettiler. Başka bir araştırmacı grubu, bir uygulamanın, “parmak izi çalma” adını verdikleri bir teknikle, başka bir uygulamadan geliyormuş gibi görünen bir kimlik doğrulama isteğinde bulunabileceğini gösterdi.

Bir veri güvenliği ve yazılım firması olan Inrupt’ın güvenlik mimarisi şefi Bruce Schneier, güvenlik profesyonellerinin parmak izlerinin güçlü parolalar kadar iyi olmadığını bildiğini, ancak güçlü parolaların parmakla hızlı bir şekilde basılması veya kaydırılması kadar kullanışlı olmadığını söylüyor.

Schneier, “Hepimiz bu tür bir saldırının mümkün olduğunu biliyorduk, çünkü güvenlik her zaman kolaylık ve etkinlik arasında bir tercihtir,” diyor. “Düzgün bir saldırı – pratikte işe yaradığını görmek harika.”

Deneme Sınırını Aşmak

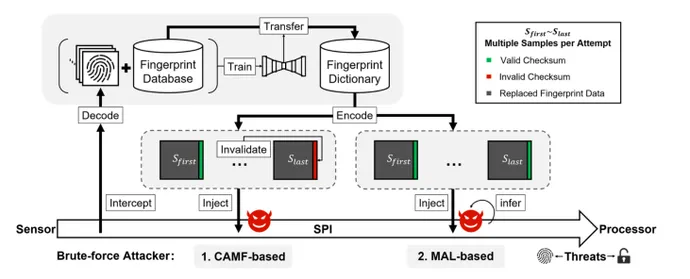

Kaba kuvvet saldırısı, hedef cihazda herhangi biri mevcutsa, saldırganın kimlik doğrulama girişimi sayısı sınırını, yani parmakla basma sınırını aşmasına izin verecek iki güvenlik açığı tarafından mümkün kılınır. Match After Fail (CAMF) ve Match After Lock (MAL) güvenlik açıkları, akıllı telefon parmak izi doğrulama (SFA) çerçevesindeki mantıksal kusurlardır ve saldırganların Android telefonlarda sınırsız kimlik doğrulama denemesi yapmasına ve iPhone’larda deneme sayısını üçe katlayarak 15’e çıkarmasına olanak tanır. , araştırmacılar makalelerinde belirttiler.

Saldırganlar, araştırmacılara göre yaklaşık 15 ABD Doları karşılığında yapılabilen ucuz bir donanım aygıtı bağlayarak, bir Android aygıtındaki parmak izi sensörü ile işlemci arasındaki sinyalleri yakalayabilir. Parmak izi görüntüsünü ele geçirmek, araştırmacıların hem sensörlerin parmak izlerini görüntülemesine kulak misafiri olmalarına hem de bu görüntüleri değiştirmelerine olanak sağladı. Saldırının bir parçası olarak, bir saldırganın, görüntüleri hedeflenen akıllı telefonun parmak izi sensörü tarafından oluşturulan bir görüntüye çeviren bir sinir ağını eğitmek için bir parmak izi görüntü veritabanına ihtiyacı olacaktır.

Talos’ Ventura, 3B baskılı parmak izi oluşturmanın gerçek dünyada daha geniş uygulanabilirliği olsa da, hedeflenen bir cihaza saatlerce fiziksel erişim gerektirse bile hızla ölçeklenebildiği için BrutePrint’in yararlı olduğunu söylüyor.

“Otomatik hale getirebilirsiniz” diyor. “Tekniği gerçekten yapmak için bir başlangıç şablonuna ihtiyacınız yok ve toplama aşamasını yapmanıza da gerek yok.”

Şirketin güvenli işlemcideki sensörler arasındaki kanalı şifrelemesi, araştırmacıların iPhone’ların dahili iletişimlerine kulak misafiri olmasını engellediğinden, Apple kullanıcıları bu tekniğe karşı savunmasız değildir – yalnızca, telefon daha fazlasını engellemeden önceki deneme sayısını artırır.

Biyometrik Kolaylık Riskleri Geçer

Çoğunlukla, baypas tekniği, normal kullanıcıların endişelenmesi gereken bir saldırı değildir. Bir güvenlik açığı yönetim firması olan Rapid7’de IoT’de baş güvenlik araştırmacısı olan Deral Heiland, bunun yerine politikacılar, muhalifler ve şirket yöneticilerinin bunu tehdit modellerinin bir parçası olarak düşünmek isteyebileceklerini söylüyor.

“Sıradan bir telefon hırsızının telefonunuzu istemesini ve parmak izini kaba kuvvetle zorlamak ve/veya daha fazla parmak izi okuyucu saldırıları için telefonunuzu parçalarına ayırmak için zaman ve çaba harcamasını beklemiyorum” diyor. “Öte yandan, eğer değerli bir hedefseniz … bu hızla değişebilir ve kilidi açılmış telefonunuza erişmenin değeri hızla artar.”

Rapid7’den Heiland, Google’ın akıllı telefon parmak izi doğrulama mekanizmasını düzeltmesi gerekirken, mevcut riskin yüksek olmadığını ve çoğu kullanıcı için parmak izi biyometriğini kullanabilmenin rahatlığının çok büyük olduğunu söylüyor.

“Akıllı telefonumda parmak izi okuyucu erişimine sahip olmayı seviyorum” diyor. “Parmak izi erişimi, telefonlarımızda belirli bir düzeyde kısıtlama sağlamamıza olanak tanırken, aynı zamanda sadece bir parmak kaydırma hareketiyle hızlı erişim elde etmemizi de sağlıyor.”