Yüzlerce benzersiz IP adresini kullanarak kaba kuvvet saldırılarının koordineli bir kampanyası, çevrimiçi olarak maruz kalan Apache Tomcat Manager arayüzlerini hedefliyor.

Tomcat, büyük işletmeler ve SaaS sağlayıcıları tarafından yaygın olarak kullanılan popüler bir açık kaynaklı web sunucusudur. Tomcat Manager, Tomcat sunucusuyla birlikte gelen ve yöneticilerin dağıtım web uygulamalarını grafik arayüzü aracılığıyla yönetmesine yardımcı olan web tabanlı bir yönetim aracıdır.

Tomcat Manager varsayılan olarak, önceden yapılandırılmış kimlik bilgileri ve uzaktan erişim engellenmeden yalnızca LocalHost’tan (127.0.0.1) erişime izin vermek için yapılandırılır. Bununla birlikte, çevrimiçi olarak maruz kaldığında, Web uygulaması son zamanlarda siber güvenlik şirketi Geynoise’nin gözlemlendiği gibi saldırganlar tarafından hedeflenebilir.

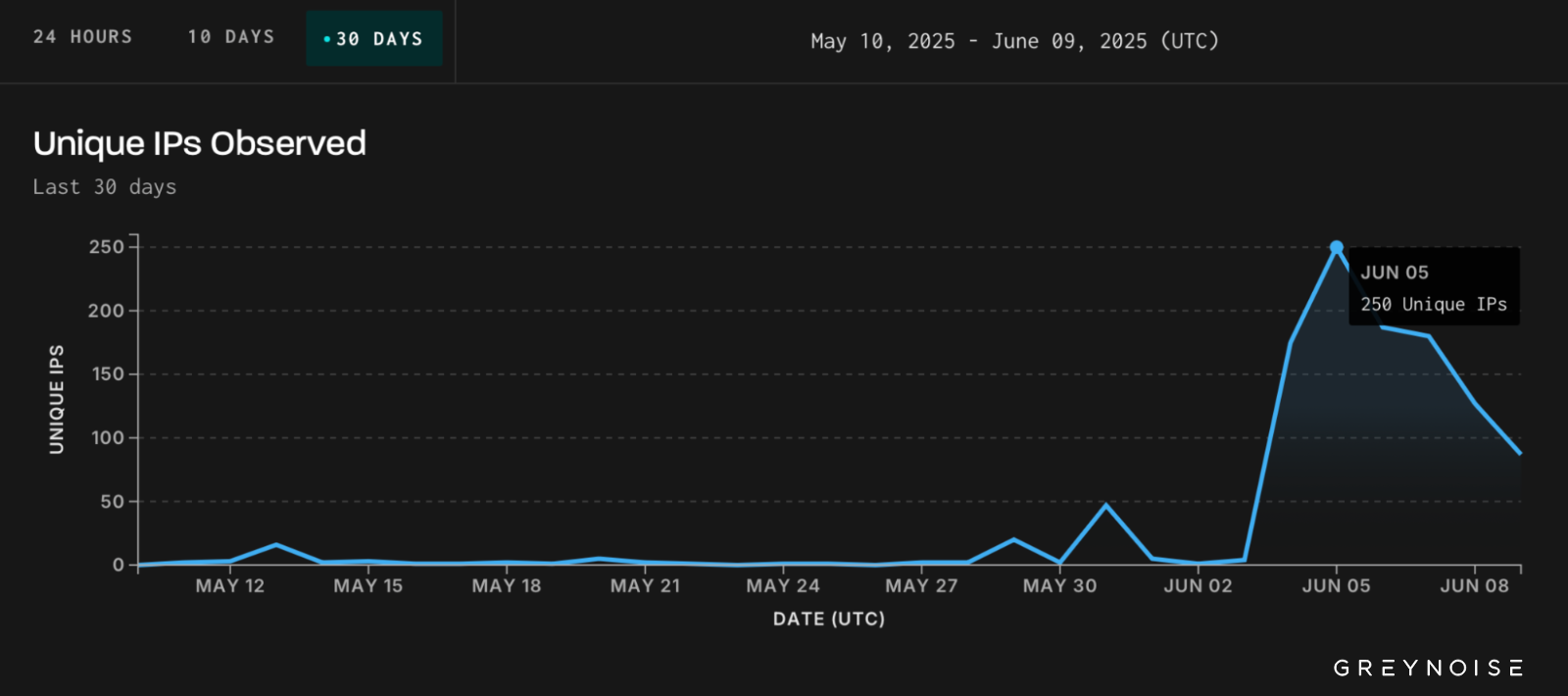

5 Haziran’dan itibaren Geynoise analistleri, Apache Tomcat Manager arayüzlerini hedefleyen ve Tomcat Hizmetlerine internet üzerinden erişmeye çalışan iki koordineli kampanya keşfetti.

Birincisi, en çok kötü niyetli olarak etiketlenen, çevrimiçi olarak maruz kalmaya çalışan yaklaşık 300 benzersiz IP adresi kullandı ve ikincisi, tehdit aktörlerinin binlerce ve hatta milyonlarca olası kimliği test etmek için otomatik araçlar kullandığı kaba kuvvet saldırılarında Tomcat Manager Web uygulamalarını hedeflemek için 250 kötü niyetli IP kullandı.

Greynoise, “Bu yüksek aktivite döneminde her iki etikette de gözlenen yaklaşık 400 benzersiz IP, bu IP’lerden kaynaklanan aktivitenin çoğu Tomcat hizmetlerine dar bir odaklanma sergiledi. Bu aktivitenin önemli bir kısmı DigitalOcean (ASN 14061) tarafından barındırılan altyapıdan kaynaklandı.” Dedi.

“Belirli bir güvenlik açığına bağlı olmasa da, bu davranış maruz kalan Tomcat hizmetlerine devam eden ilgiyi vurgular. Bunun gibi geniş, fırsatçı etkinlik genellikle gelecekteki sömürü için erken bir uyarı olarak hizmet eder.”

Siber güvenlik şirketi, güçlü kimlik doğrulama ve erişim kısıtlamalarına sahip olduklarından emin olmak için çevrimiçi olarak maruz kalan Tomcat Manager arayüzleri olan kuruluşlara tavsiyelerde bulundu.

Kullanıcılar, herhangi bir şüpheli giriş etkinliği için güvenlik günlüklerini kontrol etmeli ve bir ihlal girişiminin arkasında olabilecek IP adreslerini derhal engellemelidir.

Bu saldırılarda belirli bir güvenlik açığı kullanılmamış olsa da, Apache Mart ayında güvenlik düzeltmeleri yayınladı.

Saldırıların arkasındaki tehdit aktörlerinin, kusurun açıklanmasından ve yamalanmasından sadece 30 saat sonra GitHub’da salınan kavram kanıtı (POC) istismarları kullandıkları bildirildi.

Aralık ayında Apache, günler önce hafifletilmiş ikinci bir RCE güvenlik açığı (CVE-2024-50379) için yamayı atlamak için kullanılabilecek başka bir Tomcat RCE kusurunu (CVE-2024-56337) sabitledi.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.