olarak bilinen Brezilyalı bir tehdit aktörü Prilex dolandırıcılık işlemleri yoluyla para çalmak için gelişmiş ve karmaşık bir kötü amaçlı yazılımla bir yıllık operasyonel aradan sonra yeniden ortaya çıktı.

Kaspersky araştırmacıları, “Prilex grubu, kredi ve banka kartı işlemleri ve ödeme işleme için kullanılan yazılımların nasıl çalıştığı hakkında yüksek düzeyde bilgi sahibi olduğunu gösterdi.” Dedi. “Bu, saldırganların yetkilendirme politikalarını aşmanın bir yolunu bulmak için araçlarını güncellemeye devam etmelerini ve saldırılarını gerçekleştirmelerini sağlar.”

Siber suç grubu, Güney Amerika ülkesinde ATM odaklı kötü amaçlı yazılım saldırıları ile olay yerine geldi ve ona, nakit para dağıtmayı amaçlayan bir tür saldırı olan jackpot yapmak için ATM makinelerine girme ve çalmak için binlerce kredi kartını klonlama yeteneği sağladı. hedeflenen bankanın müşterilerinden gelen fonlar.

Yıllar içinde Prilex’in çalışma şekli, banka veya kredi kartlarıyla ödemeleri kolaylaştırmak için kullanılan PIN pedleri gibi elektronik cihazlarla iletişimi kesmek ve değiştirmek için satış noktası (PoS) yazılımıyla ilgili süreçlerden yararlanmak için gelişti.

2014’ten beri aktif olduğu bilinen operatörler, meşru bir EMV tabanlı çipli kart işleminden gelen trafiğin yakalandığı ve Mastercard gibi bir ödeme işlemcisine yeniden oynatıldığı, ancak işlem alanlarının çalıntı içerecek şekilde değiştirildiği EMV yeniden oynatma saldırılarını gerçekleştirmede de ustadır. kart verileri.

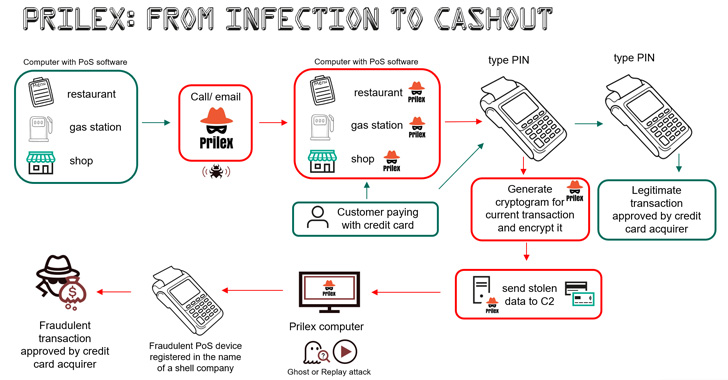

PoS yazılımının yüklü olduğu bir bilgisayara bulaşmak, tehdit aktörünün kötü amaçlı yazılımı dağıtmasına izin veren bir sosyal mühendislik öğesi içeren yüksek düzeyde hedefli bir saldırıdır.

Araştırmacılar, “Hedef işletme, şirketin PoS yazılımını güncellemesi gerektiğinde ısrar eden bir ‘teknisyen’den bir çağrı alabilir” dedi. “Sahte teknisyen hedefi şahsen ziyaret edebilir veya kurbanlardan AnyDesk’i kurmasını ve ‘teknisyen’in kötü amaçlı yazılımı kurması için uzaktan erişim sağlamasını isteyebilir.”

Bununla birlikte, 2022’de tespit edilen son taksitler, mağaza içi ödeme işlemi sırasında kurban kartı tarafından oluşturulan kriptogramları kullanarak fonları yasa dışı bir şekilde nakde çevirmek için alternatif bir teknikle tekrar saldırılarının yerini almasıyla önemli bir fark sergiliyor.

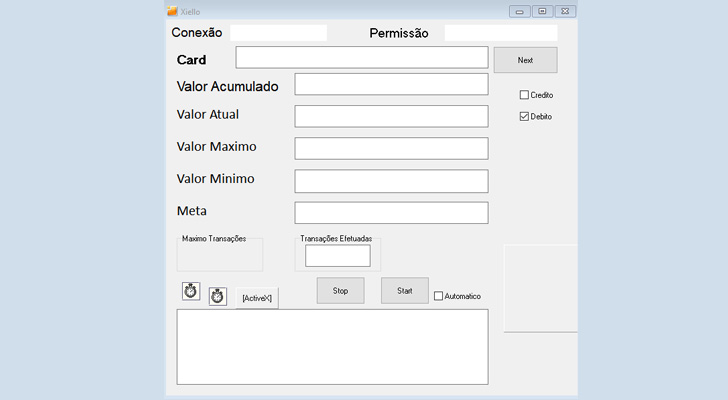

GHOST işlemleri adı verilen yöntem, kart bilgilerini elde etmek amacıyla işlem sırasında kartı okumak için kullanılan PIN pad ile PoS yazılımı arasındaki tüm iletişimi yakalayan bir hırsız bileşeni içerir.

Bu daha sonra bir komuta ve kontrol (C2) sunucusuna iletilir ve tehdit aktörünün sahte bir şirket adına kayıtlı sahte bir PoS cihazı aracılığıyla işlem yapmasına izin verir.

Şimdi, EMV çipli kartların, her işlem yapıldığında kart sahibi verilerini güvence altına almak için kriptogram denilen şeyi kullandığını belirtmekte fayda var. Bu, kartın kimliğinin ve kartı veren kuruluşun onayının doğrulanması ve böylece sahte işlem riskinin azaltılması için yapılır.

Prilex’in önceki sürümleri, kriptogramı almak için devam eden işlemi izleyerek ve toplanan “imza”yı kullanarak bir tekrar saldırısı gerçekleştirerek bu güvenlik önlemlerini atlatırken, HAYALET saldırısı, sahte işlemleri tamamlamak için kullanılacak yeni EMV kriptogramları ister.

Ayrıca kötü amaçlı yazılıma, PoS yazılımı davranışında hata ayıklamak ve anında değişiklik yapmak için tasarlanmış bir arka kapı modülü de eklenmiştir. Diğer arka kapı komutları, işlemleri sonlandırma, ekran yakalamalarını başlatma ve durdurma, C2 sunucusundan rastgele dosyalar indirme ve CMD kullanarak komutları yürütme yetkisi verir.

Prilex, “daha yüksek seviyeli API’ler kullanmak, hedef yazılımda gerçek zamanlı yama yapmak, işletim sistemi kitaplıklarını takmak, yanıtlarla, iletişimlerle ve bağlantı noktalarıyla uğraşmak yerine doğrudan PIN pedi donanım protokolüyle ilgileniyor ve yeniden oynatma tabanlı bir saldırıdan üretmek için geçiş yapıyor. Araştırmacılar, CHIP ve PIN teknolojisi ile korunan kredi kartlarından bile GHOST işlemleri için kriptogramlar” dedi.