Yeni bir siber casusluk saldırıları dalgası, BPFDoor kötü amaçlı yazılımları, ağlardan ödün vermek için gizli ve tehlikeli bir araç olarak gündeme getirdi.

Trend Micro’daki güvenlik uzmanlarına göre, BPFDoor, Earth Bluecrow (Red Menshen olarak da adlandırılan) olarak bilinen gelişmiş Kalıcı Tehdit (APT) grubuna atfedilen devlet destekli bir arka kapıdır.

Bu kötü amaçlı yazılım, Güney Kore, Hong Kong, Myanmar, Malezya ve Mısır gibi bölgelerdeki telekomünikasyon, finans ve perakende sektörlerinde sistemlere sızmak ve kontrol sistemlerini incelemek ve kontrol etmek için ters mermiler ve sofistike Berkeley Paket Filtreleme (BPF) tekniklerinden yararlanmaktadır.

.png

)

.png

)

BPFDoor kötü amaçlı yazılımları anlamak

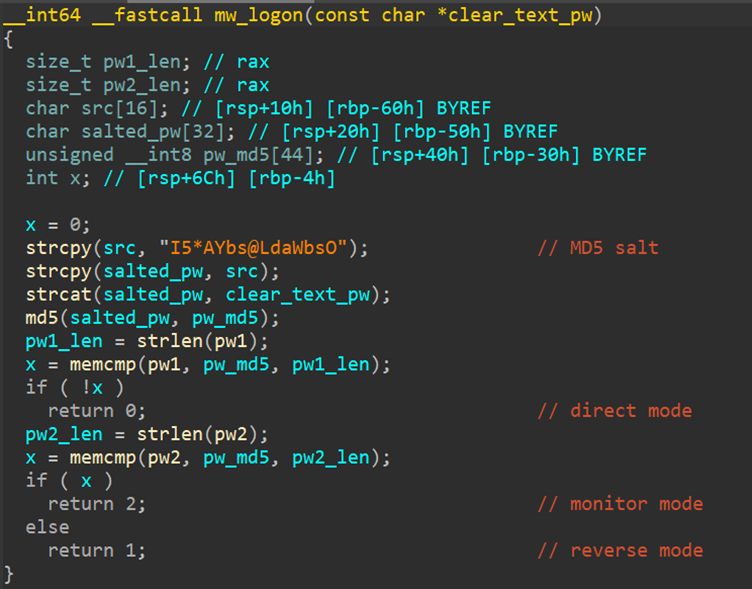

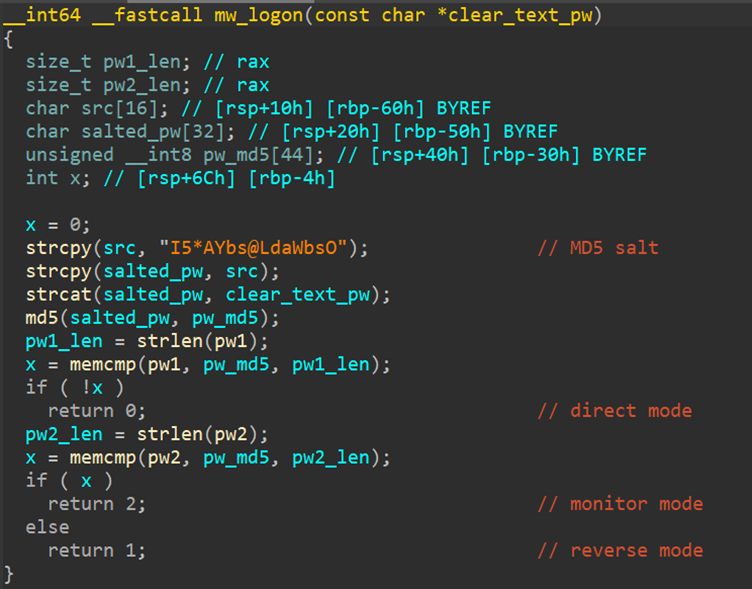

Backdoor.linux.bpfDoor olarak algılanan bir arka kapı olan BPFDoor, çekirdek düzeyinde bir paket filtreleme teknolojisi olan BPF’ye olan güveninden dolayı benzersiz bir şekilde güçlüdür.

Temel işlevsellikleri rootkitlere benzerken, BPFDoor, güvenlik duvarları tarafından tespit edilmeme ve geleneksel ağ taramalarından kaçma yeteneği ile kendini ayırt eder.

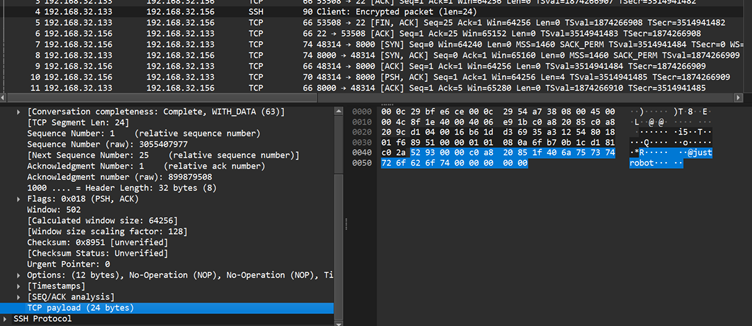

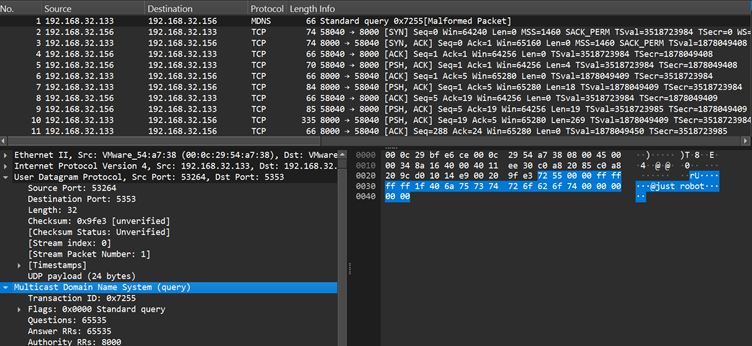

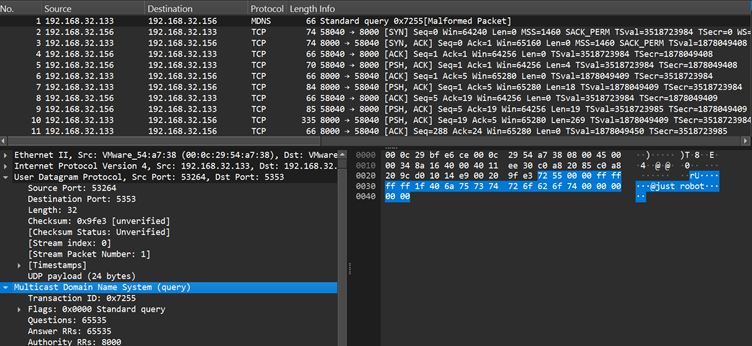

Kötü amaçlı yazılım, hedef makinede önceden tanımlanmış eylemleri tetikleyen ağ paketlerine gömülü spesifik bayt dizeleri olan “sihirli diziler” alındıktan sonra etkinleştirilir.

BPFDoor’un birincil gizli yetenekleri arasında işlem adlarını değiştirme, bağlantı noktası dinlemesinden kaçınma ve güvenlik günlüklerini atlamayı içerir.

Bu, uzun süreli casusluk için son derece uygun hale getirir ve saldırganların şüphe yaratmadan kendilerini derin bir ağ içine yerleştirmelerini sağlar.

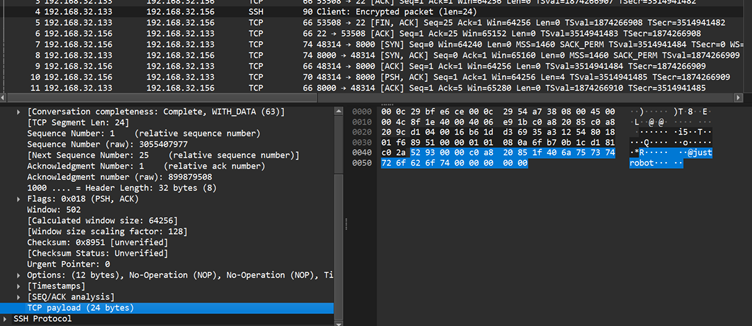

Ters kabuk tekniği ve yanal hareket

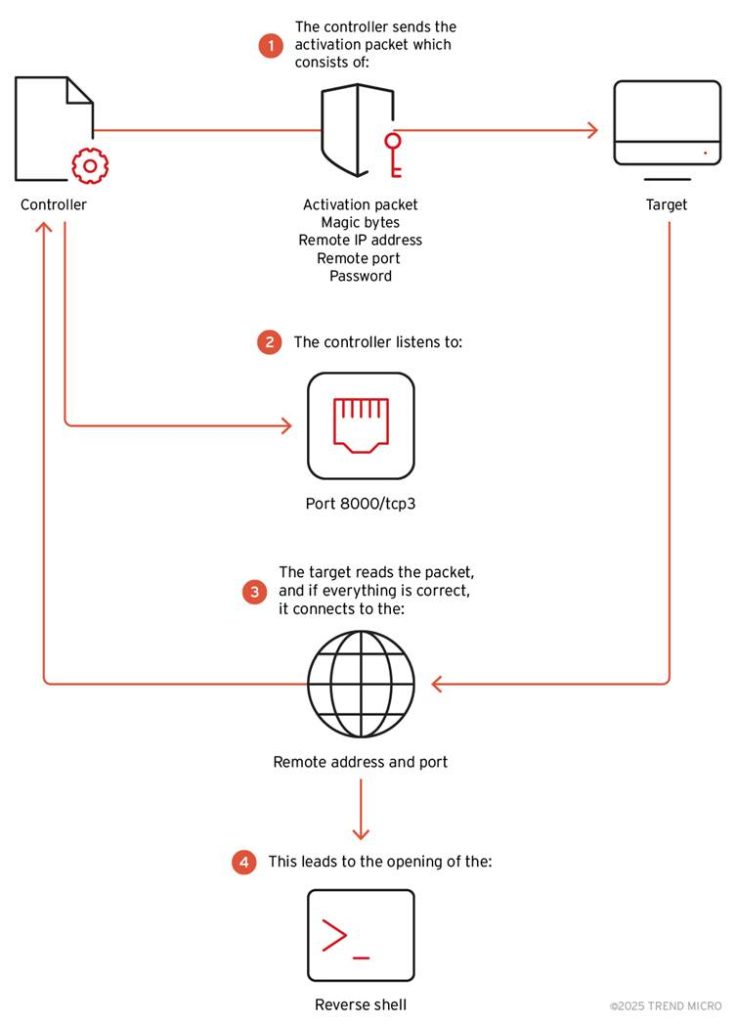

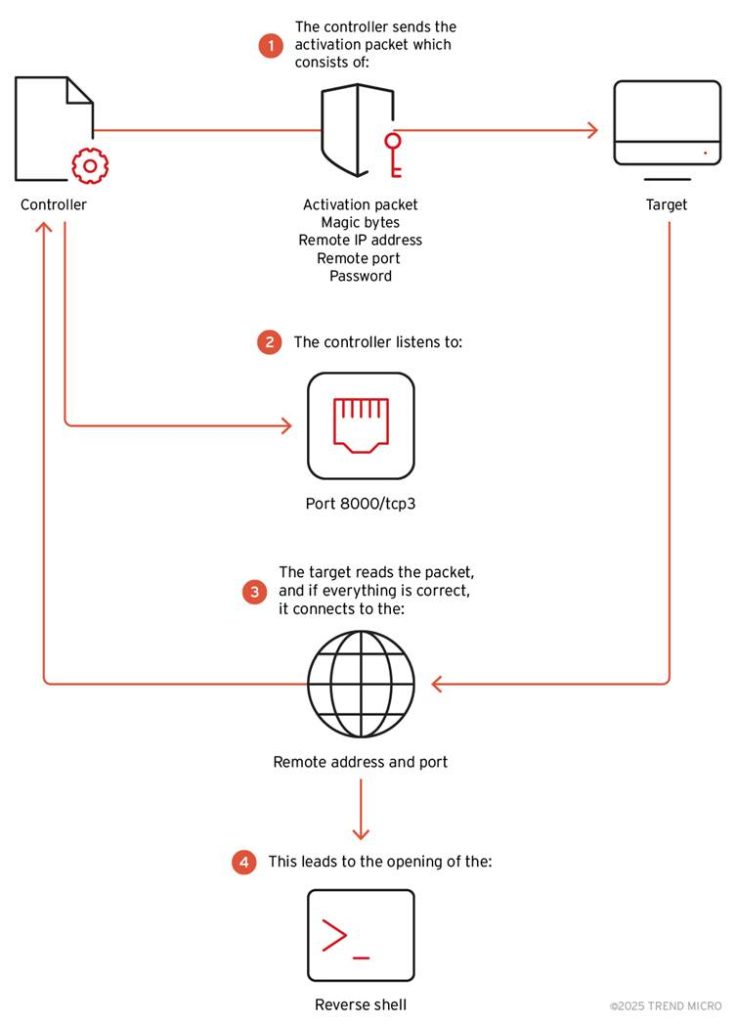

BPFDoor’un endişe verici yeteneklerinden biri, enfekte olmuş sistemler üzerinde kontrolü genişletmek için ters kabukların kullanılmasıdır.

Ters kabuk, saldırganların tipik istemci-sunucu iletişim modelini tersine çevirerek uzlaşmış sunucularda uzaktan komutları çalıştırmasına izin verir. Bu mod aracılığıyla, saldırganlar hassas verilere erişmek veya ek sistemleri kontrol etmek için ağlar arasında yanal olarak hareket edebilir.

Özel bir denetleyici kullanarak, tehdit aktörleri TCP, UDP ve ICMP: Ters Kabuklar: Ters Kabuklar dağıtır. Etkinleştirildikten sonra, kötü amaçlı yazılım, standart güvenlik savunmalarını atlayarak saldırganın sistemi ile iletişim kurar.

Örneğin, bir denetleyici komutu BPFDoor’dan enfekte bir ana bilgisayar ve bir saldırgan makinesi arasında şifreli bir ters kabuk oturumu açmasını isteyebilir ve sorunsuz uzaktan erişim sağlayabilir.

Denetleyici ayrıca saldırganların parolalar, sihirli diziler ve hedef bağlantı noktaları gibi parametreleri değiştirmesine ve değişen hedefler için özelleştirmeyi artırmasına olanak tanır.

Bu tür çok yönlülük, Earth BlueCrow’un farklı endüstriler ve coğrafyalara yönelik saldırılarını uyarlamasını sağlar.

Hedefler ve Savunma Mekanizmaları

Trend Micro’nun araştırması, BPFDoor’un öncelikle ulusal ve kurumsal güvenlik için kritik olan sektörlerde Linux tabanlı sunucuları hedeflediğini ortaya koydu.

Güney Kore ve Myanmar’daki telekomünikasyon sağlayıcıları, Mısır’daki finans kurumları ve Malezya’daki perakende işletmeleri üzerine son saldırılar gözlenmiştir.

Savunucular, şüpheli sihirli diziler veya BPFDoor aktivitesini gösteren desenler içeren olağandışı TCP, UDP veya ICMP paketleri için ağ etkinliğini izlemeleri istenir.

Bpfdoor’un gizli kabukları kullanma yeteneği, gizli doğası ile birleştiğinde, dünya çapındaki kuruluşlar için önemli riskler oluşturmaktadır.

Earth Bluecrow tekniklerini geliştirmeye devam ettikçe, şirketler bu gelişmiş siber casusluk aracına karşı korunmak için savunmalarını desteklemelidir.

Tespit, yanıt ve proaktif güvenlik önlemleri, BPFDoor’a karşı koymak ve hassas ağların korunması için kritik öneme sahiptir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!