Bir güvenlik firması, olarak bilinen altı yıllık kurnaz bir botnet’in ortaya çıktığını keşfetti. Mylobot adlı bir konut proxy hizmetine güç veriyor gibi görünüyor. BHPProxy’ler, ödeme yapan müşterilere web trafiğini güvenliği ihlal edilmiş bilgisayarlar aracılığıyla anonim olarak yönlendirme olanağı sunar. İşte Mylobot’a daha yakından bir bakış ve BHProxies hizmetini işletmekten kimin sorumlu olabileceğine dair ayrıntılı bir inceleme.

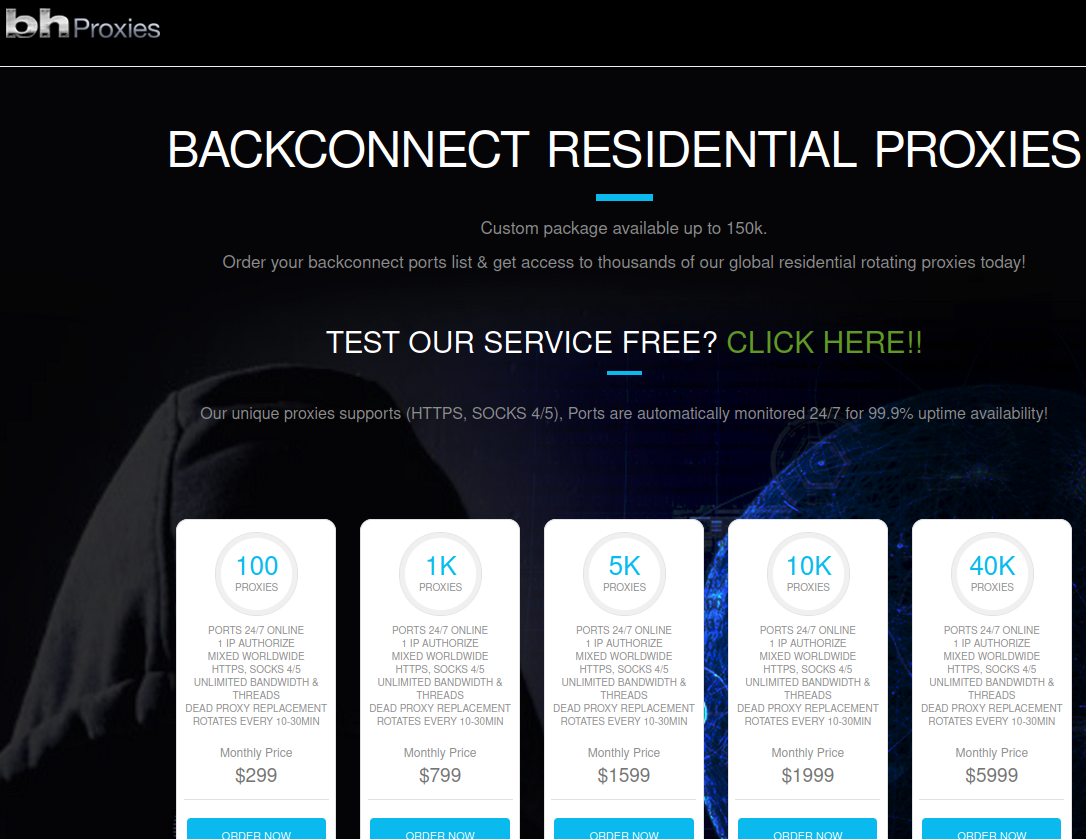

BHProxies web sitesi.

İlk olarak 2017’de güvenlik firması Deep Instinct tarafından tanımlanan Mylobot, virüs bulaşmış ana bilgisayarlarda tespit edilmeden kalmak için yalnızca bilgisayarın geçici belleğinde çalışmak ve botnet’in komut ve kontrol sunucularıyla iletişime geçmeden önce 14 gün beklemek gibi bir dizi oldukça karmaşık yöntem kullanıyor. .

Geçen yıl araştırmacılar, Minerva Laboratuvarları cinsel istismar dolandırıcılıklarını patlatmak için kullanılan botnet’i tespit etti. Ancak yeni bir rapora göre BitSightMylobot botnet’in ana işlevi her zaman virüslü sistemi bir proxy’ye dönüştürmek olmuştur.

Mylobot kötü amaçlı yazılımı, herhangi biri kaydedilebilen ve virüslü ana bilgisayarlar için kontrol ağları olarak kullanılabilen 1.000’den fazla sabit kodlanmış ve şifrelenmiş alan adı içerir. BitSight araştırmacıları, bu etki alanları tarafından kullanılan İnternet adreslerinde ve adı verilen bir etki alanında önemli bir örtüşme buldu. BH proxy’leri[.]iletişim.

BHProxies, “konut proxy” ağlarına erişim satar; bu ağlar, birisinin kendi İnternet iletişimleri için bir geçiş olarak kullanmak üzere bir konut IP adresi kiralamasına izin vererek, anonimlik ve web’de gezinen bir konut kullanıcısı olarak algılanma avantajı sağlar. Hizmet şu anda dünya çapında 150.000’den fazla cihaza erişimin reklamını yapıyor.

BitSight, “Bu noktada, BHProxies’in Mylobot ile bağlantılı olduğunu kanıtlayamıyoruz, ancak güçlü bir şüphemiz var” diye yazdı. Stanislaus Arnold.

BitSight, hipotezlerini test etmek için BHProxy’lerden 50 proxy aldı. Araştırmacılar, kontrol ettikleri bir web sitesine göz atmak için bu 50 proxy’den 48’ini kullanabildiler ve bu da her bir proxy cihazının gerçek IP adreslerini kaydetmelerine olanak sağladı.

Arnoud, “Kurtarılan bu 48 konut proxy’si IP adresi arasında, bunların 28’i (%58,3) Mylobot kötü amaçlı yazılım ailesiyle ilişkili olarak zaten düden sistemlerimizde mevcuttu” diye devam etti. “Bu sayı muhtemelen daha yüksek, ancak botnet’i tam olarak göremiyoruz. Bu bize Mylobot virüslü bilgisayarların BHProxies hizmeti tarafından kullanıldığına dair net kanıtlar verdi.”

BitSight, şu anda her gün 50.000’den fazla benzersiz Mylobot virüslü sistem gördüğünü ve Hindistan’ın en çok hedeflenen ülke gibi göründüğünü, ardından ABD, Endonezya ve İran’ın geldiğini söyledi.

Arnoud, “BHPorxies operatörleri tarafından ilan edildiği gibi 150.000’den fazla virüslü bilgisayara yol açabilecek tam botnet’in yalnızca bir kısmını gördüğümüze inanıyoruz” diye yazdı.

BHPROXIES’İN ARKASINDA KİM VAR?

Web sitesi BHProxies[.]com forumda yaklaşık on yıldır ilan edildi Siyah Şapkalı Dünya kullanıcı tarafından BHPProxy’ler. BHProxies, 2012’den beri Black Hat World’de 129 gönderi yazdı ve forumdaki son gönderileri Aralık 2022’deydi.

BHProxies başlangıçta Mayıs ve Kasım 2012 arasında Black Hat World’de oldukça aktifti ve ardından aniden tüm aktivitelerini durdurdu. Hesap, Nisan 2014’e kadar forumda gönderi yayınlamaya devam etmedi.

Siber istihbarat firması Intel 471’e göre, BHProxies kullanıcısı da “tutamacını kullandı”hassan_isabad_subar” ve “Subar’ın ücretsiz e-posta oluşturucusu” ve “Subar’ın ücretsiz proxy kazıyıcısı” dahil olmak üzere çeşitli yazılım araçlarını pazarladı.

Intel 471’in verileri, hassan_isabad_subar’ın foruma e-posta adresini kullanarak kaydolduğunu gösteriyor [email protected]. Haziran 2012’de Black Hat World’de bir web sitesi geliştiricisiyle özel mesaj alışverişinde bulunan hassan_isabad_subar, o sırada artık feshedilmiş olan da dahil olmak üzere iki web sitesi geliştirmek için çalıştıklarını söyledi. gümrükcrabblejewelry.com.

DomainTools.com, customcrabblejewelry.com’un 2012 yılında bir Teresa Shotliff Chesterland, Ohio’da. Güvenliği ihlal edilmiş veritabanlarını izleyen bir şirket olan Constella Intelligence’ta [email protected] adresinde yapılan bir arama, bu e-posta adresinin bağış toplama platformundaki bir hesaba bağlı olduğunu gösteriyor. amaze.com, için Brian Shotliff Chesterland, Ohio’dan.

LinkedIn aracılığıyla ulaşılan Bay Shotliff, BHProxies hesabını 2014’te Mısır’dan başka bir Black Hat World forum kullanıcısına sattığını söyledi. Shotliff, Black Hat World’den Nisan 2014’te bir parola sıfırlama e-postası paylaştı; [email protected]. Ayrıca, [email protected] ile Mart 2014’teki konuşmaları gösteren bir PayPal makbuzunu ve Facebook Messenger günlüklerinin parçacıklarını paylaştı.

Constella Intelligence, [email protected]’un gerçekten de Black Hat World’de hassan_isabad_subar/BHProxies kimliğine bağlı başka bir e-posta adresi olduğunu doğruladı. Constella ayrıca legendboy2050’yi Facebook ve Instagram hesaplarına bir kişi için bağlar Abdullah Tevfik Kahire’den. Bu kullanıcının Facebook sayfası Tevfik isminin de kullanıldığını söylüyor Abdullah Khafagy.

Tawfik’in Instagram hesabı, sosyal medya ağında eski bir operasyon yöneticisi olduğunu söylüyor TikTokaynı zamanda eski bir yönetmen kripto.com.

Abdalla Khafagy’nin LinkedIn profili, Ocak 2022’de sona eren yaklaşık bir yıl boyunca Crypto.com’da “küresel topluluk yöneticisi” olduğunu söylüyor. Bundan önce, özgeçmiş, onun TikTok’un Orta Doğu ve Kuzey Afrika bölgesinde yaklaşık yedi ay boyunca operasyon müdürü olduğunu söylüyor. Nisan 2020.

Khafagy’nin LinkedIn profili şu anda kurucusu olduğunu söylüyor Lewk Laboratuvarlarıgeçen yıl özel yatırımcılardan 3,26 milyon dolar fon sağladığını bildiren, Dubai merkezli bir “blockchain destekli, SocialFi içerik para kazanma platformu”.

Khafagy için TikTok işinden önce listelenen tek deneyim, Şubat 2014’ten Ekim 2019’a kadar “Gizli”de “Pazarlama” olarak etiketlendi.

LinkedIn aracılığıyla ulaşılan Bay Khafagy, KrebsOnSecurity’ye bir noktada Black Hat World hesabı olduğunu, ancak BHProxies veya hassan_isabad_subar adında bir hesap kullandığını hiç hatırlamadığını söyledi. Khafagy, forumda sahip olduğu hesabın adını hatırlayamadığını söyledi.

“Kısa bir süre sonra benden basitçe hacklenen bir hesabım vardı ve bunu hiç umursamadım çünkü en başta benim değildi,” diye açıkladı.

Khafagy, “Gizli” olarak işaretlenmiş özgeçmişinde beş yıllık süreyi ayrıntılandırmayı reddetti. Doğrudan BHProxies hizmetiyle ilişkili olup olmadığı sorulduğunda, Bay Khafagy hayır dedi.

Bu Gizli iş listesi ilginç çünkü başlangıç tarihi BHproxy’lerin oluşturulmasıyla aynı zamana denk geliyor[.]com. Archive.org, BHProxies’in ilk kopyasını indeksledi[.]com, 5 Mart 2014 tarihinde, ancak geçmiş DNS kayıtları BHproxies’leri gösteriyor[.]com ilk olarak 25 Şubat 2014’te çevrimiçi oldu.

Bay Khafagy ile olan bu konuşmadan kısa bir süre sonra, Bay Shotliff, aldığı bir Facebook/Meta mesajını paylaştı ve bu mesaj, Bay Khafagy’nin BHProxies hesabının bir şekilde kaybolduğu iddiasını desteklemesini istediğini belirtti.

“Hey dostum, uzun zaman oldu. Umarım iyisindir. Khafagy’nin Meta hesabı, Krebs Güvenlik’ten birisinin BHW’de sizden aldığım hesapla ilgili olarak bana ulaştığını yazdı. “Bu hesabı geri almaya çalışmadık mı? Sana onun çalındığından ve onu asla geri alamayacağımdan bahsettiğimi hatırlıyorum.”

Bay Shotliff, Khafagy’nin bu haftaki ani mesajının bu iddiayı ilk kez duyduğunu söyledi.

Shotliff, “Hesabı satın aldı,” dedi. “Hesabı kaybetmiş veya çaldırmış olabilir ama hatırladığım bir şey değil.”

Bu hikayeyi beğendiyseniz, botnet tabanlı proxy hizmetleriyle ilgili diğer araştırmaları da beğenebilirsiniz:

‘911’ Konut Proxy Hizmetine Derin Bir Bakış

911 Proxy Hizmeti İhlal Açıklandıktan Sonra Patladı

RSOCKS Proxy Botnet Yöneticileriyle Tanışın

AWM Proxy ve Glupteba Botnet Arasındaki Bağlantı

15 Yıllık Kötü Amaçlı Yazılım Proxy Ağı VIP72 Kararıyor

TDSS Botnet’in Arkasında Kimler Var?