130.000’den fazla tehlikeye atılan cihazdan oluşan büyük bir botnet, dünya çapında Microsoft 365 (M365) hesaplarına karşı şifre pruvası saldırıları yürütüyor ve çok faktörlü kimlik doğrulamasından kaçınmak için temel kimlik doğrulamasını hedefliyor.

SecurityScorecard’ın bir raporuna göre, saldırganlar hesapları büyük ölçekte hedeflemek için Infostealer kötü amaçlı yazılımlar tarafından çalınan kimlik bilgilerini kullanıyor.

Saldırılar, çok faktörlü kimlik doğrulama (MFA) korumalarını atlamak ve güvenlik uyarılarını tetiklemeden yetkisiz erişim kazanmak için temel kimlik doğrulama (temel Auth) kullanılarak etkileşimli olmayan işaretlere dayanır.

“Yalnızca etkileşimli oturum açma izlemesine dayanan kuruluşlar bu saldırılara kördür. Hizmet-hizmet kimlik doğrulaması, eski protokoller (örneğin, POP, IMAP, SMTP) ve otomatik süreçler için yaygın olarak kullanılan etkileşimli olmayan işaretler, Birçok konfigürasyonda MFA’yı tetiklemiyor, “diye uyarıyor SecurityScorecard.

“Bazı ortamlarda hala etkinleştirilen temel kimlik doğrulama, kimlik bilgilerinin düz biçimde aktarılmasını sağlar ve bu da onu saldırganlar için birincil hedef haline getirir.”

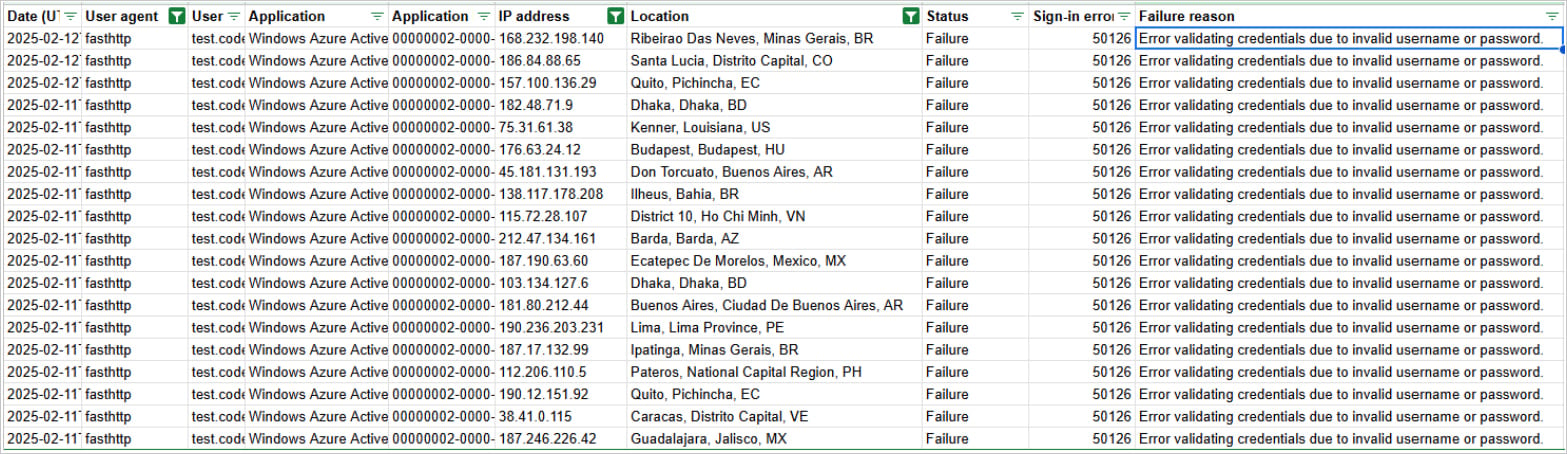

Kaynak: SecurityScorecard

Basic Auth, bir kullanıcının kimlik bilgilerinin bir sunucuya her istekle düz metin veya Base64 kodlu formda gönderildiği modası geçmiş bir kimlik doğrulama yöntemidir.

MFA ve token tabanlı kimlik doğrulama gibi modern güvenlik özelliklerinden yoksundur ve Microsoft, Eylül 2025’te OAuth 2.0 lehine kullanımdan kaldırmayı planlıyor ve zaten çoğu Microsoft 365 hizmeti için devre dışı bırakıldı.

Yeni keşfedilen botnet, ortak/sızdırılmış şifrelerle çok sayıda hesabı hedefleyen temel kimlik denemelerini kullanır.

Basic Auth etkileşimli olmadığından, denenmiş kimlik bilgileriyle bir eşleşme olduğunda, saldırganlar MFA için istenmez ve genellikle koşullu erişim politikaları (CAP) tarafından kısıtlanmaz ve saldırganların hesap kimlik bilgilerini sessizce doğrulamasına izin verir.

Kimlik bilgileri doğrulandıktan sonra, güvenlik özelliğini atlamak ve hesaba tam erişim elde etmek için MFA gerektirmeyen veya daha sofistike kimlik avı saldırılarına erişmek için kullanılabilirler.

Güvenlik Saklığı ayrıca, etkileşimli olmayan girişler için daha fazla oturum açma girişimleri, farklı IP’lerden çoklu başarısız giriş denemeleri ve “Fasthttp” in varlığını gösterecek olan ENTRA kimlik günlüklerinde şifre-spray saldırılarının işaretlerini görebileceğinizi de vurgulamaktadır. Kimlik doğrulama günlüklerinde kullanıcı aracısı.

Ocak ayında Speartip, Fasthttp Go kütüphanesini benzer bir şekilde kullanarak Microsoft 365 şifre saldırıları yürüttüğü tehdit aktörleri konusunda uyardı, ancak etkileşimli olmayan girişlerden bahsetmedi. Bunun BOTNET tarafından tespitten kaçınmak için daha yeni bir gelişme olup olmadığı belirsizdir.

Çin tehdit aktörlerine olası bağlantı

Güvenlik Saklığı, henüz net veya kendine güvenen bir atıf olmamasına rağmen, BOTNET operatörlerinin muhtemelen Çin’e bağlı olduğunu bildirmektedir.

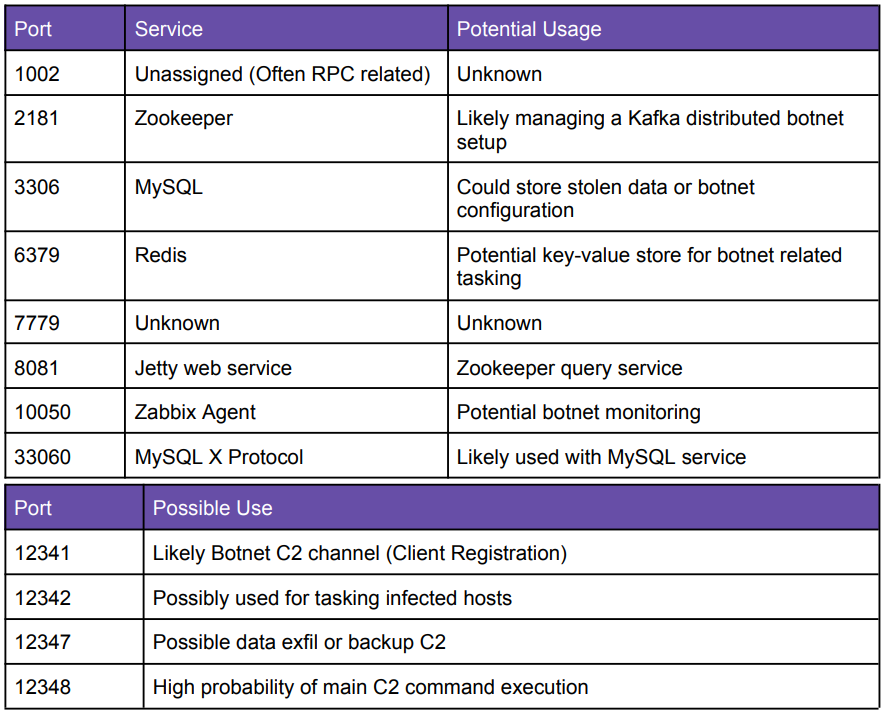

BOTNET, ABD sağlayıcısı Shark Tech tarafından barındırılan altı Birincil Komuta ve Kontrol (C2) sunucusu ile çalışırken, Hong Kong tabanlı UCLOUD HK ve Çin bağlantılı CDS Global Cloud aracılığıyla trafiği vekiller.

C2 sunucuları Apache Zookeeper’ı çalıştırır ve botnet işlemlerini yönetmek için Kafka’yı kullanır.

C2 sunucularındaki sistem saat dilimi Asya/Shanghai olarak ayarlanırken, UPTIM’leri botnet’in en az Aralık 2024’ten beri aktif olduğunu gösteriyor.

Kaynak: SecurityScorecard

BOTNET, giriş girişimlerini farklı IP adreslerine yaymak için 130.000’den fazla tehlikeye atılmış cihaz kullanıyor ve bu da şüpheli etkinlik için işaretlenmeye ve engellenmeye yardımcı oluyor.

Kuruluşlar Microsoft 365’teki Basic Auth’u devre dışı bırakmalı, raporda listelenen IP adreslerini engellemeli, CAPS’in giriş girişimlerini kısıtlamasını ve tüm hesaplarda MFA kullanmasını etkinleştirmelidir.