Nisan ayından bu yana, büyük ölçekli bir LockBit Black fidye yazılımı kampanyası yürütmek için Phorpiex botnet’i aracılığıyla milyonlarca kimlik avı e-postası gönderildi.

New Jersey Siber Güvenlik ve İletişim Entegrasyon Hücresi’nin (NJCCIC) Cuma günü uyardığı gibi, saldırganlar, başlatıldığında alıcıların sistemlerini şifreleyen LockBit Black yükünü dağıtan yürütülebilir bir dosya içeren ZIP eklerini kullanıyor.

Bu saldırılarda kullanılan LockBit Black şifreleyici, muhtemelen Eylül 2022’de hoşnutsuz bir geliştirici tarafından Twitter’da sızdırılan LockBit 3.0 oluşturucusu kullanılarak oluşturuldu. Ancak bu kampanyanın gerçek LockBit fidye yazılımı operasyonuyla herhangi bir bağlantısı olduğuna inanılmıyor.

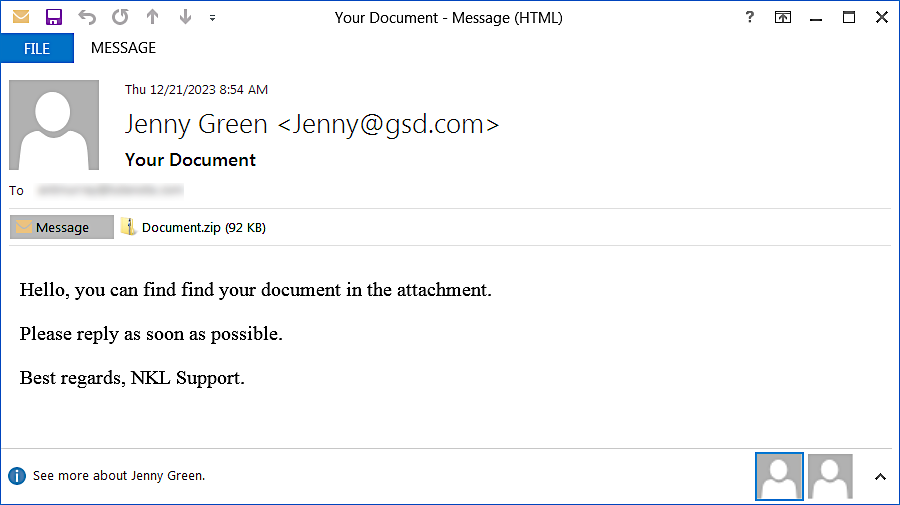

“Belgeniz” ve “fotoğrafınız???” içeren bu kimlik avı e-postaları Konu satırları, aralarında Kazakistan, Özbekistan, İran, Rusya ve Çin’in de bulunduğu dünya çapında 1.500’den fazla benzersiz IP adresinden “Jenny Brown” veya “Jenny Green” takma adları kullanılarak gönderiliyor.

Saldırı zinciri, alıcının kötü amaçlı ZIP arşivi ekini açıp içerideki ikili dosyayı çalıştırmasıyla başlar.

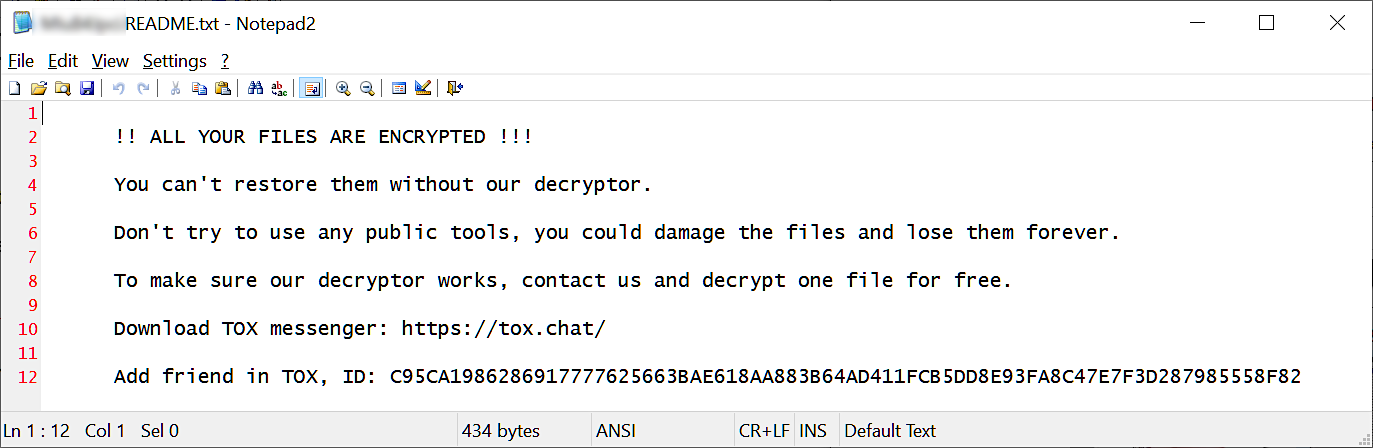

Bu yürütülebilir dosya daha sonra Phorphiex botnet altyapısından bir LockBit Black fidye yazılımı örneğini indirir ve bunu kurbanın sisteminde çalıştırır. Başlattıktan sonra hassas verileri çalmaya, hizmetleri sonlandırmaya ve dosyaları şifrelemeye çalışacak.

24 Nisan’dan bu yana bu spreyle ve dua et saldırılarını araştıran siber güvenlik şirketi Proofpoint, Pazartesi günü yaptığı açıklamada, tehdit aktörlerinin dünya çapında çeşitli sektörlerdeki şirketleri hedef aldığını söyledi.

Bu yaklaşım yeni olmasa da, kötü amaçlı yükleri dağıtmak için gönderilen çok sayıda e-posta ve ilk aşama veri olarak kullanılan fidye yazılımı, diğer siber saldırıların karmaşıklığından yoksun olmasına rağmen onu öne çıkarıyor.

Proofpoint güvenlik araştırmacıları, “24 Nisan 2024’ten başlayarak ve yaklaşık bir hafta boyunca her gün devam eden Proofpoint, Phorpiex botnet tarafından kolaylaştırılan ve LockBit Black fidye yazılımı sunan milyonlarca mesajın yer aldığı yüksek hacimli kampanyaları gözlemledi” dedi.

“Proofpoint araştırmacıları ilk kez LockBit Black fidye yazılımı örneklerinin (diğer adıyla LockBit 3.0) Phorphiex aracılığıyla bu kadar yüksek hacimlerde teslim edildiğini gözlemliyor.”

Phorpiex botneti (Trik olarak da bilinir) on yılı aşkın süredir aktiftir. Çıkarılabilir USB depolama birimi ve Skype veya Windows Live Messenger sohbetleri yoluyla yayılan bir solucandan, e-posta spam dağıtımını kullanan IRC kontrollü bir truva atına dönüştü.

Botnet’in operatörleri, yıllar süren faaliyet ve geliştirmenin ardından yavaş yavaş devasa bir boyuta ulaşarak 1 milyondan fazla virüslü cihazı kontrol etmeye başladı. Kötü amaçlı yazılımın kaynak kodunu satmayı denedi Phorpiex altyapısını kapattıktan sonra bir bilgisayar korsanlığı forumunda.

Phorpiex botnet aynı zamanda milyonlarca şantaj e-postası (saatte 30.000’den fazla e-postanın spam edilmesi) göndermek için de kullanıldı ve daha yakın zamanda Windows panosuna kopyalanan kripto para birimi cüzdan adreslerini saldırgan tarafından kontrol edilen adreslerle değiştirmek için bir pano korsanlığı modülü kullandı.

Kripto kırpma desteğini ekledikten sonraki bir yıl içinde Phorpiex’in operatörleri 969 işlemi ele geçirdi ve 3,64 Bitcoin (172.300 $), 55,87 Ether (216.000 $) ve 55.000 $ değerinde ERC20 tokenini çaldı.

Fidye yazılımını zorlayan kimlik avı saldırılarına karşı savunma yapmak için NJCCIC, fidye yazılımı risk azaltma stratejilerinin uygulanmasını ve potansiyel olarak kötü amaçlı mesajları engellemek için uç nokta güvenlik çözümlerinin ve e-posta filtreleme çözümlerinin (spam filtreleri gibi) kullanılmasını önerir.