Siber suçlu NSOCKS proxy hizmetindeki 35.000 botun çoğunu sağlayan Ngioweb botneti, güvenlik şirketlerinin iki ağdan gelen ve giden trafiği engellemesi nedeniyle kesintiye uğruyor.

Bir yıldan fazla süren bir araştırmanın ardından araştırmacılar, ilk kez 2017’de gözlemlenen Ngioweb botnet proxy sunucusunun tüm mimarisini ve trafiğini belirledi.

Ngioweb, NSOCKS proxy’lerinin %80’ini sağlıyor

2022’nin sonlarından bu yana nsocks’ta proxy hizmeti[.]net, NSOCKS adı altında kötü amaçlı faaliyetlere yönelik yerleşim ağ geçitleri sağlıyor.

Birçok siber güvenlik şirketi, NSOCKS tarafından sunulan proxy’lerin çoğunun Ngioweb botnet’inden olduğunu ancak komuta ve kontrol (C2) düğümlerinin tamamının keşfedilmediğini bildirdi.

Bugün yayınlanan bir raporda, Lumen’in Black Lotus Laboratuvarlarındaki araştırmacılar hem aktif hem de geçmiş C2 düğümlerini ve oluşturdukları mimariyi izlediler.

NSOCKS’un olduğunu belirtiyorlar[.] net “kullanıcılar, kimliklerini gizlemek için trafiğini giriş/çıkış noktası görevi gören 180’den fazla “geri bağlantı” C2 düğümü üzerinden yönlendiriyor.

Rapora göre Ngioweb botnet, NSOCKS tarafından sağlanan ve 180 ülkeye dağılmış 35.000 proxy’nin en az %80’ini sağlıyor.

![Siber suçlu nsocks tarafından sağlanan botlar[.]net proxy hizmeti](https://www.bleepstatic.com/images/news/u/1100723/NSOCKS_net_bots.png)

kaynak: BleepingComputer

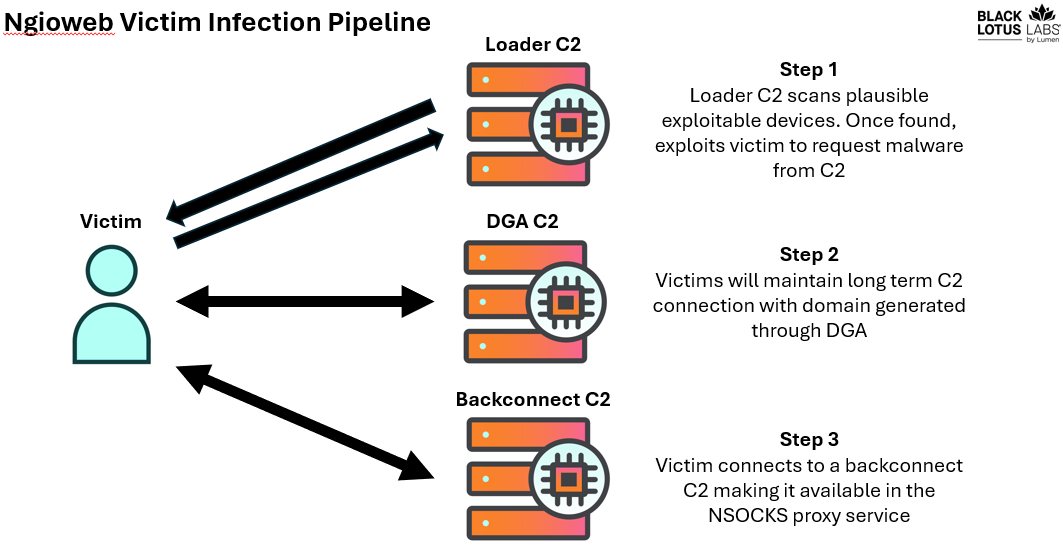

Botnet, virüs bulaşmış cihazları ngioweb kötü amaçlı yazılımını alıp yürütmek için bir C2 sunucusuna yönlendiren bir yükleyici ağına sahiptir.

İlk erişimin nasıl gerçekleştiği belli olmasa da Black Lotus Labs, tehdit aktörünün çeşitli güvenlik açıkları için yaklaşık 15 açıktan yararlandığına inanıyor.

İkinci aşamada, güvenliği ihlal edilen cihaz, bir alan oluşturma algoritması (DGA) kullanılarak oluşturulan C2 alan adlarıyla iletişim kurar ve botun proxy ağı için kullanılabilir olup olmadığını belirler.

Bu yönetim C2’leri, botun trafik kapasitesini izler ve kontrol eder ve aynı zamanda onları, NSOCKS proxy hizmeti için kullanılabilir hale getiren bir “geri bağlantı” sunucusuna bağlar.

kaynak: Lümen

Araştırmacılara göre, ngioweb kötü amaçlı yazılımının son örnekleri, 2019’da analiz edilen eski varyantlara kıyasla çok az değişikliğe uğradı; bir fark, sabit kodlu C2 URL’lerinden DGA tarafından oluşturulan alanlara geçişti.

Black Lotus Labs, BleepingComputer’a başka bir farklılığın, DGA etki alanlarının çökmesini veya kontrolünü kaybetmeyi önlemek için DNS TXT kayıtlarının kullanılması olduğunu söyledi.

Ngioweb, savunmasız veya kullanımdan kaldırılmış web uygulaması kitaplıklarına sahip cihazları hedefler ve Zyxel, Reolink ve Alpha Technologies ürünlerini içerir.

Son zamanlarda araştırmacılar, Ngioweb botnet’ine Netgear yönlendiricilerinin eklenmesinde, botların %10’unun bu özel markanın sertifikasını gösterecek kadar bir artış gözlemlediler.

Ngioweb’deki botların %45’inin Shopsocks5 ağı üzerinden NSOCKS’ye satıldığını belirtmekte fayda var.

Ngioweb, cihazların sundukları yeteneklere göre filtrelenmesine olanak tanıyan karmaşık bir mimari üzerine inşa edilmiş olsa da Black Lotus Labs, botnet’in arkasındaki aktörün virüslü cihazların güvenliğini düzgün bir şekilde sağlayamadığını söylüyor.

Araştırmacıların keşfettiği gibi, Ngioweb cihazları aynı zamanda casuslukla ilgili trafiği siber suç faaliyetleriyle rahatlıkla karıştırabilen ulus devlet korsanları (APT28/Fancy Bear/Pawn Storm/Forest Blizzard) tarafından da kötüye kullanılıyordu.

DDoS saldırıları için kullanılan açık proxy’ler

NSOCKS[.]net proxy ağı ayrıca, hizmet için ödeme yapmayanlar bile birden fazla aktörümün sömürülmesine izin veren yetersiz güvenliğe sahip.

NSOCKS’ta aynı isimde başka bir proxy hizmetinin daha bulunduğunu belirtelim.[.]com bu soruşturmanın konusu olmadı.

Black Lotus Labs, NSOCKS proxy alıcısının aldığı IP adresi ve port numarasının herhangi bir kimlik doğrulama mekanizmasına sahip olmadığını ve bunları bulan diğer aktörler tarafından kullanılabileceğini açıklıyor.

“Kamuya açık raporlara göre bu IP’lerin çoğu ücretsiz proxy listelerinde görünüyor. Bu listeler tehdit aktörleri tarafından rutin olarak kötüye kullanılıyor ve buradaki proxy’ler genellikle Agent Tesla gibi çeşitli kötü amaçlı yazılım örneklerinde trafiği proxy olarak kullanmak için kullanılıyor” – Lumen’s Black Lotus Labs

Bu açık proxy’ler, çeşitli tehdit aktörlerinin dağıtılmış hizmet reddi (DDoS) saldırılarını güçlendirmek için kullanıldı [1, 2].

Ek olarak ağ, şu anda kötü amaçlı yazılım trafiğini gizlemekten kimlik bilgileri doldurma ve kimlik avına kadar çeşitli türdeki kötü amaçlı etkinlikleri desteklemek için kullanılıyor.

Şu anda hem Ngioweb hem de NSOCKS[.net] Lumen, botnet’in mimarisini ve trafiğini tespit ettiğinden hizmet ciddi şekilde kesintiye uğruyor. The ShadowServer Foundation gibi endüstri ortaklarıyla birlikte şirket, iki ağla ilişkili bilinen C2 düğümlerine giden ve bu düğümlerden gelen trafiği engelliyor.

Lumen, diğer şirketlerin kötü niyetli botları tanımlamasına yardımcı olabilecek ve iki operasyonu daha da sekteye uğratabilecek güvenlik ihlali göstergelerinin bir listesini sağlar.