9.000’den fazla ASUS yönlendiricisi, Cisco, D-Link ve Linksys’den Soho yönlendiricilerini hedefleyen “Ayysshush” adlı yeni bir botnet tarafından tehlikeye atılıyor.

Kampanya, 2025 yılının ortalarında Greynoise Güvenlik Araştırmacıları tarafından keşfedildi, bu da bir ulus devlet tehdit oyuncusunun ayırt edici özelliklerini taşıdığını bildirdi, ancak somut bir atıf yapılmadı.

Tehdit izleme firması, saldırıların kaba giriş kimlik bilgilerini birleştirdiğini, kimlik doğrulamasını atladığını ve RT-AC3100, RT-AC3200 ve RT-AX55 modelleri de dahil olmak üzere ASUS yönlendiricilerini tehlikeye atmak için eski güvenlik açıklarını kullandığını bildiriyor.

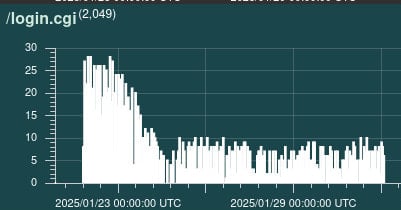

Kaynak: Geynoise

Özellikle, saldırganlar kendi SSH genel anahtarlarını eklemek için CVE-2023-39780 olarak izlenen eski bir komut enjeksiyon kusurunu kullanıyor ve SSH daemon’un standart olmayan TCP bağlantı noktası 53282’yi dinlemesini sağlıyor. Bu modifikasyonlar, tehdit aktörlerinin yeniden başlatmalar ve ürün yazılım güncellemeleri arasında bile cihaza erişimini korumasına izin veriyor.

Geynoise’nin ilgili bir raporunu açıklıyor. “Bu anahtar resmi ASUS özellikleri kullanılarak eklendiğinden, bu yapılandırma değişikliği ürün yazılımı yükseltmeleri arasında devam ediyor.”

“Daha önce kullanıldıysanız, ürün yazılımınızı yükseltmek isteyecektir OLUMSUZ SSH arka kapısını çıkarın. “

Saldırı özellikle gizli, kötü amaçlı yazılım içermeyen, saldırganlar aynı zamanda tespitten kaçınmak için Micro’nun AIPROTECT’ini de kapatıyor.

Karakteristik olarak, Grinnoise son üç ay içinde bu kampanyayla ilişkili sadece 30 kötü niyetli talebin kaydedildiğini bildirmektedir, ancak 9.000 ASUS yönlendiricisi enfekte olmuştur.

.jpg)

Kaynak: Geynoise

Yine de, bu taleplerden üçü Greynoise’in insan denetimi için işaretleyen AI ile çalışan analiz aracını tetiklemek için yeterliydi.

Kampanya muhtemelen Sekoia’nın “kısır tuzak” olarak izlenmesi ile örtüşüyor, ancak Fransız siber güvenlik firması, tehdit aktörlerinin ASUS yönlendiricilerini ihlal etmek için CVE-2021-32030’dan yararlandığını bildirdi.

Sekoia tarafından görülen kampanyada, tehdit aktörleri D-Link, Linksys, QNAP ve Araknis Networks’ten SOHO yönlendiricileri, SSL VPN’leri, DVR’leri ve BMC denetleyicilerini hedefleyen gözlendi.

Ayysshush’ın tam operasyonel hedefi, dağıtılmış hizmet reddi (DDOS) belirtisi olmadığından veya cihazları ASUS yönlendiricileri aracılığıyla kötü amaçlı trafiği vekil olarak kullanmak için belirsizliğini korumaktadır.

Bununla birlikte, Sekoia tarafından gözlemlenen yönlendirici ihlallerinde, ağ trafiğini tehlikeye atılan sistemden saldırgan tarafından kontrol edilen üçüncü taraf cihazlara yönlendirmek için kötü amaçlı bir komut dosyası indirildi ve yürütüldü.

Şu anda, kampanya sessizce gelecekteki bir botnet için zemin oluşturmak için bir backdoured yönlendiriciler ağı oluşturuyor.

Asus yönlendiricilerinizi koruyun

ASUS, etkilenen yönlendiriciler için CVE-2023-39780 adresini ele alan güvenlik güncellemeleri yayınladı, ancak kullanılabilirlik tam zamanı model başına değişiyor.

Kullanıcıların ürün yazılımlarını mümkün olan en kısa sürede yükseltmeleri ve şüpheli dosyaları ve saldırganın SSH anahtarını (burada IOC’ler) ‘yetkili_keyler’ dosyasına eklemeleri önerilir.

Ayrıca, Geynoise, bu etkinlikle ilişkili bir blok listesine eklenmesi gereken dört IP adresini listeler.

101.99.91[.]151

101.99.94[.]173

79.141.163[.]179

111.90.146[.]237

Bir uzlaşma şüpheleniliyorsa, yönlendiriciyi şüphenin ötesinde temizlemesi ve daha sonra güçlü bir şifre kullanarak sıfırdan yeniden yapılandırması için bir fabrika sıfırlaması önerilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.