Bilgisayar korsanları, 2022’nin ikinci yarısında akıllı cihazları etkilemeye çalışan Realtek Jungle SDK 134 milyon saldırısında kritik bir uzaktan kod yürütme güvenlik açığından yararlandı.

Birden fazla tehdit aktörü tarafından istismar edilen güvenlik açığı, CVE-2021-35394 olarak takip ediliyor ve 10 üzerinden 9,8 önem derecesi ile geliyor.

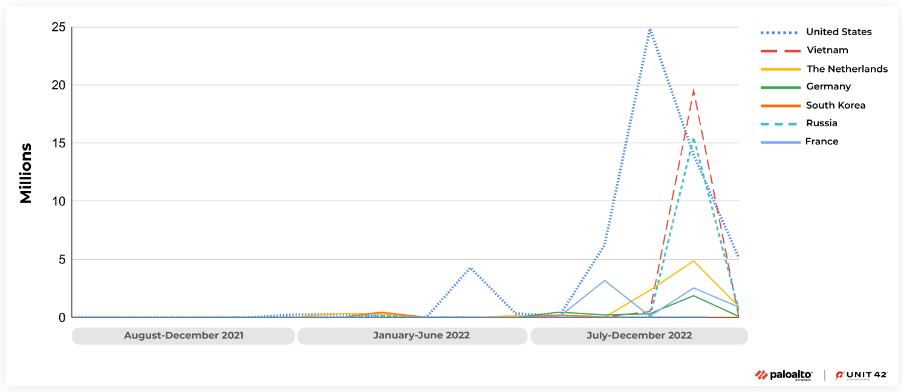

Geçen yılın Ağustos ve Ekim ayları arasında, Palo Alto Networks’ün sensörleri, bu güvenlik sorunu için, toplam olay sayısının %40’ından fazlasını oluşturan, önemli ölçüde suistimal faaliyeti gözlemledi.

Yüksek kullanım seviyeleri

Eylül 2022’den itibaren, CVE-2021-35394’e karşı savunmasız IoT cihazlarını hedefleyen ‘RedGoBot’ adlı yeni ve oldukça büyük bir botnet kötü amaçlı yazılımı ortaya çıktı.

Palo Alto Network’ün tehdit istihbaratı ekibi Unit 42’deki araştırmacılar, açıktan yararlanmanın Aralık ayı boyunca devam ettiğini fark ettiler.

Bu saldırılar sonucunda üç farklı faydalı yük teslim edildi:

- kötü amaçlı yazılım indirmek için hedef sunucuda bir kabuk komutu yürüten bir komut dosyası

- bir dosyaya ikili yük yazan ve yürüten enjekte edilmiş bir komut

- sunucuyu yeniden başlatan enjekte edilmiş bir komut

Bu saldırıların çoğu, Mirai, Gafgyt, Mozi gibi botnet kötü amaçlı yazılım ailelerinden ve bunların türevlerinden kaynaklanmaktadır. Nisan 2022’de, Fodcha botnet’in dağıtılmış hizmet reddi (DDoS) operasyonları için CVE-2021-35394’ten yararlandığı tespit edildi.

RedGoBot, Eylül ayındaki saldırılarda güvenlik açığını DDoS amaçlı olarak da kullanmıştı. Botnet, HTTP, ICMP, TCP, UDP, VSE ve OpenVPN protokollerinde DDoS saldırıları gerçekleştirebilir ve çeşitli flood yöntemlerini destekler.

Birim 42, dünyanın her yerinden CVE-2021-35394’ten yararlanan etkinlik kaydetti, ancak saldırıların neredeyse yarısı ABD’den geldi.

Bununla birlikte, tehdit aktörleri engelleme listelerinden kaçmak için ABD merkezli IP adreslerini kullanmayı tercih ettiğinden, VPN’lerin ve proxy’lerin kullanılması gerçek kaynağı gizleyebilir.

Unit 42’nin raporunda, “Ağustos 2021’den Aralık 2022’ye kadar, CVE-2021-35394’ü hedefleyen toplam 134 milyon istismar girişimi gözlemledik ve bu saldırıların %97’si Ağustos 2022’nin başlamasından sonra gerçekleşti” diyor.

Realtek SDK kusur ayrıntıları

CVE-2021-35394, Realtek Jungle SDK sürüm 2.x ila 3.4.14B arasında, kimliği doğrulanmamış uzaktan saldırganların rastgele komut enjeksiyonu gerçekleştirmesine olanak tanıyan birden çok bellek bozulması kusurunun neden olduğu kritik (CVSS v3: 9.8) bir güvenlik açığıdır.

Realtek, 15 Ağustos 2021’de kusuru ve açıklanmasından yalnızca birkaç gün sonra ve geçen Aralık ayında açıklardan yararlanan bot ağları tarafından kapsamlı bir şekilde hedef alınan CVE-2021-35395 gibi diğer kritik önem dereceli kusurlarla birlikte düzeltti.

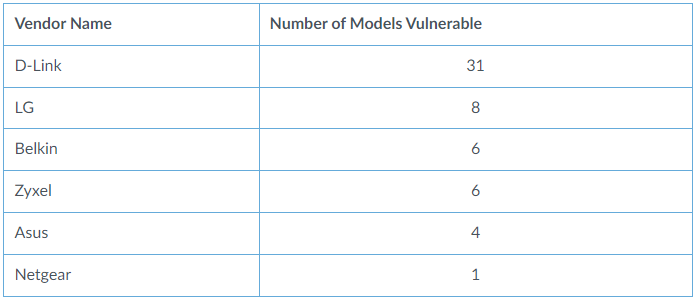

Realtek yonga setleri, IoT dünyasında her yerde bulunur ve Tayvanlı yonga üreticisi, ürünlerindeki sorunları hızlı bir şekilde çözmek için güvenlik güncellemelerini zorladığında bile, tedarik zincirindeki karmaşıklıklar bunların son kullanıcılara teslimini geciktirir.

Ayrıca kullanıcılar, cihaz satıcıları tarafından kullanıma sunulduğunda bile ürün yazılımı güncellemelerini genellikle ihmal eder ve birçoğu IoT cihazlarına “kur ve unut” zihniyetiyle davranır.

Realtek’in güvenlik düzeltmeleri yayınlamasının ardından neredeyse bir yıldan fazla bir süre sonra CVE-2021-35394’ten yararlanmadaki artış, düzeltme çabalarının geciktiğini ve bunun suçunun satıcılar ile son kullanıcı arasında paylaşıldığını gösteriyor.

Savunmasız cihazlardan bazıları artık desteklenmiyor olabilir. Bazı durumlarda satıcılar düzeltme içeren bir güncelleme yayınlamış olabilir ancak kullanıcılar güncellemeyi yükleyememiş olabilir. Kullanıcılar, cihazlarının etkilenip etkilenmediğini ve CVE-2021-35394’ü ele alan mevcut güvenlik yamaları olup olmadığını kontrol etmelidir.

Cihazınıza zaten virüs bulaştıysa, fabrika ayarlarına sıfırlama, güçlü bir yönetici parolası belirleme ve ardından mevcut tüm üretici yazılımı güncellemelerini uygulamanız önerilir.

CVE-2021-35394’ten yararlanmanın, güvenlik sorununu yönetmede büyük gecikmelere neden olan tedarik zinciri yamalarındaki karmaşıklıklar nedeniyle 2023’ün ilk yarısında yüksek seviyelerde kalması bekleniyor.