Yakın zamanda ortaya çıkarılan ‘Bootkitty’ Linux UEFI önyükleme seti, CVE-2023-40238 olarak takip edilen LogoFAIL kusurunu kullanarak güvenlik açığı bulunan donanım yazılımı üzerinde çalışan bilgisayarları hedef alıyor.

Bu, Kasım 2023’te LogoFAIL’i keşfeden ve gerçek saldırılarda kullanılma potansiyeli konusunda uyarıda bulunan ürün yazılımı güvenlik firması Binarly tarafından doğrulandı.

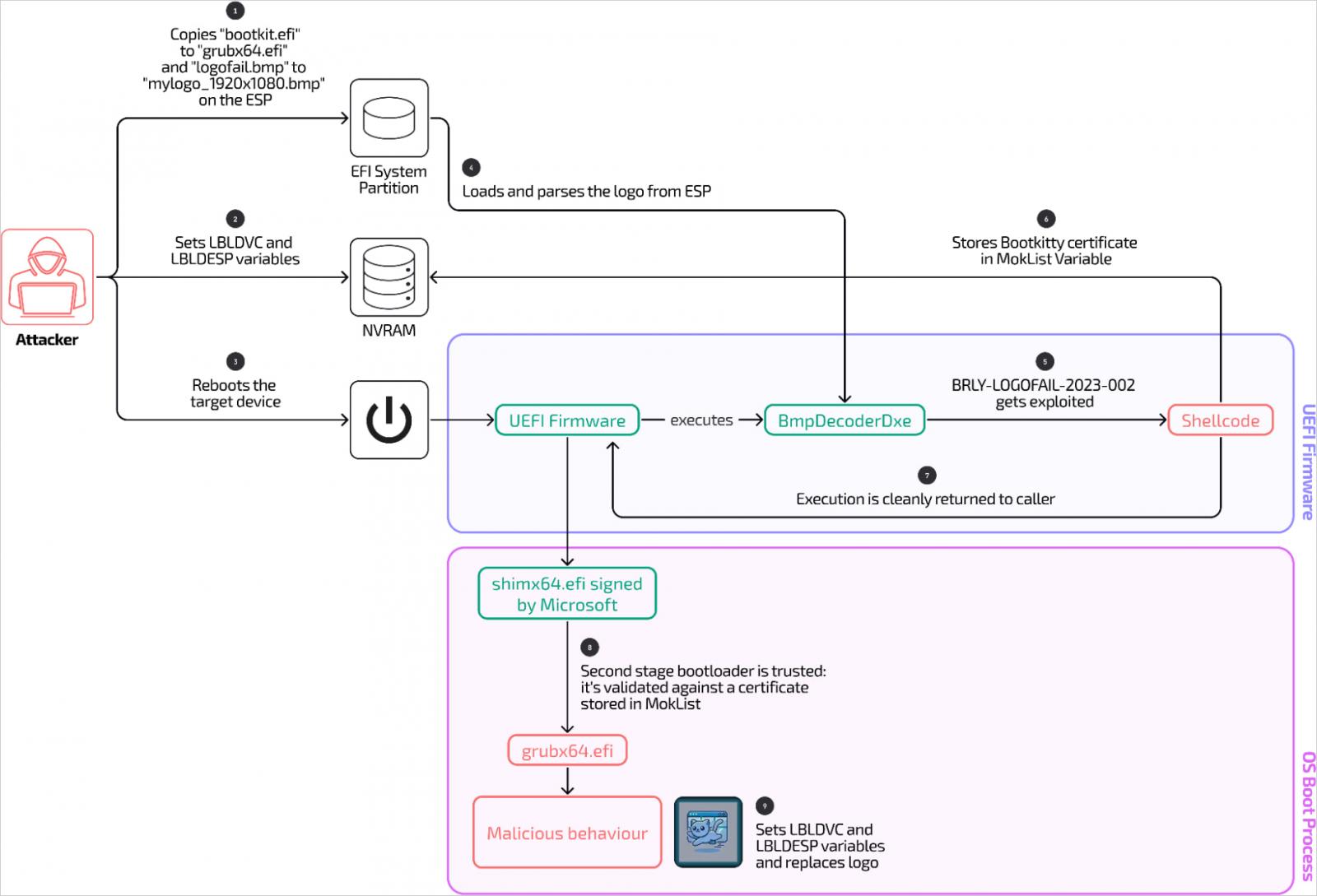

Bootkitty ve LogoFAIL bağlantısı

Bootkitty, geçen hafta bir rapor yayınlayan ESET tarafından keşfedildi ve bunun özellikle Linux’u hedefleyen ilk UEFI önyükleme kiti olduğunu belirtti. Ancak şu anda, yaygın bir tehdit olmaktan ziyade, yalnızca belirli Ubuntu sürümlerinde çalışan, geliştirilmekte olan bir UEFI kötü amaçlı yazılımıdır.

LogoFAIL, çeşitli donanım satıcıları tarafından kullanılan UEFI ürün yazılımı görüntülerinin görüntü ayrıştırma kodundaki, EFI Sistem Bölümüne (ESP) yerleştirilen kötü amaçlı görüntüler veya logolar tarafından yararlanılabilen bir dizi kusurdur.

Binarly daha önce şöyle açıklamıştı: “Bu görüntüler önyükleme sırasında ayrıştırıldığında, güvenlik açığı tetiklenebilir ve saldırgan tarafından kontrol edilen bir yük, yürütme akışını ele geçirmek ve donanım tabanlı Doğrulanmış Önyükleme mekanizmaları da dahil olmak üzere Güvenli Önyükleme gibi güvenlik özelliklerini atlamak için keyfi olarak yürütülebilir.”

Binarly’nin son raporuna göre Bootkitty, MokList varyantına hileli sertifikalar enjekte ederek Güvenli Önyükleme korumalarını atlamak için BMP dosyalarına (‘logofail.bmp’ ve ‘logofail_fake.bmp’) kabuk kodu yerleştiriyor.

Kaynak: Binarly

‘logofail.bmp’ dosyası, sonuna kabuk kodu yerleştirir ve negatif yükseklik değeri (0xfffffd00), ayrıştırma sırasında sınır dışı yazma güvenlik açığını tetikler.

Meşru MokList, kötü amaçlı bir önyükleyiciye (‘bootkit.efi’) etkili bir şekilde yetki veren hileli bir sertifikayla değiştirilir.

Çalıştırmayı kabuk koduna yönlendirdikten sonra Bootkitty, savunmasız işlevdeki (RLE8ToBlt) üzerine yazılan bellek konumlarını orijinal talimatlarla geri yükler, böylece herhangi bir açık kurcalama işareti silinir.

Kaynak: Binarly

Belirli donanım üzerindeki etkisi

Binarly, Bootkitty’nin LogoFAIL’e karşı yama yapılmamış herhangi bir cihazı etkileyebileceğini söylüyor ancak mevcut kabuk kodu, Acer, HP, Fujitsu ve Lenovo bilgisayarlarında bulunan ürün yazılımı modüllerinde kullanılan özel kodların kullanılmasını bekliyor.

Araştırmacının bootkit.efi dosyası üzerinde yaptığı analiz, Bootkitty’nin bu marka tarafından kullanılan belirli değişken adlarına ve yollara referans vermesi nedeniyle Insyde tabanlı Lenovo cihazlarının en duyarlı cihazlar olduğunu belirledi. Ancak bu, geliştiricinin önyükleme kitini yalnızca kendi dizüstü bilgisayarında test ettiğini ve daha sonra daha geniş bir cihaz yelpazesi için destek ekleyeceğini gösterebilir.

En son donanım yazılımı hâlâ LogoFAIL açıklarından yararlanmaya açık olan ve yaygın olarak kullanılan bazı cihazlar arasında IdeaPad Pro 5-16IRH8, Lenovo IdeaPad 1-15IRU7, Lenovo Legion 7-16IAX7, Lenovo Legion Pro 5-16IRX8 ve Lenovo Yoga 9-14IRP8 yer alıyor.

Binarly, “LogoFAIL ile ilgili alarmı ilk kez çalmamızın üzerinden bir yıldan fazla zaman geçti ancak yine de etkilenen birçok taraf, LogoFAIL güvenlik açıklarının bir veya daha fazla çeşidine karşı savunmasız olmaya devam ediyor” diye uyarıyor.

“Bootkitty, bu güvenlik açıklarının yeterince ele alınmaması veya düzeltmelerin sahadaki cihazlara düzgün şekilde uygulanmaması durumunda ortaya çıkabilecek sonuçlara dair net bir hatırlatma görevi görüyor.”

LogoFAIL riskini azaltmak, fiziksel erişimi sınırlamak, Güvenli Önyüklemeyi etkinleştirmek, UEFI/BIOS ayarlarını parolayla korumak, harici ortamdan önyüklemeyi devre dışı bırakmak ve ürün yazılımı güncellemelerini yalnızca OEM’in resmi web sitesinden indirmek için güvenlik güncellemesi olmayan bir cihaz kullanıyorsanız .