On satıcıdan iki düzineden fazla ses cihazında bulunan bir Bluetooth yonga setini etkileyen güvenlik açıkları, hassas bilgileri dinlemek veya çalmak için kullanılabilir.

Araştırmacılar, Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, JLab, Earismax, Moerlabs ve Teufel’den 29 cihazın etkilendiğini doğruladılar.

Etkilenen ürünlerin listesi hoparlörler, kulaklıklar, kulaklıklar ve kablosuz mikrofonları içerir.

Güvenlik sorunları savunmasız bir ürünü devralmak için kullanılabilir ve bazı telefonlarda, bağlantı aralığındaki bir saldırgan çağrı geçmişini ve kişileri çıkarabilir.

Bluetooth bağlantısının üzerinde gözetleme

Almanya’daki Troopers Güvenlik Konferansı’nda, Siber Güvenlik Şirketi’ndeki araştırmacılar Ernw, Airoha sistemlerinde bir çip (SOCS) üzerindeki üç güvenlik açığını açıkladı ve bu da gerçek kablosuz stereo (TWS) kulaklıklarda yaygın olarak kullanılan.

Sorunlar kritik değildir ve yakın fiziksel yakınlığın yanı sıra (Bluetooth aralığı), sömürülmeleri de “yüksek teknik beceri seti” gerektirir. Aşağıdaki tanımlayıcıları aldılar:

- CVE-2025-20700 (6.7, Orta Şiddet Skoru)-GATT Hizmetleri için Eksik Kimlik Doğrulama

- CVE-2025-20701 (6.7, orta şiddet skoru)-Bluetooth BR/EDR için eksik kimlik doğrulama

- CVE-2025-20702 (7.5, yüksek şiddet skoru)-Özel bir protokolün kritik özellikleri

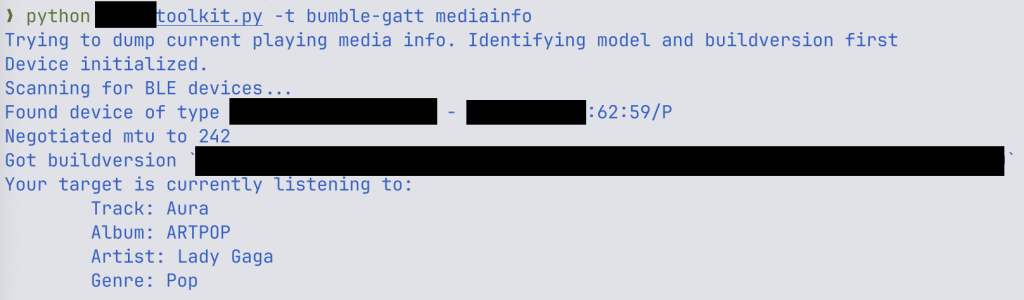

Ernw araştırmacıları, hedeflenen kulaklıklardan şu anda oynanan medyayı okumalarına izin veren bir kavram kanıtı istismar kodu oluşturduklarını söylüyorlar.

Kaynak: Erwn

Böyle bir saldırı büyük bir risk sunmasa da, üç hatadan yararlanan diğer senaryolar, bir tehdit oyuncunun cep telefonu ile sesli bir Bluetooth cihazı arasındaki bağlantıyı kaçırmasına izin verebilir ve Bluetooth Handsfore Profili (HFP) telefona komutlar vermek için kullanabilir.

“Mevcut komutların aralığı mobil işletim sistemine bağlıdır, ancak tüm önemli platformlar en azından çağrı başlatmayı ve almayı destekler” – Ernw

Araştırmacılar, Bluetooth bağlantı anahtarlarını savunmasız bir cihazın hafızasından çıkararak keyfi bir numaraya çağrı yapabildiler.

Telefonun yapılandırmasına bağlı olarak, bir saldırganın çağrı geçmişini ve kişileri de alabileceğini söylüyorlar.

Ayrıca bir çağrı başlatabildiler ve “Telefonun kulaklık içindeki konuşmalara veya seslere başarılı bir şekilde dinlenebildiler.”

Ayrıca, savunmasız cihazın ürün yazılımı, uzaktan kod yürütülmesini sağlamak için potansiyel olarak yeniden yazılabilir, böylece birden fazla cihazda yayılabilen bir solucan istismarının dağıtımını kolaylaştırabilir.

Saldırı kısıtlamaları geçerlidir

ERNW araştırmacıları ciddi saldırı senaryoları sunsa da, ölçekte pratik uygulama belirli sınırlamalarla kısıtlanmıştır.

“Evet – birisinin kulaklıklarınızı kaçırabileceği, telefonunuza doğru taklit edebileceği ve potansiyel olarak size arama yapabileceği veya casusluk yapabileceği fikri oldukça endişe verici geliyor.”

“Evet – teknik olarak ciddi,” diyor araştırmacılar, “gerçek saldırıların gerçekleştirilmesi karmaşık” olduğunu da sözlerine ekledi.

Hem teknik sofistike hem de fiziksel yakınlığın gerekliliği, bu saldırıları diplomasi, gazetecilik, aktivizm veya hassas endüstriler gibi yüksek değerli hedeflerle sınırlamaktadır.

Airoha, gerekli hafifletmeleri içeren güncellenmiş bir SDK yayınladı ve cihaz üreticileri yama geliştirme ve dağıtım başlattı.

Bununla birlikte, Alman yayını Heise, etkilenen cihazların yarısından fazlası için en son ürün yazılımı güncellemelerinin 27 Mayıs veya daha önce olduğunu ve Airoha’nın güncellenmiş SDK’yı müşterilerine teslim etmesinden önce olduğunu söylüyor.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.