Güvenilir Zoom platformundan yararlanan sofistike bir sosyal mühendislik kampanyası, Kuzey Kore devlet destekli hackerların cephaneliğindeki en son silah olarak ortaya çıktı.

Kötü şöhretli Lazarus Grubunun finansal olarak motive olmuş bir alt grubu olan Bluenoroff Grubu, Kripto para birimi ve finans sektörü kuruluşlarına karşı hedeflenen saldırıları düzenleyici bir zoom ile ilgili altyapı ve taklit taktikleri yoluyla düzenliyor.

En azından Mart 2025’ten beri aktif olan kampanya, siber suçlu tradecraft’ta önemli bir evrimi temsil ederek modern iş operasyonlarındaki video konferans platformlarının her yerde bulunuyor.

.png

)

Tehdit aktörleri, planlanan zoom toplantıları sırasında bilinen iş bağlantılarını taklit ederek mağdurları başarıyla tehlikeye attılar, daha sonra hedefleri meşru ses onarım araçları olarak gizlenmiş kötü niyetli komut dosyaları yürütmeye yönlendirdiler.

Bu yaklaşım, uzak çalışma ortamlarında teknik sorun gidermenin operasyonel aciliyet ve rutin doğasından yararlanmaktadır.

Field Effect analistleri, 28 Mayıs 2025’te Kanadalı bir çevrimiçi kumar sağlayıcısını içeren farklı bir olay belirledi ve burada tehdit oyuncusu, kurbanın sistemine ilk erişim elde etmek için ileri sosyal mühendislik teknikleri kullandı.

Saldırı, grubun operasyonel olgunluğunu ve kripto para birimi ile ilgili hedeflere odaklanmalarını, Bluenoroff’un siber suç faaliyetleri yoluyla Kuzey Kore rejimi için gelir elde etme tarihi misyonuyla uyumlu olduğunu gösteriyor.

Kötü amaçlı yazılım özellikle kripto para birimi cüzdan uzantılarını, tarayıcı kimlik bilgilerini ve kimlik doğrulama anahtarlarını hedeflediğinden, bu saldırıların finansal ve operasyonel etkisi derhal veri hırsızlığının ötesine uzanmaktadır.

Kuzey Amerika, Avrupa ve Asya-Pasifik bölgelerindeki oyun, eğlence ve fintech sektörlerindeki kuruluşlar birincil hedefler olarak tanımlanmıştır; kampanyanın kapsamı, yüksek değerli kripto para birimi varlıklarını ve hassas finansal verileri tehlikeye atmak için koordineli bir çaba göstermiştir.

Gelişmiş enfeksiyon mekanizması ve çok aşamalı dağıtım

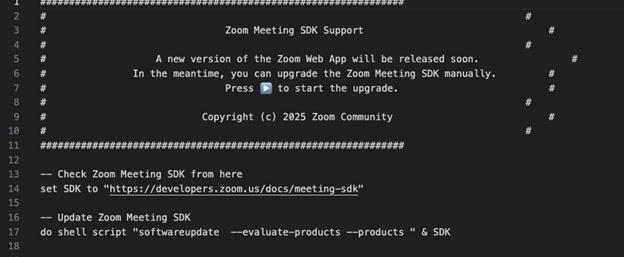

Saldırı zinciri, başlangıçta meşru Zoom SDK güncellemeleri ve bakım görevleri gerçekleştirdiği görülen titizlikle hazırlanmış bir elma metni ile başlar.

.webp)

Bununla birlikte, kötü amaçlı komut dosyasının analizi, gerçek yükü gizlemek için tasarlanmış yaklaşık 10.000 boş hat ortaya çıkarır.

Gizli komutlar 10,017 ve 10.018 satırlarında yürütülür;[.]biz.

Kötü amaçlı yazılım, yönetici ayrıcalıklarıyla önyükleme zamanında yürütülmeyi sağlayan LaunchDaemon yapılandırmaları da dahil olmak üzere çoklu mekanizmalar yoluyla kalıcılık oluşturur.

Enfeksiyon süreci, “icloud_helper” ve “Wi-Fi güncelleyici” gibi meşru sistem kamu hizmetleri olarak maskelenen bileşenler de dahil olmak üzere tehlikeye atılan altyapıdan ek yüklerin indirilmesini içerir.

Bu bileşenler, veri açığa vurma ve komut yürütme için operasyonel özellikleri korurken, adli ayak izlerini en aza indirmek için geçici dosyaları otomatik olarak ortadan kaldırarak ve evreleme dizinleri kullanır.

Are you from SOC/DFIR Teams! - Interact with malware in the sandbox and find related IOCs. - Request 14-day free trial