İmzalı bir Windows sürücüsü, muhtemelen çeşitli bankalardan 11 milyon dolardan fazla çalan bir tehdit aktörü tarafından Fransızca konuşulan ülkelerdeki bankalara yönelik saldırılarda kullanıldı.

Etkinlik ve hedefler, 2018 ile 2020 arasında en az 35 başarılı saldırı atfedilen OPERA1ER bilgisayar korsanlarının profiline uyuyor.

Çetenin Fransızca konuşan üyeleri olduğuna ve Arjantin, Paraguay ve Bangladeş’teki şirketleri de vurmalarına rağmen bölgedeki örgütleri hedef alarak Afrika’dan faaliyet gösterdiğine inanılıyor.

Bluebottle TTP’leri OPERA1ER’yi işaret ediyor

Bugünkü bir raporda, Broadcom Software’in bir bölümü olan Symantec’teki araştırmacılar, Bluebottle olarak izledikleri ve OPERA1ER çetesinin taktikleri, teknikleri ve prosedürleri (TTP’ler) ile önemli benzerlikler paylaşan bir siber suç grubunun faaliyetleri hakkında ayrıntıları ortaya koyuyor.

OPERA1ER’in kampanyaları, siber güvenlik şirketi Group-IB tarafından Kasım 2022’nin başlarında yayınlanan ve araştırmacıların özel kötü amaçlı yazılım eksikliğine ve hazır araçların (açık kaynak, emtia, çerçeveler) yaygın kullanımına dikkat çektiği uzun bir raporda belgelenmiştir.

Symantec’in raporu, kötü amaçlı yazılım yüklemek için GuLoader aracının kullanımı ve saldırganın kurban ağında çalışan güvenlik ürünleri için süreçleri öldürmesine yardımcı olan imzalı bir sürücü (çekirdek modu) gibi bazı teknik ayrıntılar ekler.

Araştırmacılar, kötü amaçlı yazılımın “üçüncü bir dosyadan işlem listesini okuyan bir denetleyici DLL ve listedeki işlemleri sonlandırmak için kullanılan ve ilk sürücü tarafından kontrol edilen imzalı bir ‘yardımcı’ sürücü” olmak üzere iki bileşeni olduğunu söylüyor.

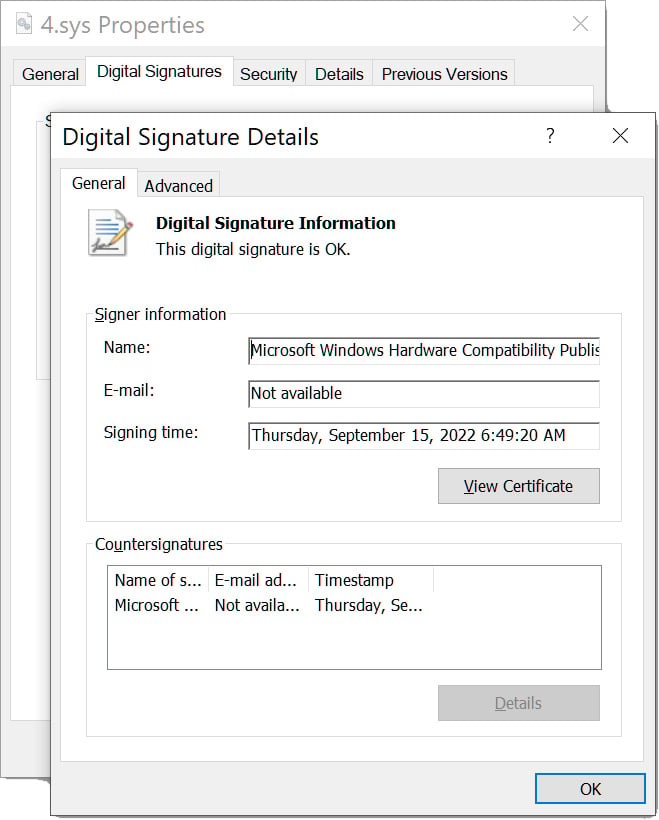

Görünüşe göre imzalanan kötü amaçlı sürücü, birden fazla siber suçlu grubu tarafından savunmayı devre dışı bırakmak için kullanılmış. Mandiant ve Sophos, Aralık ortasında, Microsoft’un Windows Donanım Geliştirici Programından Authenticode imzalarıyla doğrulanmış çekirdek modu sürücülerini içeren bir listede bunu bildirdi.

Kaynak: BleepingComputer

Mandiant, sürücüyü POORTRY olarak takip ediyor ve bunun en erken belirtisinin Haziran 2022’de olduğunu ve bir kısmı çalınan ve siber suçlular arasında popüler olan çeşitli sertifikalarla kullanıldığını söylüyor.

Symantec araştırmacılarının bulduğu sürüm, aynı sürücü olmasına rağmen Çinli şirket Zhuhai Liancheng Technology Co., Ltd.’den alınan bir dijital sertifika ile imzalandı.

Bu, siber suçluların, kötü niyetli araçlarının doğrulama mekanizmalarını geçebilmesi ve tespit edilmekten kaçınabilmesi için güvenilir varlıklardan meşru imzalar sağlayabilen sağlayıcılara sahip olduğunu gösterir.

Araştırmacılar, aynı sürücünün Kanada’daki kar amacı gütmeyen bir kuruluşa karşı bir fidye yazılımı saldırısına yol açtığından şüphelenilen bir etkinlikte kullanıldığını belirtiyor.

Symantec, gördükleri Bluebottle etkinliğinin Temmuz 2022 kadar yeni olduğunu ve Eylül ayına kadar sürdüğünü söylüyor. Bununla birlikte, bir kısmının muhtemelen birkaç ay önce, Mayıs ayında başlamış olması da mümkündür.

Son saldırılar, saldırının ilk aşamalarında GuLoader kullanımını içeren bazı yeni TTP’leri de gösteriyor. Ek olarak, araştırmacılar, tehdit aktörünün iş temalı hedefli kimlik avında ilk bulaşma vektörü olarak ISO disk görüntülerini kullandığına dair göstergeler gördü.

Symantec araştırmacıları, Afrika ülkelerinde üç farklı finans kurumuna yönelik Bluebottle saldırılarını analiz etti. Bunlardan birinde, tehdit aktörü sistemde zaten mevcut olan çok sayıda ikili kullanım aracına ve yardımcı programa güvendi:

- Kullanıcı keşfi için Quser

- İnternet bağlantısını kontrol etmek için ping

- Ağ tünelleme için Ngrok

- Net localgroup /add kullanıcı eklemek için

- Fortinet VPN istemcisi – muhtemelen ikincil bir erişim kanalı için

- RDP sarmalayıcı dosyalarını kopyalamak için Xcopy

- Netsh, güvenlik duvarında 3389 numaralı bağlantı noktasını açacak

- Bir sistemde birden çok eşzamanlı RDP oturumunu etkinleştirmek için Autoupdatebat ‘Otomatik RDP Paketleyici yükleyici ve güncelleyici’ aracı

- SSH aracı izinlerini değiştirmek için SC ayrıcalıkları – bu, anahtar hırsızlığı veya başka bir kanalın kurulumu için kurcalanmış olabilir

Kurban ağındaki son etkinlik Eylül ayında görülse de araştırmacılar, Ngrok tünel aracının Kasım ayına kadar mevcut olduğunu ve Group-IB’nin OPERA1ER bilgisayar korsanlarının güvenliği ihlal edilmiş ağlarda uzun süre (üç ila on iki ay arasında) oturduğuna ilişkin bulgusunu desteklediğini söylüyor.

Bluebottle ayrıca parolaları bellekten çıkarmak için GuLoader, Mimikatz, tuş vuruşlarını kaydetmek için Reveal Keylogger ve Netwire uzaktan erişim truva atı gibi kötü amaçlı araçlar kullandı.

Tehdit aktörü, ilk uzlaşmadan yaklaşık üç hafta sonra bir komut istemi ve PsExec kullanarak manuel yanal hareket faaliyetine başladı.

Saldırıların ve kullanılan araçların analizi, OPERA1ER ve Bluebottle’ın aynı grup olduğunu öne sürerken Symantec, gördükleri etkinliğin Group-IB tarafından rapor edilenle aynı para kazanma başarısına sahip olduğunu doğrulayamıyor.