ESET araştırmacıları, Kürt ve Irak hükümet yetkililerini hedefleyen İran’a hizalanmış ileri süren bir tehdit (APT) grubu olan Bladedfeline tarafından konuşlandırılan bir dizi kötü amaçlı araç ortaya çıkardılar.

En az 2017’den beri aktif olan Bladedfeline, Orta Doğu’daki siber boyama ile bilinen kötü şöhretli Oilrig Apt grubuna orta güvenle ilişkilendirildi.

Sofistike Siber Tesisat Kampanyası

Grubun 2024’te keşfedilen en son Arsenal, Microsoft Exchange Sunucuları ve İnternet Bilgi Hizmetleri’nden (IIS), tehlikeye giren sistemlere kalıcı erişimi sürdürmek için Whisper Backdoor ve Primecache kötü niyetli IIS modülünü içeriyor.

Bu kampanya sadece Bladedfeline’in gelişen teknik yeteneklerini vurgulamakla kalmaz, aynı zamanda Kürdistan Bölge Hükümeti (KRG), Irak hükümet yetkilileri ve Özbekistan’daki bir telekomünikasyon sağlayıcısı da dahil olmak üzere hedeflerinin stratejik öneminin altını çizmektedir.

Teknik temelleri inceleyen fısıltılı arka kapı, komut ve kontrol (C&C) iletişimi için gizli bir kanal olarak e-posta eklerini kullanarak Microsoft Exchange sunucularına uzlaşarak çalışır.

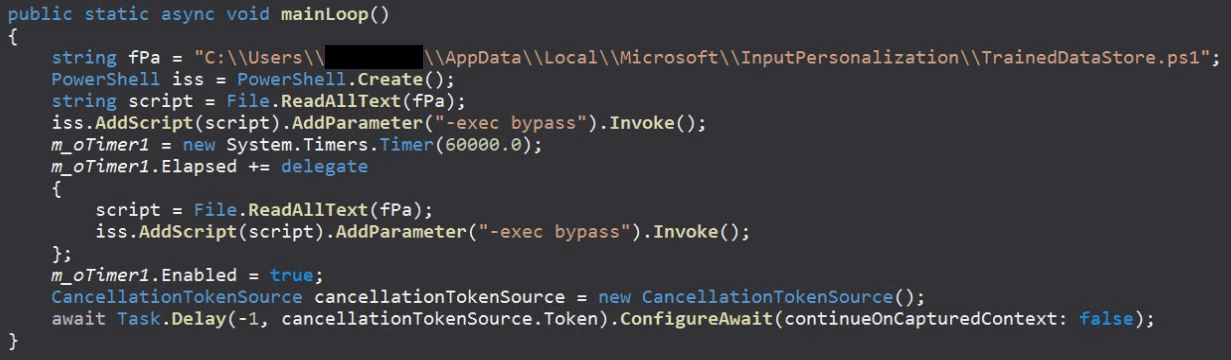

C#/. Net ile yazılan bu hesaplara günlük olarak yazılır, belirli mesajları filtrelemek için gelen kutusu kurallarını belirler ve dosya manipülasyonu ve PowerShell komut dosyası yürütme gibi komutları yürütür ve sonuçları şifreli ekler yoluyla saldırganlara geri gönderir.

Base64 kodlu kimlik bilgilerine sahip bir XML dosyasında depolanan yapılandırması, kullanıcı müdahalesi olmadan sorunsuz çalışma sağlar.

Fısıltının teknik karmaşıklıkları

Öte yandan, yerel bir IIS modülü olan Primecache, operatör komutlarını işlemek için belirli çerez başlıklarıyla HTTP isteklerini filtreleyerek pasif bir arka kapı olarak işlev görür.

Seleflerinden farklı olarak, eylemleri birden fazla istek içine ayırır, yürütmeden önce küresel olarak parametreleri saklar ve güvenli C&C iletişimi için RSA ve AES-CBC şifrelemesini kullanır.

Paylaşımlı kod yapıları ve kripto ++ kütüphanesinin kullanımı da dahil olmak üzere Primecache ve Oilrig’in RDAT arka kapısı arasındaki benzerlikler, Bladedfeline ve Oilrig arasındaki bağlantıyı daha da güçlendirir.

ESET araştırmacılarına göre, Bladedfeline’in operasyonlarının kapsamı, yüksek değerli hedeflere erişimi sürdürmek için hesaplanmış bir çaba ortaya koyuyor.

2017’den bu yana, grup Shahmaran arka kapı gibi çeşitli araçlar ve KRG sistemlerinde Lara ve Pinar gibi ters tüneller, Irak yetkililerini Virustotal’a yüklenen araçlarla hedeflemenin yanı sıra kullandı.

İnternete bakan web sunucularında potansiyel olarak güvenlik açıklarını içeren sömürü taktikleri, flog gibi web kabuklarının konuşlandırılmasına izin vererek dayanaklarını geliştirdi.

Jeopolitik motivasyonlar, KRG’nin diplomatik bağlarına açık bir erişimdir ve Irak’ın ABD’li işgali stratejik manzarası İran hizalanmış aktörler için önemli casusluk fırsatları sunmaktadır.

Bladedfeline’ın kaygan yılanelet ve ek kamu hizmetleri gibi araçlarla kanıtlanan sürekli kötü amaçlı yazılım gelişimi, güçlü karşı önlemler gerektiren kalıcı bir tehdidi gösteriyor.

Uzlaşma Göstergeleri (IOCS)

| SHA-1 | Dosya adı | Tespit | Tanım |

|---|---|---|---|

| 01B99ff47ec6394753f9ccdd2d43b3e804f9ee36 | Avamer.pdf.exe | Python/trojandropper.agent.gigi | Spearal için python derlenmiş damlalık |

| 562E1678EC8FDC1D83A3F73B511A6DDA08F3B3D | Logonul.exe | Win64/Oilrig_agen.A | Rdat Backdoor |

| 6973d3f8852a3292380b07858d43d0b80c0616e | Veeamupdate.exe | MSIL/Agent.Err | Fısıltılı arka kapı |

| 73D0FAA475C6E489B2C5C95B51DEDE4719D199E | winhttpproxy.exe | Msil/hacktool.agent.xy | Pinar, ters tünel için |

| BE0AD25B7B48347984908175404996531CF74B7 | VideoSrv.exe | Jenerik.bkyyerr | VideoSrv, Ters Kabuk |

Özel Web Semineri Uyarısı: Gelişmiş API Güvenliği İçin Intel® İşlemci Yeniliklerini Koşullandırma – Ücretsiz Kayıt