‘Blackwood’ olarak takip edilen, daha önce bilinmeyen gelişmiş bir tehdit aktörü, şirketlere ve bireylere yönelik siber casusluk saldırılarında NSPX30 adı verilen gelişmiş kötü amaçlı yazılımları kullanıyor.

Düşman, ortadaki düşman (AitM) saldırılarının ardından 2005’ten kalma basit bir arka kapıya kök salmış bir kod tabanına sahip bir implant olan NSPX30 kötü amaçlı yazılımını kullanarak en az 2018’den beri aktif.

Siber güvenlik şirketi ESET’teki araştırmacılar, Blackwood ve NSPX30 implantını 2020’deki bir kampanyada keşfettiler ve grubun faaliyetlerinin Çin devletinin çıkarlarıyla uyumlu olduğuna inanıyorlar.

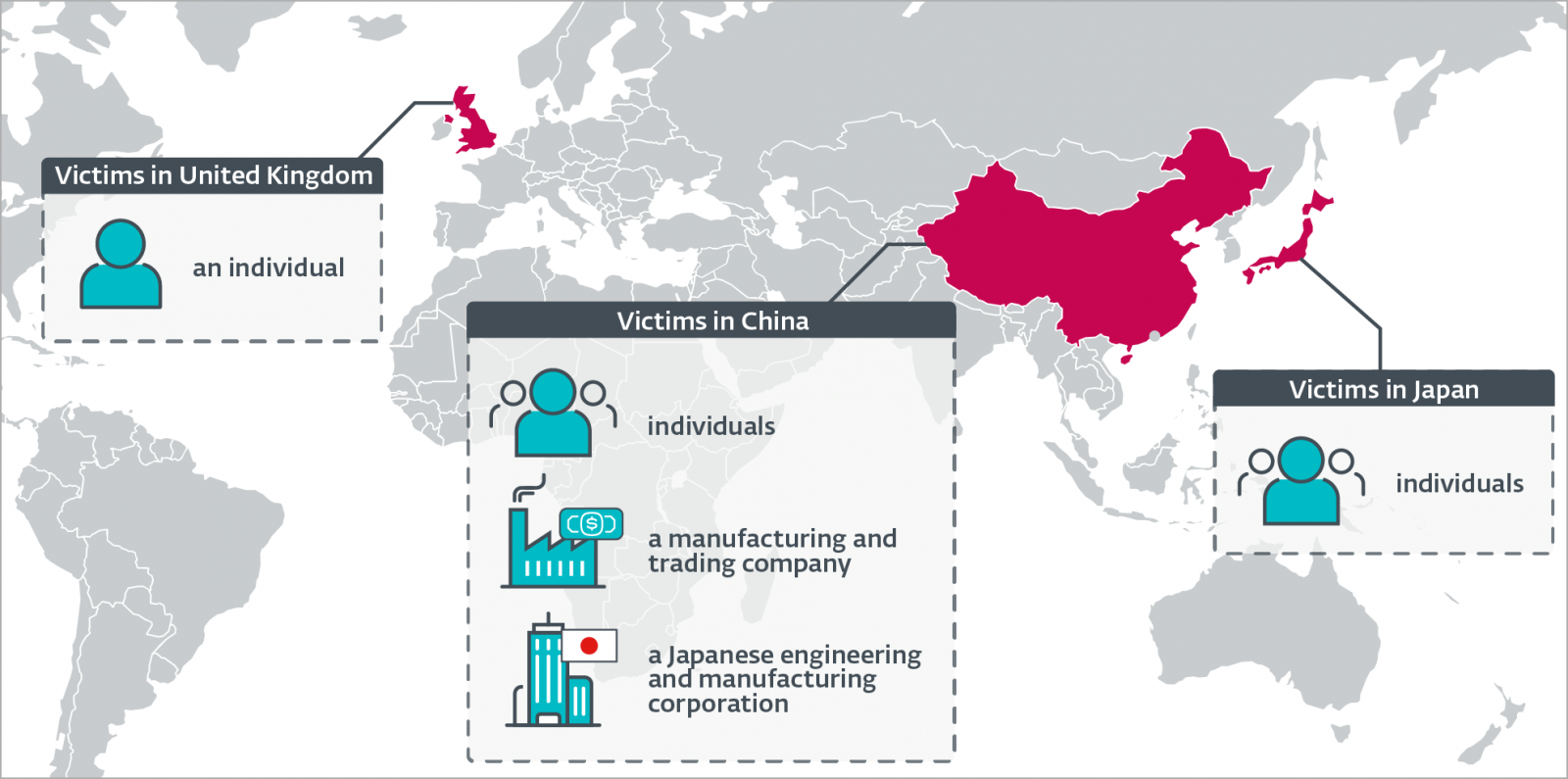

Blackwood’un hedefleri Çin, Japonya ve Birleşik Krallık’tır ve kötü amaçlı yazılımı WPS Office (ofis paketi), Tencent QQ anlık mesajlaşma platformu ve Sogou Pinyin belge düzenleyicisi gibi yasal yazılımların güncelleme mekanizmaları aracılığıyla dağıtmıştır.

Araştırmacılara göre tehdit aktörü, faaliyetlerini gizlemek ve komuta ve kontrol (C2) sunucularını gizlemek için AitM saldırıları gerçekleştiriyor ve NSPX30 tarafından oluşturulan trafiğe müdahale ediyor.

ESET ayrıca Blackwood’un erişimi muhtemelen diğer Çinli APT gruplarıyla paylaştığını, çünkü bir şirketin sisteminin Evasive Panda, LuoYu ve LittleBear gibi birden fazla aktörle ilişkili araç kitleri tarafından hedef alındığını gözlemlediğini belirtiyor.

NSPX30’un kökeni ve evrimi

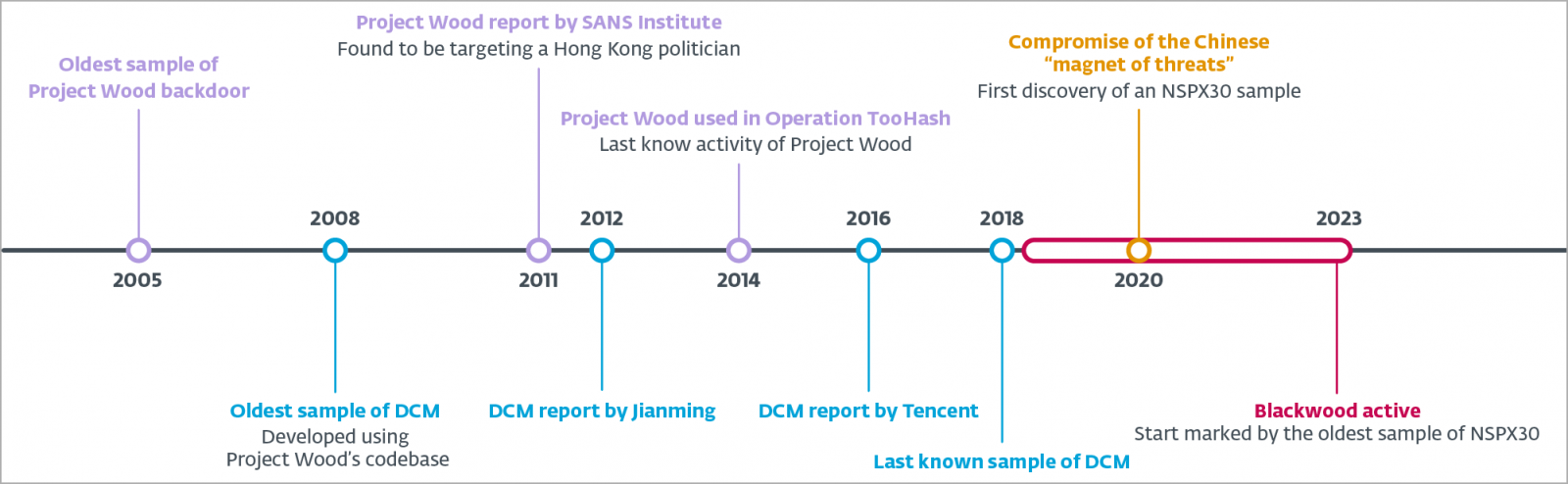

NSPX30, 2005 yılında ‘Project Wood’ adlı bir arka kapıdan gelen koda dayalı, sistem verilerini toplama, tuş kaydetme ve ekran görüntüsü alma gibi temel yeteneklere sahip gelişmiş bir implanttır.

Project Wood’dan çıkan diğer implantlar arasında, ilk kez 2008’de doğada görülen ve çok sayıda işlevsel iyileştirme içeren DCM (Dark Spectre) vardı.

ESET, NSPX30’un 2018’de belgelenen kötü amaçlı yazılımın bilinen ilk örneğiyle DCM’den evrimleştiğine inanıyor.

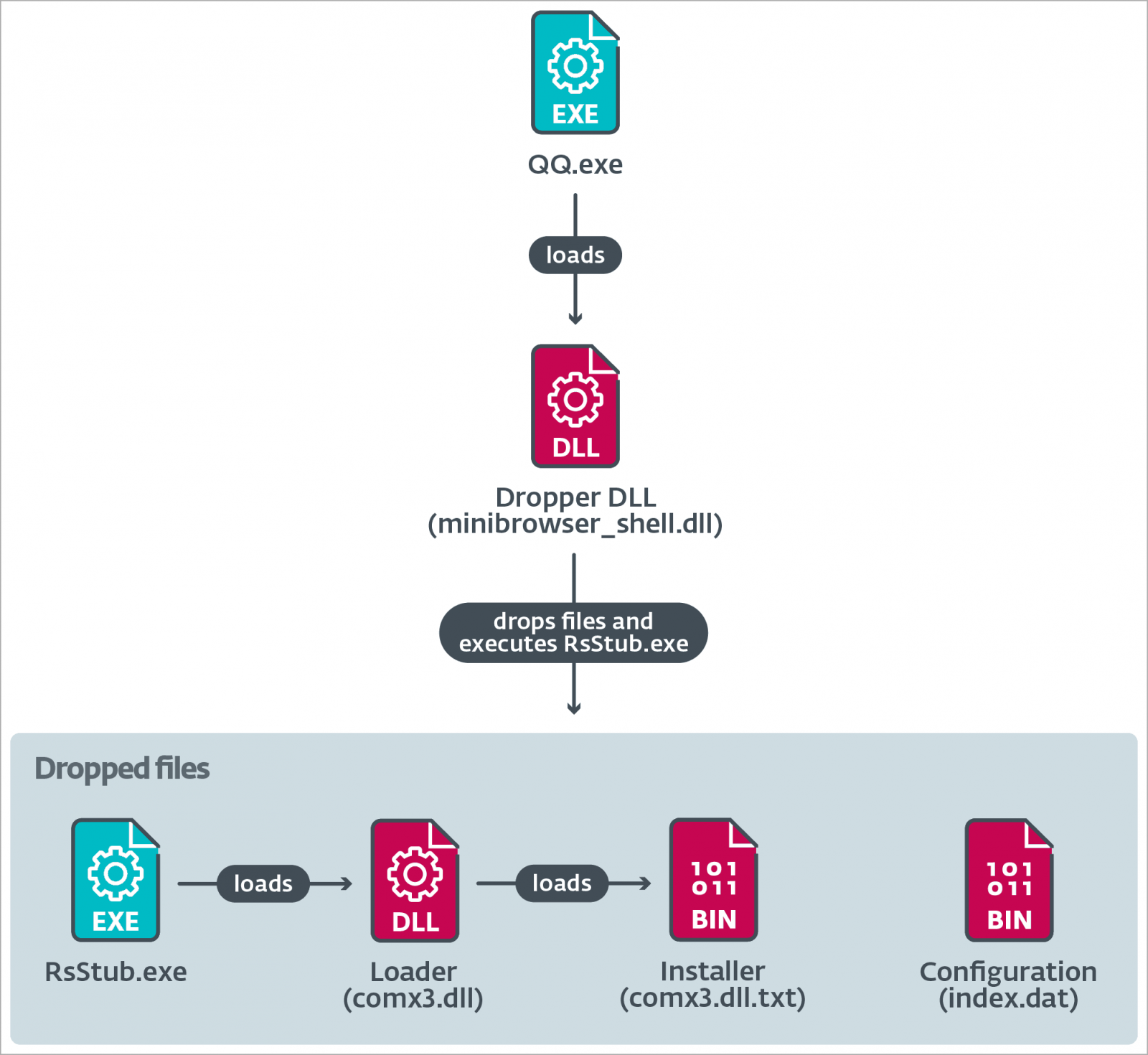

Önceki modellerden farklı olarak NSPX30, her biri kendi eklenti setine sahip olan bir damlalık, kapsamlı UAC atlama yeteneklerine sahip bir DLL yükleyici, bir yükleyici, bir orkestratör ve bir arka kapı gibi bileşenleri içeren çok aşamalı mimarisiyle karakterize edilir.

NSPX30, altyapısını gizleyerek gizlice çalışmasına olanak tanıyan paket müdahalesi yetenekleriyle önemli bir teknik ilerleme göstermektedir. Ayrıca, tespit edilmekten kaçınmak için onu Çin kötü amaçlı yazılımdan koruma araçlarının izin verilenler listesine ekleyen mekanizmalara da sahiptir.

NSPX30’un birincil işlevi, ihlal edilen sistemden dosyalar, ekran görüntüleri, tuşlara basılanlar, donanım ve ağ verileri ve kimlik bilgileri dahil olmak üzere bilgi toplamaktır.

Arka kapı aynı zamanda Tencent QQ, WeChat, Telegram, Skype, CloudChat, RaidCall, YY ve AliWangWang’ın sohbet kayıtlarını ve kişi listelerini de çalabiliyor.

Arka kapı ayrıca işlemleri PID ile sonlandırabilir, ters kabuk oluşturabilir, dosyaları belirtilen yollara taşıyabilir veya kendisini virüslü sistemden kaldırabilir.

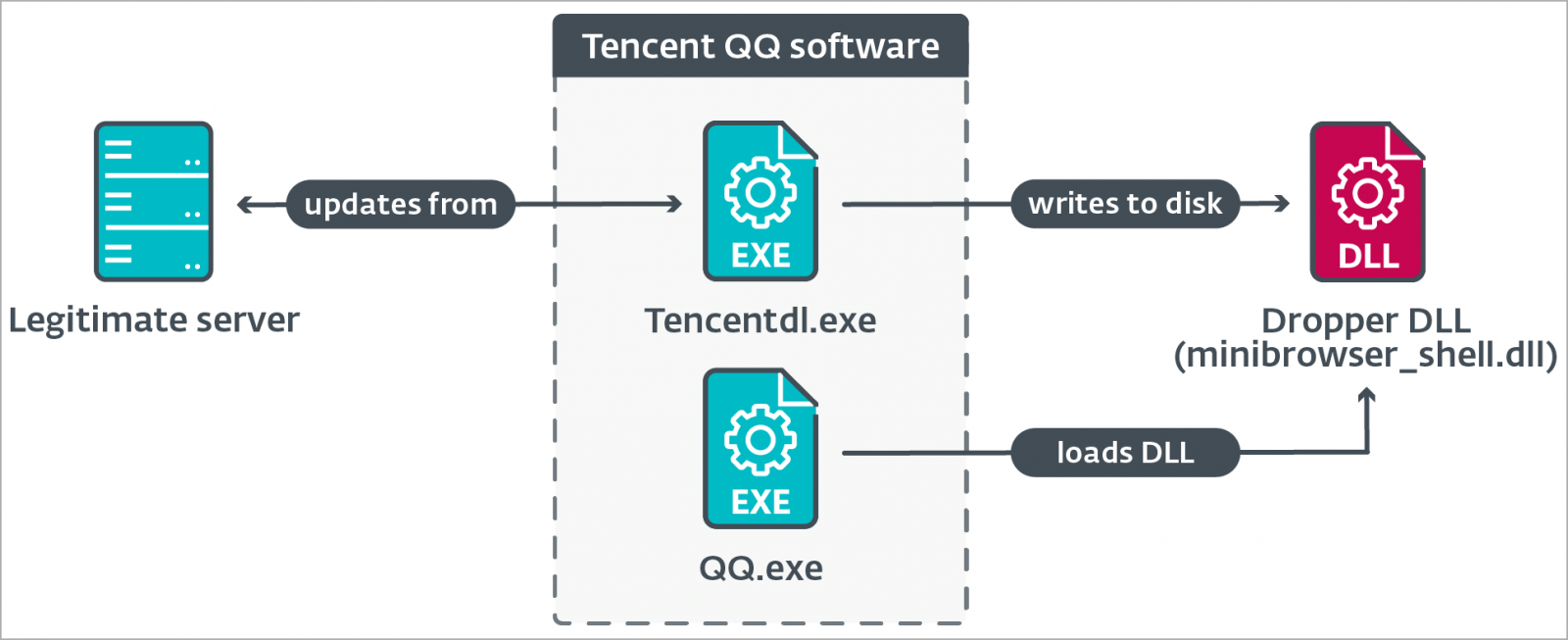

AitM saldırıları

Blackwood’un faaliyetlerinin dikkate değer bir yönü, Tencent QQ, WPS Office ve Sogou Pinyin dahil yasal yazılımlar tarafından yapılan güncelleme isteklerini ele geçirerek NSPX30’u sunma yeteneğidir.

Ancak bu, tedarik zinciri uzlaşmasından farklıdır çünkü Blackwood, kurbanın sistemi ile güncelleme sunucusu arasındaki şifrelenmemiş HTTP iletişimini keser ve bunun yerine implantı teslim etmek için müdahale eder.

Blackwood’un bu trafiği ilk etapta engellemesini sağlayan kesin mekanizma bilinmiyor. ESET bunun, hedeflerin ağlarında, muhtemelen yönlendiriciler veya ağ geçitleri gibi savunmasız cihazlarda bir implant kullanılmasıyla mümkün olabileceğini tahmin ediyor.

Araştırmacılar, analizlerine dayanarak, NSPX30 özel implantının evriminin kökenindeki orijinal arka kapının, yetenekli kötü amaçlı yazılım geliştiricileri tarafından geliştirilmiş gibi göründüğüne inanıyor.

ESET’in raporu, kötü amaçlı yazılım ve nasıl çalıştığı hakkında geniş teknik ayrıntılar sağlıyor ve ayrıca savunucuların çevrelerini korumak için kullanabileceği risk göstergelerinin bir listesini de içeriyor.