Asya-Pasifik bölgesindeki teknoloji, araştırma ve hükümet sektörleri, adı verilen bir tehdit aktörü tarafından hedef alındı. Siyah Teknoloji son dönemdeki siber saldırı dalgasının bir parçası olarak.

İzinsiz girişler, Waterbear adı verilen modüler arka kapının güncellenmiş bir versiyonunun yanı sıra Deuterbear olarak adlandırılan gelişmiş halefinin yolunu açıyor.

Trend Micro araştırmacıları Cyris Tseng ve Pierre Lee geçen hafta yaptıkları bir analizde “Waterbear, tespit ve analiz şansını en aza indirmek için bir dizi kaçınma mekanizması kullandığından karmaşıklığıyla biliniyor.” dedi.

“Earth Hundun, 2022’de Waterbear’in (Deuterbear olarak da bilinen) en son sürümünü kullanmaya başladı; bu sürüm, bellek önleme tarama ve şifre çözme rutinleri de dahil olmak üzere çeşitli değişikliklere sahip ve bu da onu orijinal Waterbear’dan farklı bir kötü amaçlı yazılım varlığı olarak görmemize neden oluyor.”

Siber güvenlik firması, tehdit aktörünü en az 2007’den beri aktif olduğu bilinen Earth Hundun adı altında takip ediyor. Ayrıca Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Red Djinn ve Temp.Overboard gibi başka isimler de kullanıyor. .

Geçtiğimiz Eylül ayında yayınlanan ortak bir tavsiye belgesinde, Japonya ve ABD’den siber güvenlik ve istihbarat teşkilatları, düşmanı Çin’e atfederek, Çin’in yönlendirici aygıt yazılımını değiştirme ve yönlendiricilerin etki alanı-güven ilişkilerinden yararlanarak uluslararası yan kuruluşlardan kendi şirket merkezlerine dönme yeteneğini açıkladı. iki ülke.

Hükümetler, “BlackTech aktörleri, operasyonlarını gizlemek için özel kötü amaçlı yazılımlar, çift kullanımlı araçlar ve yönlendiricilerde oturum açmayı devre dışı bırakmak gibi arazide yaşama taktikleri kullanıyor” dedi.

“Hedef ağda ilk tutunma noktasını elde ettikten ve ağın uç cihazlarına yönetici erişimi sağladıktan sonra, BlackTech siber aktörleri, ağdaki kalıcılığı daha da korumak için uç cihazlardaki etkinliklerini gizlemek amacıyla sıklıkla aygıt yazılımını değiştirir.”

Çok yönlü cephaneliğindeki en önemli araçlardan biri, 2009’dan beri kullanıma sunulan ve geliştirilmiş savunmadan kaçınma özellikleriyle yıllar içinde sürekli olarak güncellenen Waterbear’dır (diğer adıyla DBGPRINT).

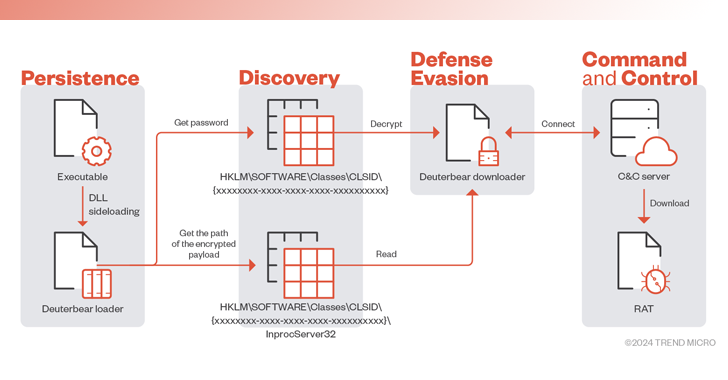

Çekirdek uzaktan erişim truva atı, bir indirici aracılığıyla bir komut ve kontrol (C2) sunucusundan getirilir; bu indirici, bir yükleyici kullanılarak başlatılır ve bu yükleyici, DLL yandan yükleme adı verilen bilinen bir teknikle yürütülür.

İmplantın en yeni sürümü, yaklaşık 50 komutu destekleyerek, diğerlerinin yanı sıra, süreç numaralandırma ve sonlandırma, dosya işlemleri, pencere yönetimi, uzak kabuk başlatma ve çıkma, ekran görüntüsü yakalama ve Windows Kayıt Defteri değişikliği dahil olmak üzere çok çeşitli etkinlikleri gerçekleştirmesine olanak tanır.

Ayrıca 2022’den bu yana benzer bir enfeksiyon akışı kullanılarak indiricisi anti-analizlere direnmek için bir dizi gizleme yöntemi uygulayan ve C2 iletişimleri için HTTPS kullanan Deuterbear da teslim ediliyor.

Araştırmacılar, “Earth Hundun, 2009’dan bu yana Waterbear arka kapısının yanı sıra onun birçok çeşidini ve dalını sürekli olarak geliştirdi ve geliştirdi” dedi.

“Deuterbear indiricisi, ağ trafiğini korumak için HTTPS şifrelemesini kullanıyor ve kötü amaçlı yazılımların yürütülmesinde, şifre çözme işlevinin değiştirilmesi, hata ayıklayıcıların veya sanal alanların kontrol edilmesi ve trafik protokollerinin değiştirilmesi gibi çeşitli güncellemeler uyguluyor.”