BlackLotus UEFI bootkit’in kaynak kodu çevrimiçi olarak sızdırıldı ve bu da kuruluşlar, hükümetler ve siber güvenlik topluluğu arasında büyük endişeye neden olan bir kötü amaçlı yazılım hakkında daha fazla bilgi sağlıyor.

BlackLotus, tamamen yamalı Windows 11 yüklemelerinde Güvenli Önyüklemeyi atlayan, güvenlik yazılımından kaçan, virüslü bir sistemde devam eden ve işletim sistemindeki en yüksek ayrıcalık düzeyiyle yükleri yürüten bir Windows hedefleme UEFI önyükleme takımıdır.

Özellikleri arasında BitLocker veri koruma özelliğinin, Microsoft Defender Antivirus’ün ve Windows Çekirdeğini kötüye kullanma girişimlerine karşı koruma sağlayan Bellek Bütünlüğü özelliği olarak da bilinen Hipervizör korumalı Kod Bütünlüğünün (HVCI) bozulması yer alır.

Windows Güvenli Önyükleme, Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) sabit yazılımı ve Güvenilir Platform Modülü (TPM) yongası bulunan bilgisayarlarda güvenilmeyen önyükleyicileri engelleyen bir güvenlik özelliğidir. Bu güvenlik özelliği, rootkit’lerin başlatma işlemi sırasında yüklenmesini önlemek ve Windows’ta çalışan uygulamalar tarafından algılanmaktan kaçınmak içindir.

BlackLotus, Güvenli Önyükleme mekanizmasını atlayabilen ve işletim sistemi düzeyinde güvenlik korumalarını kapatabilen bir UEFI önyükleme setinin keşfedilen ilk örneğiydi. Bu, başlangıçta Microsoft’un Ocak 2022’de yama uyguladığı “Baton Drop” güvenlik açığından (CVE-2022-21894) yararlanılarak gerçekleştirildi.

Güvenlik güncelleştirmesi için, BlackLotus’un çalışmaya devam etmesine izin veren ve ek Windows Önyükleme Yöneticilerini iptal ederek Microsoft’u yakalamaya zorlayan baypaslar bulundu.

Bu, CVE-2023-24932 için başka bir güvenlik güncellemesine (başka bir Güvenli Önyükleme Güvenlik Özelliğini Atlama) yol açtı ve daha fazla kötü niyetli önyükleme yöneticisini iptal etti.

Ancak Microsoft, CVE-2023-24932 güvenlik güncelleştirmesini varsayılan olarak devre dışı bırakarak, Windows kullanıcılarının sistemlerini yamalamak için uzun ve biraz karmaşık bir manuel kurulum gerçekleştirmesini gerektirdi.

Microsoft, güvenlik düzeltmesinin yanlış yüklenmesinin sisteminizin başlamamasına veya Windows yükleme medyasından kurtarılamamasına neden olabileceği konusunda uyardığı için, birçok kişi güncelleştirmeyi yüklememeye karar vererek cihazları Güvenli Önyükleme atlama saldırılarına karşı savunmasız bıraktı.

Microsoft bir destek bülteninde “Güvenli Önyükleme kullanırsanız ve bu makaledeki adımları yanlış uygularsanız, cihazınızı başlatamayabilir veya medyadan kurtaramayabilirsiniz.”

“Bu, medya doğru bir şekilde güncellenmemişse, diskler veya harici sürücüler gibi kurtarma medyalarını veya ağ önyükleme kurtarmasını kullanmanızı engelleyebilir.”

BlackLotus kötü amaçlı yazılımının endişesi ve gizliliği nedeniyle, hem Microsoft hem de NSA, önyükleme setini Windows’tan algılama ve kaldırma konusunda rehberlik paylaştı.

BlackLotus kaynak kodu sızıntısı

BlackLotus başlangıçta bilgisayar korsanı forumlarında 5.000 $ gibi düşük bir fiyata satıldı ve bu, tüm becerilere sahip tehdit aktörlerinin genellikle devlet destekli bilgisayar korsanlığı gruplarıyla ilişkilendirilen kötü amaçlı yazılımlara erişmesine izin verdi.

Ancak, tehdit aktörü kaynak kodunu gizli tuttu ve önyükleme setini özelleştirmek isteyen müşterilere 200 ABD Doları karşılığında yeniden yapılandırmalar teklif etti.

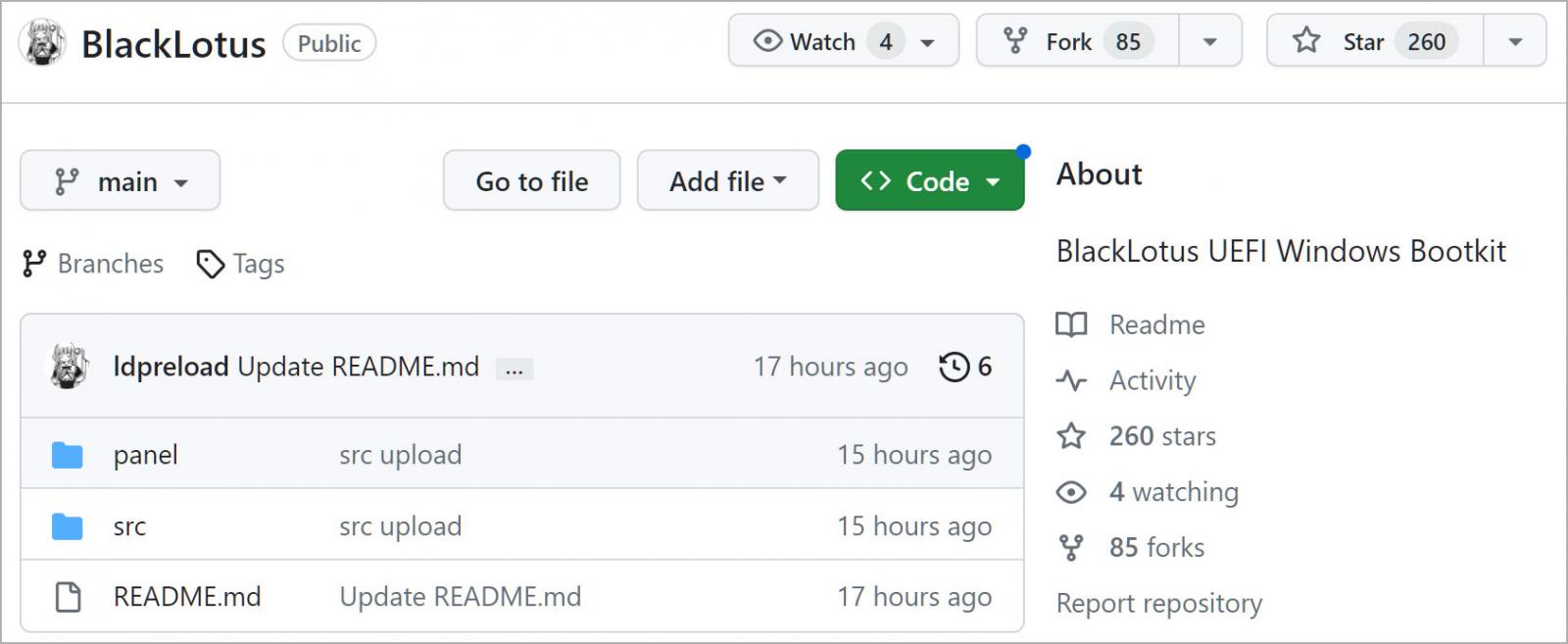

Bugün güvenlik firması Binarly, BleepingComputer’a BlackLotus UEFI önyükleme setinin kaynak kodunun ‘Yukari’ kullanıcısı tarafından GitHub’a sızdırıldığını söyledi. aracı herkes için yaygın olarak kullanılabilir hale getirmek.

Yukari, kaynak kodunun Baton Drop güvenlik açığını ortadan kaldıracak şekilde değiştirildiğini ve bunun yerine CosmicStrand, MoonBounce ve ESPECTRE UEFI APT rootkit’lerine dayanan bootlicker UEFI rootkit’i kullandığını söylüyor.

Kaynak: BleepingComputer

Binarly’nin kurucu ortağı ve CEO’su Alex Matrosov, “Sızan kaynak kodu tam değil ve temelde rootkit bölümünü ve Secure Boot’u atlamak için bootkit kodunu içeriyor” dedi.

Matrosov, bootkit tekniklerinin artık yeni olmadığını, ancak kaynak kodu sızıntısının, tehdit aktörlerinin bootkit’i bilinen veya bilinmeyen yeni bootloader güvenlik açıklarıyla birleştirmesini önemsiz hale getirdiğini açıklıyor.

BleepingComputer’a sızıntıyla ilgili bir konuşmada Matrosov, “Bu hilelerin ve tekniklerin çoğu önceden yıllardır biliniyor ve önemli bir etki göstermiyor” dedi.

“Ancak, bunları BlackLotus kampanyasının yaptığı gibi yeni istismarlarla birleştirmenin mümkün olması, sektör için beklenmedik bir şeydi ve işletim sisteminin altındaki mevcut hafifletmelerin gerçek sınırlamalarını gösteriyor.”

Microsoft’un CVE-2022-21894 ve CVE-2023-24932’de Güvenli Önyükleme atlamalarını ele almasına rağmen, güvenlik güncellemesinin isteğe bağlı olduğunu ve düzeltmelerin varsayılan olarak devre dışı bırakıldığını vurgulamak önemlidir.

Sistemleri BlackLotus UEFI bootkit tehdidine karşı korumak için, NSA’nın geçen ay yayınladığı kapsamlı risk azaltma tavsiyesine uyduğunuzdan emin olun.

Önyükleme setinin kaynak kodunun artık yaygın olarak bulunmasıyla, yetkin kötü amaçlı yazılım yazarlarının mevcut ve gelecekteki karşı önlemleri atlayabilecek daha güçlü değişkenler oluşturması da mümkündür.

Matrosov, BleepingComputer’a bu özel saldırı vektörünün saldırganlar için önemli faydaları olduğunu ve yalnızca daha sofistike ve karmaşık hale geleceğini söyledi.