BlackLotus adlı gizli bir Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) önyükleme seti, Güvenli Önyükleme savunmalarını atlayabilen ve onu siber ortamda güçlü bir tehdit haline getiren, herkes tarafından bilinen ilk kötü amaçlı yazılım haline geldi.

Slovak siber güvenlik şirketi ESET, The Hacker News ile paylaştığı bir raporda, “Bu önyükleme seti, UEFI Güvenli Önyüklemenin etkinleştirildiği tamamen güncel Windows 11 sistemlerinde bile çalışabilir” dedi.

UEFI önyükleme takımları, sistem üretici yazılımında konuşlandırılır ve işletim sistemi (OS) önyükleme işlemi üzerinde tam kontrole izin verir, böylece işletim sistemi seviyesindeki güvenlik mekanizmalarını devre dışı bırakmayı ve başlatma sırasında yüksek ayrıcalıklarla rastgele yükleri dağıtmayı mümkün kılar.

5.000 ABD Doları’na (ve sonraki yeni sürüm başına 200 ABD Doları) satışa sunulan güçlü ve kalıcı araç seti, Montaj ve C’de programlanmıştır ve 80 kilobayt boyutundadır. Ayrıca Ermenistan, Beyaz Rusya, Kazakistan, Moldova, Romanya, Rusya ve Ukrayna’daki bilgisayarlara bulaşmayı önlemek için coğrafi sınırlama özelliklerine sahiptir.

BlackLotus ile ilgili ayrıntılar ilk olarak Ekim 2022’de Kaspersky güvenlik araştırmacısı Sergey Lozhkin’in bunu gelişmiş bir suç yazılımı çözümü olarak tanımlamasıyla ortaya çıktı.

Eclypsium’dan Scott Scheferman, “Bu, kullanım kolaylığı, ölçeklenebilirlik, erişilebilirlik ve en önemlisi, kalıcılık, kaçınma ve/veya yok etme biçimlerinde çok daha fazla etki potansiyeli açısından biraz ileri bir ‘sıçramayı’ temsil ediyor.” kayıt edilmiş.

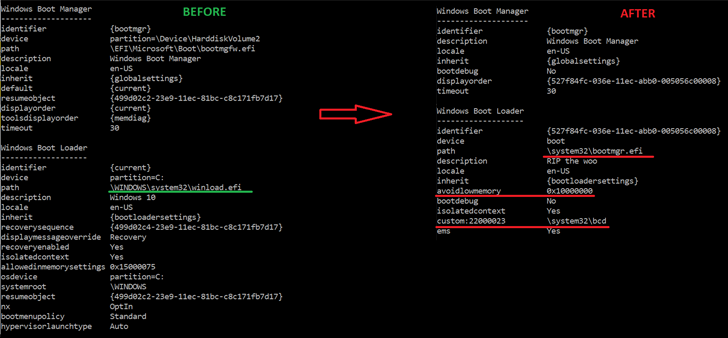

Özetle BlackLotus, UEFI Güvenli Önyükleme korumalarını aşmak ve kalıcılığı ayarlamak için CVE-2022-21894 (aka Baton Drop) olarak izlenen bir güvenlik açığından yararlanır. Güvenlik açığı, Microsoft tarafından Ocak 2022 Salı Yaması güncellemesinin bir parçası olarak giderildi.

ESET, kusurun başarılı bir şekilde kullanılmasının erken önyükleme aşamalarında rastgele kod yürütülmesine izin vererek, bir tehdit aktörünün UEFI Güvenli Önyüklemenin etkin olduğu bir sistemde fiziksel erişime sahip olmadan kötü amaçlı eylemler gerçekleştirmesine izin verdiğini söyledi.

ESET araştırmacısı Martin Smolár, “Bu, bu güvenlik açığının genel olarak bilinen ilk vahşi kötüye kullanımıdır” dedi. “Etkilenen, geçerli olarak imzalanmış ikili dosyalar hala UEFI iptal listesine eklenmediğinden, istismarı hala mümkün.”

“BlackLotus bundan yararlanarak, güvenlik açığından yararlanmak için meşru – ancak savunmasız – ikili dosyaların kendi kopyalarını sisteme getirerek, Kendi Savunmasız Sürücünüzü Getirin (BYOVD) saldırılarının önünü etkili bir şekilde açıyor.

BitLocker, Hypervisor-protected Code Integrity (HVCI) ve Windows Defender gibi güvenlik mekanizmalarını kapatacak şekilde donatılmasının yanı sıra, aynı zamanda bir çekirdek sürücüsünü ve bir komut ve kontrol (C2) sunucusuyla iletişim kuran bir HTTP indiricisini devre dışı bırakacak şekilde tasarlanmıştır. ek kullanıcı modu veya çekirdek modu kötü amaçlı yazılımını alın.

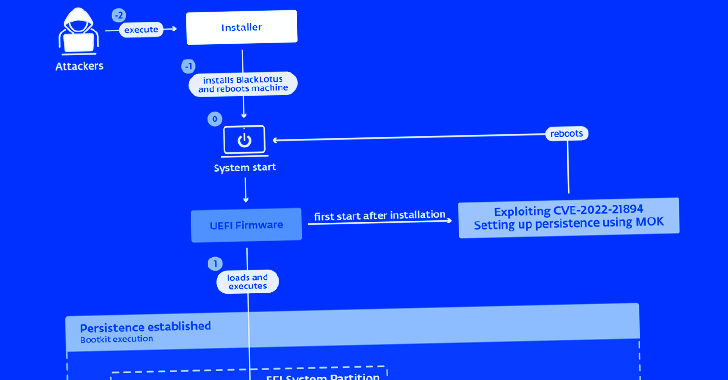

Önyükleme setini dağıtmak için kullanılan kesin işleyiş biçimi henüz bilinmiyor, ancak dosyaları EFI sistem bölümüne yazmaktan, HVCI ve BitLocker’ı devre dışı bırakmaktan ve ardından ana bilgisayarı yeniden başlatmaktan sorumlu bir yükleyici bileşeniyle başlıyor.

Yeniden başlatmayı, kalıcılık elde etmek ve önyükleme setini yüklemek için CVE-2022-21894’ün silahlandırılması takip eder ve ardından, çekirdek sürücüsünü dağıtmak için her sistem başlangıcında otomatik olarak yürütülür.

Sürücüye, kullanıcı modu HTTP indiricisini başlatma ve sonraki aşama çekirdek modu yüklerini çalıştırma görevi verilirken, ikincisi, C2 sunucusundan HTTPS üzerinden alınan komutları yürütme yeteneğine sahiptir.

Bu, bir çekirdek sürücüsünün, DLL’nin veya normal bir yürütülebilir dosyanın indirilmesini ve çalıştırılmasını içerir; bootkit güncellemelerini almak ve hatta bootkit’i virüslü sistemden kaldırmak.

Smolár, “UEFI sistemlerinin güvenliğini etkileyen birçok kritik güvenlik açığı son birkaç yılda keşfedildi.” Dedi. “Maalesef, tüm UEFI ekosisteminin karmaşıklığı ve ilgili tedarik zinciri sorunları nedeniyle, bu güvenlik açıklarının çoğu, güvenlik açıkları düzeltildikten veya en azından bize düzeltildiği söylendikten sonra bile birçok sistemi savunmasız bıraktı.”

“Birinin bu başarısızlıklardan yararlanıp UEFI Güvenli Önyüklemenin etkinleştirildiği sistemlerde çalışabilen bir UEFI önyükleme seti oluşturması an meselesiydi.”