BlackLotus UEFI önyükleme setinin geliştiricileri, kötü amaçlı yazılımı, tamamen yamalı Windows 11 sistemlerine bile bulaşmasına izin veren Güvenli Önyükleme atlama yetenekleriyle geliştirdi.

BlackLotus, Güvenli Önyükleme mekanizmasını önleyebilen ve böylece işletim sistemiyle birlikte gelen güvenlik korumalarını devre dışı bırakabilen UEFI kötü amaçlı yazılımının ilk genel örneğidir.

Kötü amaçlı yazılım, Windows Çekirdeğini kötüye kullanma girişimlerine karşı koruma sağlayan Bellek Bütünlüğü özelliği olarak da bilinen BitLocker veri koruma özelliğini, Microsoft Defender Antivirus’ü ve Hipervizör korumalı Kod Bütünlüğünü (HVCI) bozmak için kullanılabilir.

Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI), işletim sistemini onu çalıştıran donanıma bağlayan yazılımdır.

Bilgisayar açıldığında yürütülen ve işletim sistemi rutinlerinden herhangi birini başlatmadan önce önyükleme sırasını belirleyen düşük düzeyli koddur.

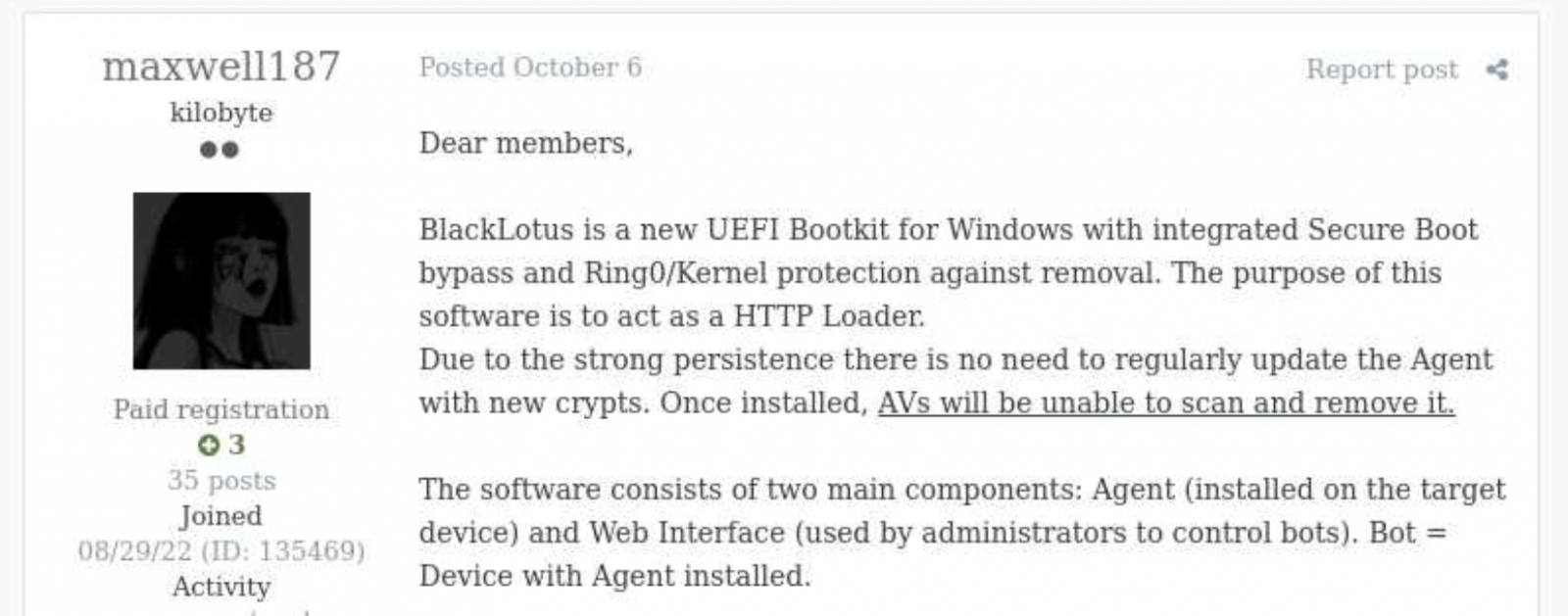

BlackLotus emtia bootkit

BlackLotus UEFI kötü amaçlı yazılımı, güvenliği ihlal edilmiş ana bilgisayara yüklenen antivirüs ajanları tarafından neredeyse görünmez hale getiren bir özellik setiyle bilgisayar korsanlığı forumlarında tanıtılan geçen yıl ortaya çıktı.

kaynak: BU

Reklamcı, kötü amaçlı yazılımın kurulumdan sonra yalnızca 80 kb yer kapladığını ve bir lisansın maliyetinin 5.000 ABD Doları olduğunu, ancak yeniden yapılandırmaların yalnızca 200 ABD Doları karşılığında mümkün olduğunu söyledi.

Bu hafta yayınlanan bir raporda ESET’teki güvenlik araştırmacıları, kötü amaçlı yazılımın tam olarak tanıtıldığı gibi çalıştığını ve CVE-2022-21894 olarak izlenen geçen yılki bir güvenlik açığından yararlanarak Güvenli Önyükleme mekanizmasını atlayabileceğini doğruladı.

CVE-2022-21894 güvenlik güncellemelerinin bu kötü amaçlı yazılımı neden engellemediği hakkında daha fazla bilgiyi aşağıda bulabilirsiniz.

Araştırmaları, komut ve kontrol (C2) sunucusuyla iletişim kuran ve diğer yükleri (kullanıcı/çekirdek modu) yükleyebilen BlackLotus UEFI önyükleme seti kullanıcı modu bileşeni olduğu ortaya çıkan bir HTTP indiricisiyle başladı.

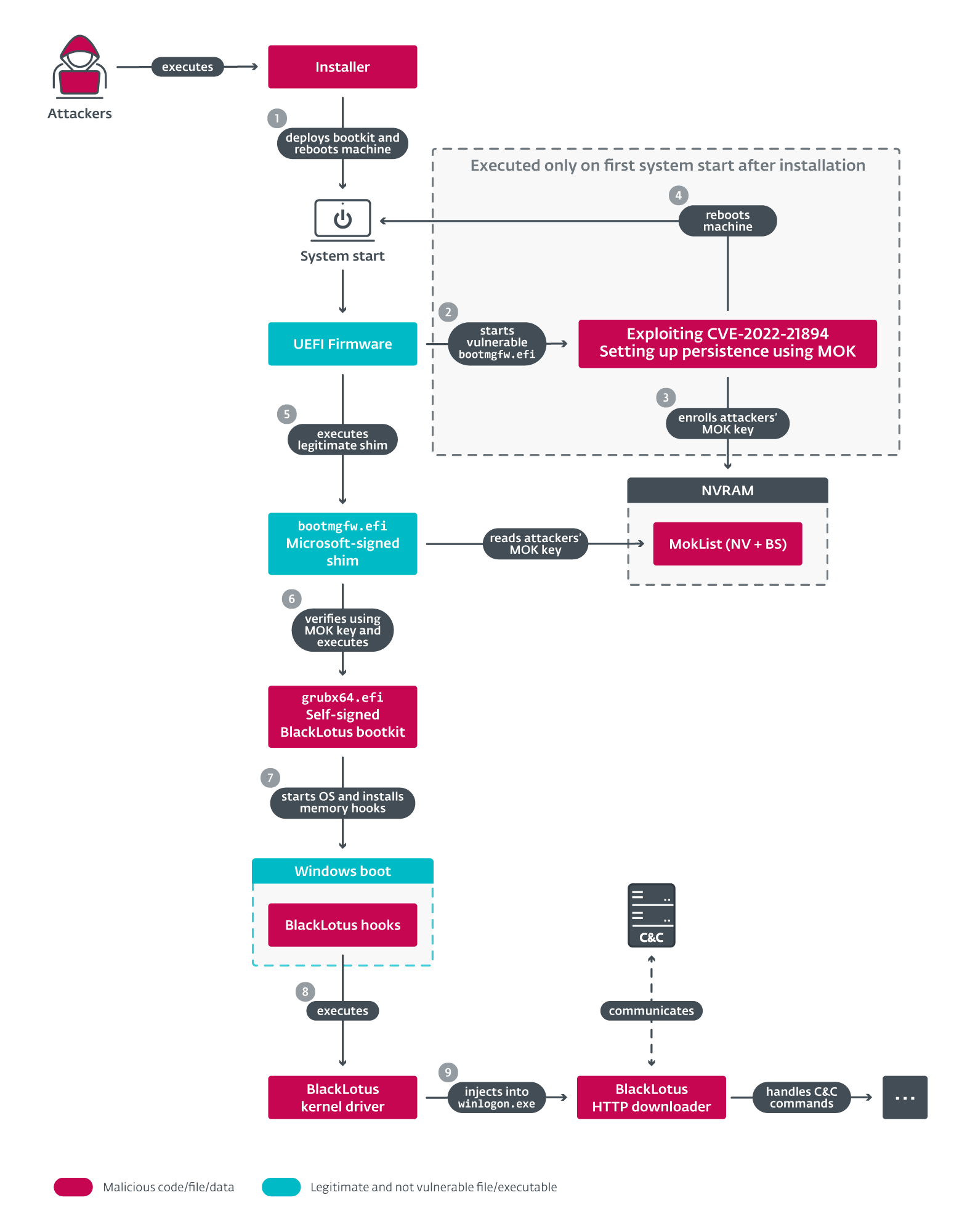

BlackLotus enfeksiyon zinciri

ESET kötü amaçlı yazılım araştırmacısı Martin Smolár saldırının, bootkit dosyalarını EFI sistem bölümüne dağıtan, HVCI ve BitLocker korumalarını devre dışı bırakan ve ana bilgisayarı yeniden başlatan bir yükleyicinin yürütülmesiyle başladığını belirtiyor.

Saldırgan, CVE-2022-21894’e (Windows Hiper Yönetici Yükleyici, Windows Önyükleme Yöneticisi, PE ikili dosyaları) karşı savunmasız olan meşru ikili dosyalara ve bunların özel Önyükleme Yapılandırma Verilerine (BCD) güvenir.

UEFI Güvenli Önyüklemenin etkinleştirildiği makinelerde kalıcılık, CVE-2022-21894’ten yararlanılarak ve saldırganın Makine Sahibi Anahtarının (MOK) kaydedilmesiyle ilk yeniden başlatmanın ardından elde edilir.

Kendinden imzalı UEFI önyükleme seti, başka bir yeniden başlatmanın ardından başlatılır ve kötü amaçlı çekirdek sürücüsü ve HTTP indirici, kötü amaçlı yazılım yüklemesini tamamlamak için dağıtılır.

kaynak: Eset

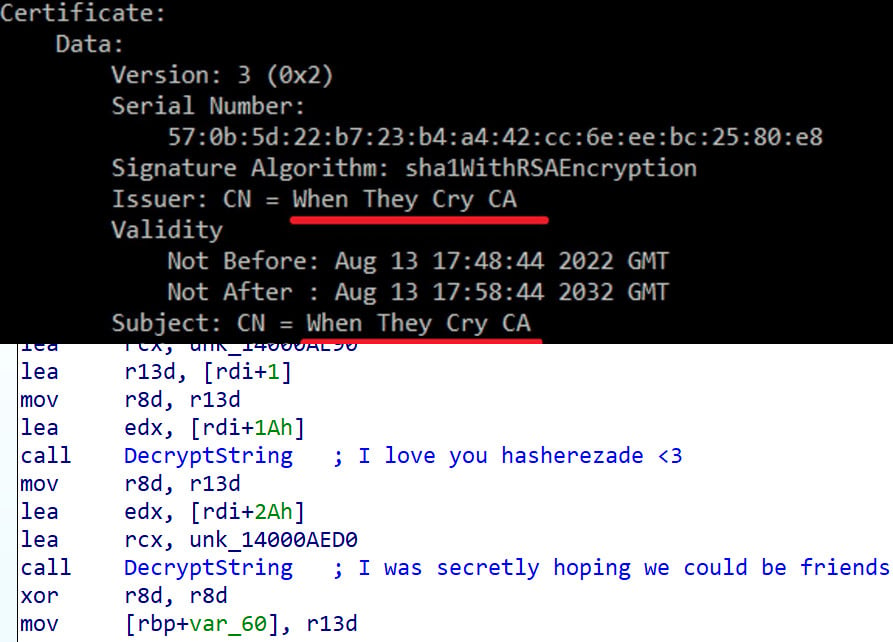

BlackLotus kodunda keşfedilen eserler arasında, iki bileşenin adları ve bootkit ikili dosyası için kendinden imzalı sertifikayı veren kuruluş dahil olmak üzere Higurashi When They Cry anime serisine göndermeler vardır.

BlackLotus’un yazarının kötü amaçlı yazılım kodunda bıraktığı başka bir referans, Polonyalı kötü amaçlı yazılım analistine gönderilen mesajların şifresini çözen kullanılmayan dizelerdedir. Alexandra Donets.

kaynak: Eset

Hata yamalı, güvenlik riski devam ediyor

ESET, BlackLotus yükleyicisinin çevrimiçi veya çevrimdışı olabileceğini söylüyor, aralarındaki fark, çevrimdışı varyantların savunmasız Windows ikili dosyalarını taşımasıdır.

Yükleyicinin çevrimiçi sürümü, Windows ikili dosyalarını “doğrudan Microsoft simge deposundan” indirir.

Araştırmacılar, aşağıdaki üç dosyanın bootkit tarafından kötüye kullanıldığını gördü:

- https://msdl.microsoft.com/download/symbols/bootmgfw.efi/7144BCD31C0000/bootmgfw.efi

- https://msdl.microsoft.com/download/symbols/bootmgr.efi/98B063A61BC000/bootmgr.efi

- https://msdl.microsoft.com/download/symbols/hvloader.efi/559F396411D000/hvloader.Efi

Smolár, CVE-2022-21894’ten yararlanmanın, BlackLotus’un Güvenli Önyüklemeyi atlamasına ve HVCI (imzasız çekirdek kodunu yüklemek için) ve BitLocker’ı (Güvenilir Platforma sahip sistemlerde kurtarma prosedürünü tetiklemeden önyükleme zincirini değiştirmeye izin vermek için) devre dışı bıraktıktan sonra kalıcılık oluşturmasına olanak sağlayan şeyin bu olduğunu açıklıyor. Modül (TPM) donanım bileşeni):

- Güvenli Önyüklemeyi atlamak ve önyükleme setini yüklemek için CVE-2022-21894’ten yararlanma. Rastgele kod daha sonra, platformun hala ürün yazılımına ait olduğu ve UEFI Önyükleme Hizmetleri işlevlerinin hala mevcut olduğu erken önyükleme aşamalarında yürütülebilir. Bu, saldırganların yalnızca Önyükleme hizmetlerine yönelik NVRAM değişkenlerini değiştirmek gibi, fiziksel erişimleri olmadan UEFI Güvenli Önyükleme etkinleştirilmiş bir makinede yapamamaları gereken birçok şeyi yapmalarına olanak tanır. Saldırganların bir sonraki adımda önyükleme seti için kalıcılığı ayarlamak için yararlandıkları şey de budur.

- MokList, Boot-services-only NVRAM değişkenine kendi MOK’unu yazarak kalıcılığı ayarlama. Bunu yaparak, her önyüklemede güvenlik açığından yararlanmak yerine, kendinden imzalı (MokList’e yazılan anahtara ait özel anahtar tarafından imzalanmış) UEFI önyükleme setini yüklemek için meşru Microsoft imzalı bir şim kullanabilir.

CVE-2022-21894 için kavram kanıtlama (PoC) istismar kodunun, Ağustos 2022’den bu yana altı aydan uzun bir süredir halka açık olduğunu belirtmek isteriz. Ancak, güvenlik sorunu büyük ölçüde göz ardı edilmiştir.

Microsoft’un Haziran 2022’de güvenlik açığını gidermesi güvenlik açığını kapatmaya yetmedi çünkü UEFI DBX (UEFI iptal listesi), Güvenli Önyüklemenin etkinleştirildiği önyükleme sistemlerinde kullanılan güvenilmeyen anahtarlar ve ikili karmalarla henüz güncellenmedi.

“Sonuç olarak, saldırganlar bu güvenlik açığından yararlanmak ve güncel UEFI sistemlerinde Güvenli Önyüklemeyi atlamak için savunmasız ikili dosyaların kendi kopyalarını kurbanlarının makinelerine getirebilir” – ESET

Geçen yıl, araştırmacılar birden fazla UEFI güvenlik açığını açıkladı [1, 2] bu, Güvenli Önyüklemeyi devre dışı bırakmak için de kullanılabilir. Ancak, satıcıların artık etkilenen cihazları desteklememesi, yanlış düzeltme eki uygulama veya hiç yama uygulamama nedeniyle bazılarından yararlanmaya devam edilebilir.

Smolár, bu başarısızlıkların mutlaka bir tehdit aktörünün dikkatini çekeceğini ve son derece yetenekli bir UEFI önyükleme setinin oluşturulmasına yol açacağını söylüyor.

UEFI kötü amaçlı yazılımı

UEFI önyükleme takımları, sıradan kötü amaçlı yazılımların karşı ucundadır. Bir ulus devlet adına çalışan gelişmiş tehdit aktörlerine atfedilen saldırılarda görülen nadir bulgulardır.

Kavram kanıtı önyükleme setleri 2013’ten beri var olmasına (örn. DreamBoot) ve makinenin önyüklenmesini engelleyen kötü amaçlı EFI önyükleyicileri 2020’de bulunmasına rağmen, gerçek dünya saldırılarında kullanılan tam gelişmiş önyükleme takımlarının listesi inanılmaz derecede kısadır:

- FinSpy – eşadlı gözetleme araç setinin bir parçası (diğer adıyla FinFisher, WingBird)

- ESPecter – EFI (Genişletilebilir Ürün Yazılımı Arabirimi) sistem bölümünde yamalı bir Windows Önyükleme Yöneticisi

- CosmicStrand/Spy Shadow Truva Atı – güvenliği ihlal edilmiş Windows makinesi her başlatıldığında çekirdek düzeyinde bir implant yerleştirmek için ASUS ve Gigabyte anakartların aygıt yazılımı görüntülerinde saklanan bir UEFI tehdidi

Rootkit’leri veya bellenim implantlarını da içeren daha geniş UEFI kötü amaçlı yazılım kategorisine ilişkin kayıtlar çok daha büyük değil.

2018’de ESET, APT28 grubundaki (Sednit/Fancy Bear/Sofacy) Rus bilgisayar korsanları tarafından kullanılan LoJax UEFI rootkit’i ifşa etti.

İki yıl sonra Kaskpersky, 2019’da Çince konuşan bilgisayar korsanlarına veri hırsızlığı ve casusluk operasyonlarında hizmet veren MosaicRegressor rootkit hakkında bir rapor yayınladı.

2022’nin başlarında, başka bir UEFI üretici yazılımı implantı açıklandı. MoonBounce, Çince konuşan APT41/Winnti grubuna atfedildi.

Ancak BlackLotus, Güvenli Önyüklemeyi atlayan ve siber suç dünyasıyla ilişkilendirilen, halka açık ilk UEFI önyükleme setidir.