BlackCat fidye yazılımıyla ilişkili tehdit aktörlerinin, WinSCP dosya aktarım uygulamasının hileli yükleyicilerini dağıtmak için kötü amaçlı reklam hileleri kullandığı gözlemlendi.

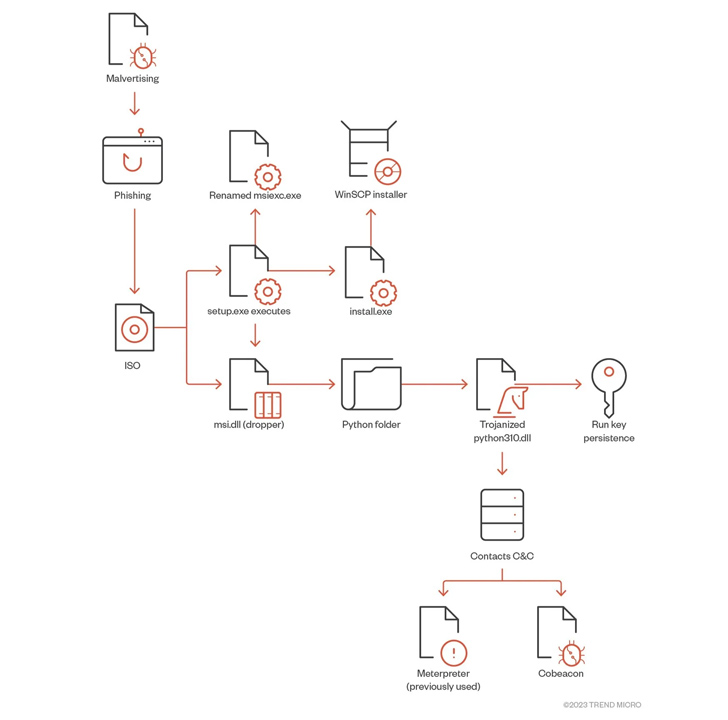

Trend Micro araştırmacıları geçen hafta yayınlanan bir analizde, “Kötü amaçlı aktörler, meşru kuruluşların klonlanmış web sayfaları aracılığıyla bir parça kötü amaçlı yazılım dağıtmak için kötü amaçlı reklamcılığı kullandı.” “Bu durumda dağıtım, dosya aktarımı için açık kaynaklı bir Windows uygulaması olan iyi bilinen WinSCP uygulamasının bir web sayfasını içeriyordu.”

Kötü amaçlı reklamcılık, kötü amaçlı yazılımı çevrimiçi reklamcılık yoluyla yaymak için SEO zehirlenme tekniklerinin kullanılması anlamına gelir. Tipik olarak, şüphelenmeyen kullanıcıları kabataslak sayfalara yönlendirmek amacıyla Bing ve Google arama sonuçları sayfalarında sahte reklamlar görüntülemek için seçilen bir anahtar kelime grubunun ele geçirilmesini içerir.

Buradaki fikir, WinSCP gibi uygulamaları arayan kullanıcıları kötü amaçlı yazılım indirmeleri için kandırmaktır. .

Cobalt Strike tarafından sağlanan erişim, keşif, sayım (PowerView), yanal hareket (PsExec), antivirüs yazılımını atlamak (KillAV BAT) ve müşteri verilerini çalmak (PuTTY Secure Copy istemcisi) yapmak için bir dizi programı indirmek için daha da kötüye kullanılır. Ayrıca, Kendi Savunmasız Sürücüsünü Getir (BYOVD) saldırısı yoluyla güvenlik yazılımını kurcalamak için Terminatör savunma kaçırma aracının kullanıldığı gözlemlenmiştir.

Siber güvenlik şirketi tarafından detaylandırılan saldırı zincirinde tehdit aktörleri, istismar sonrası faaliyetleri yürütmek için üst düzey yönetici ayrıcalıklarını çalmayı başardı ve yedekleme sunucularının yanı sıra AnyDesk gibi uzaktan izleme ve yönetim araçlarını kullanarak kalıcılık sağlamaya çalıştı.

Trend Micro, “Daha sonra müdahale istenseydi, özellikle de tehdit aktörleri alan yöneticisi ayrıcalıklarına ilk erişimi elde etmeyi başarmış ve arka kapılar ve kalıcılık oluşturmaya başlamışken, kuruluşun saldırıdan büyük olasılıkla etkilenmiş olması kuvvetle muhtemeldir.” dedi. .

Geliştirme, kötü amaçlı yazılım sunmak için Google Ads platformundan yararlanan tehdit aktörlerinin yalnızca en son örneğidir. Kasım 2022’de Microsoft, daha sonra Royal fidye yazılımını düşürmek için kullanılan BATLOADER’ı dağıtmak için reklam hizmetinden yararlanan bir saldırı kampanyasını açıkladı.

Ayrıca Çek siber güvenlik şirketi Avast, kurbanların operatörlere ödeme yapmak zorunda kalmadan verilerini kurtarmasına yardımcı olmak için yeni ortaya çıkan Akira fidye yazılımı için ücretsiz bir şifre çözücü yayınladı. İlk olarak Mart 2023’te ortaya çıkan Akira, o zamandan beri hedef alanını Linux sistemlerini içerecek şekilde genişletti.

Avast araştırmacıları, “Akira’nın Conti v2 fidye yazılımıyla birkaç benzerliği var; bu, kötü amaçlı yazılım yazarlarının en azından sızdırılan Conti kaynaklarından ilham aldığını gösterebilir.” Şirket, fidye yazılımının şifreleme algoritmasını nasıl kırdığını açıklamadı.

Gold Ulrick veya ITG23 olarak da bilinen Conti/TrickBot sendikası, Rusya’nın Ukrayna’yı işgalinin başlamasıyla tetiklenen bir dizi yıkıcı olay yaşadıktan sonra Mayıs 2022’de kapandı. Ancak e-suç grubu, daha küçük kuruluşlar olmasına ve warez’lerini dağıtmak için paylaşılan şifreleyicileri ve altyapıyı kullanmasına rağmen bu tarihe kadar var olmaya devam ediyor.

IBM Security X-Force, yakın zamanda yaptığı derin bir incelemede, çetenin, antivirüs tarayıcıları tarafından tespit edilmekten kaçınmak ve analizi engellemek için kötü amaçlı yazılımları şifrelemek ve gizlemek için tasarlanmış uygulamalar olan şifreleyicilerinin, Aresloader, Canyon gibi yeni kötü amaçlı yazılım türlerini yaymak için de kullanıldığını söyledi. , CargoBay, DICELOADER, Lumma C2, Matanbuchus, Minodo (eski adıyla Domino), Pikabot, SVCReady, Vidar.

Güvenlik araştırmacıları Charlotte Hammond ve Ole Villadsen, “Önceden, şifreleyiciler ağırlıklı olarak ITG23 ve yakın ortaklarıyla ilişkili çekirdek kötü amaçlı yazılım aileleriyle kullanılıyordu.” “Ancak, ITG23’ün kırılması ve yeni hiziplerin, ilişkilerin ve yöntemlerin ortaya çıkması, şifreleyicilerin nasıl kullanıldığını etkiledi.”

Siber suç ekosisteminin dinamik doğasına rağmen, hain siber aktörler gelip giderken ve bazı operasyonlar bir araya geldikçe, finansal amaçlı planlarını durdururken veya yeniden markalaştırırken, fidye yazılımı sürekli bir tehdit olmaya devam ediyor.

Buna, Batı Avrupa, Kuzey ve Güney Amerika ve Avustralya’da öncelikli olarak eğitim, devlet, üretim ve teknoloji sektörlerini ayıran Rhysida adlı yeni bir hizmet olarak fidye yazılımı (RaaS) grubunun ortaya çıkışı da dahildir.

SentinelOne teknik bir yazıda “Rhysida, MINGW/GCC kullanılarak derlenmiş 64-bit Portable Executable (PE) Windows kriptografik fidye yazılımı uygulamasıdır” dedi. “Analiz edilen her örnekte, uygulamanın program adı Rhysida-0.1 olarak ayarlandı, bu da aracın geliştirmenin ilk aşamalarında olduğunu gösteriyor.”