BlackCat fidye yazılımı grubu (namı diğer ALPHV), insanları Windows için WinSCP dosya aktarım uygulamasının resmi web sitesini taklit eden ancak bunun yerine kötü amaçlı yazılım yüklü yükleyicileri zorlayan sahte sayfalara çekmek için kötü amaçlı reklam kampanyaları yürütüyor.

WinSCP (Windows Güvenli Kopya), yalnızca SourceForge’da haftalık 400.000 indirme ile SSH dosya aktarım özelliklerine sahip popüler, ücretsiz ve açık kaynaklı bir SFTP, FTP, S3, SCP istemcisi ve dosya yöneticisidir.

BlackCat, değerli kurumsal ağlara ilk erişim için sistem yöneticilerinin, web yöneticilerinin ve BT uzmanlarının bilgisayarlarına potansiyel olarak bulaşmak için programı bir yem olarak kullanıyor.

Daha önce bilinmeyen bu ALPHV fidye yazılımı bulaşma vektörü, hem Google hem de Bing arama sayfalarında sahte sayfaları tanıtan reklam kampanyalarını tespit eden Trend Micro analistleri tarafından keşfedildi.

WinSCP’den CobaltStrike’a

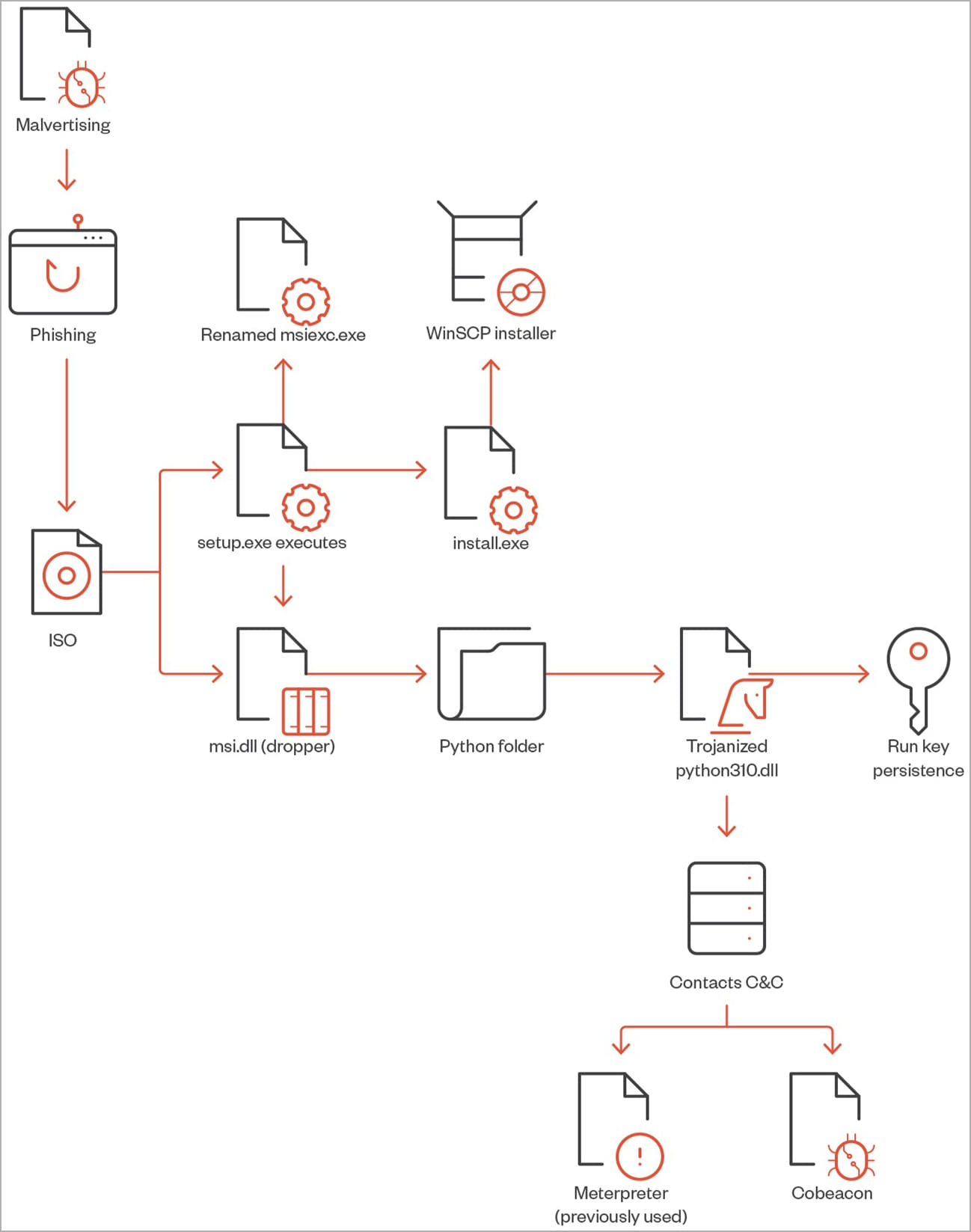

Trend Micro tarafından gözlemlenen BlackCat saldırısı, kurbanın Bing veya Google’da “WinSCP İndirme” araması yapması ve güvenli WinSCP indirme sitelerinde üst sıralarda yer alan terfi ettirilen kötü amaçlı sonuçlar almasıyla başlar.

Kurbanlar bu reklamlara tıklar ve WinSCP kullanarak otomatik dosya aktarımları gerçekleştirme hakkında öğreticiler barındıran bir web sitesini ziyaret eder.

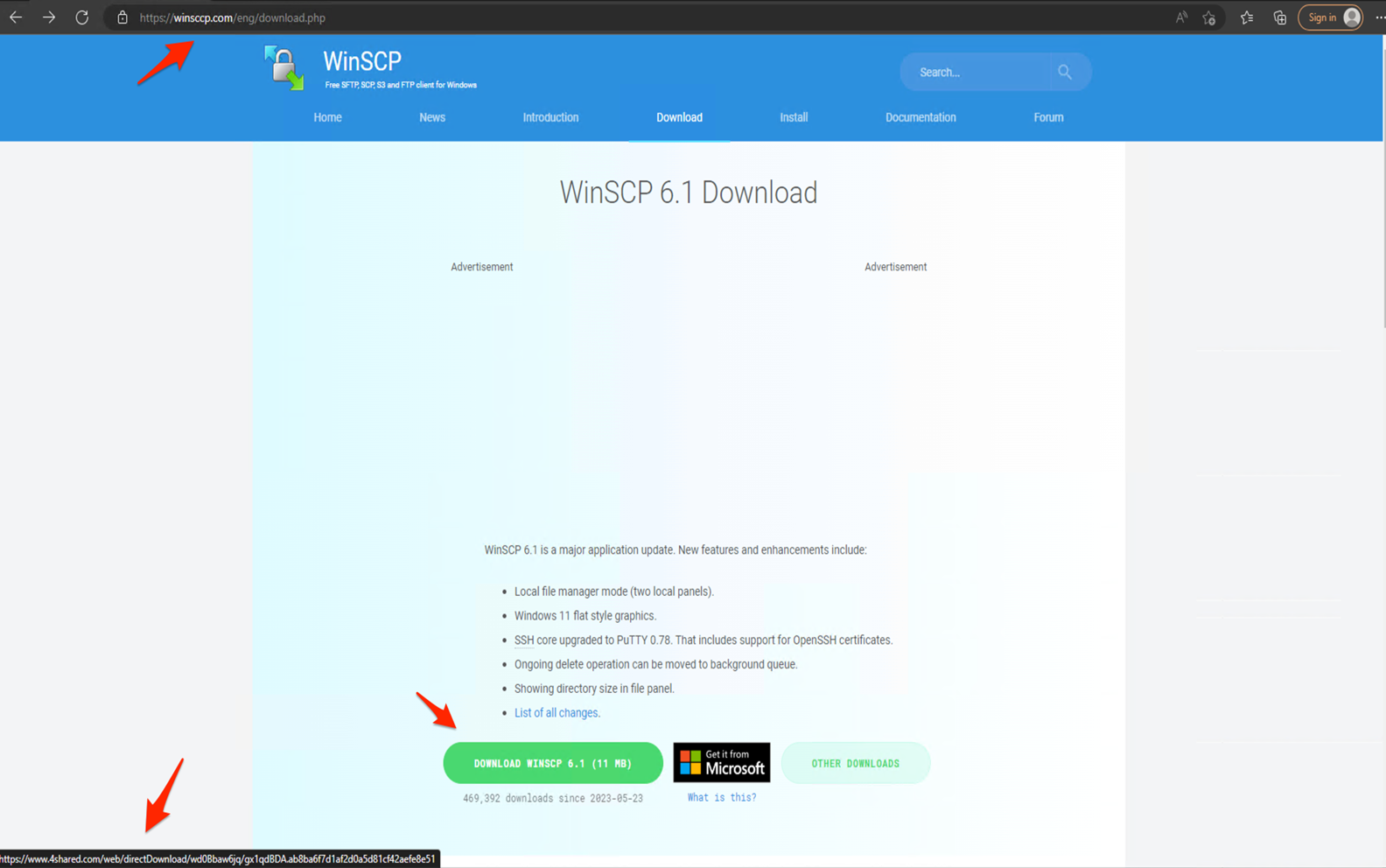

Bu siteler kötü amaçlı hiçbir şey içermez, Google’ın kötüye kullanım önleyici tarayıcıları tarafından tespit edilmekten kaçınması muhtemeldir, ancak ziyaretçileri bir indirme düğmesi içeren WinSCP resmi web sitesinin bir klonuna yönlendirir. Bu klonlar, yardımcı program için gerçek Winscp.net etki alanına benzer, Winsccp gibi alan adlarını kullanır.[.]com.

Kurban düğmeyi tıklar ve “setup.exe” ve “msi.dll”yi içeren bir ISO dosyası alır; birincisi kullanıcının başlatması için yem, ikincisi ise yürütülebilir dosya tarafından tetiklenen kötü amaçlı yazılım damlatıcısıdır.

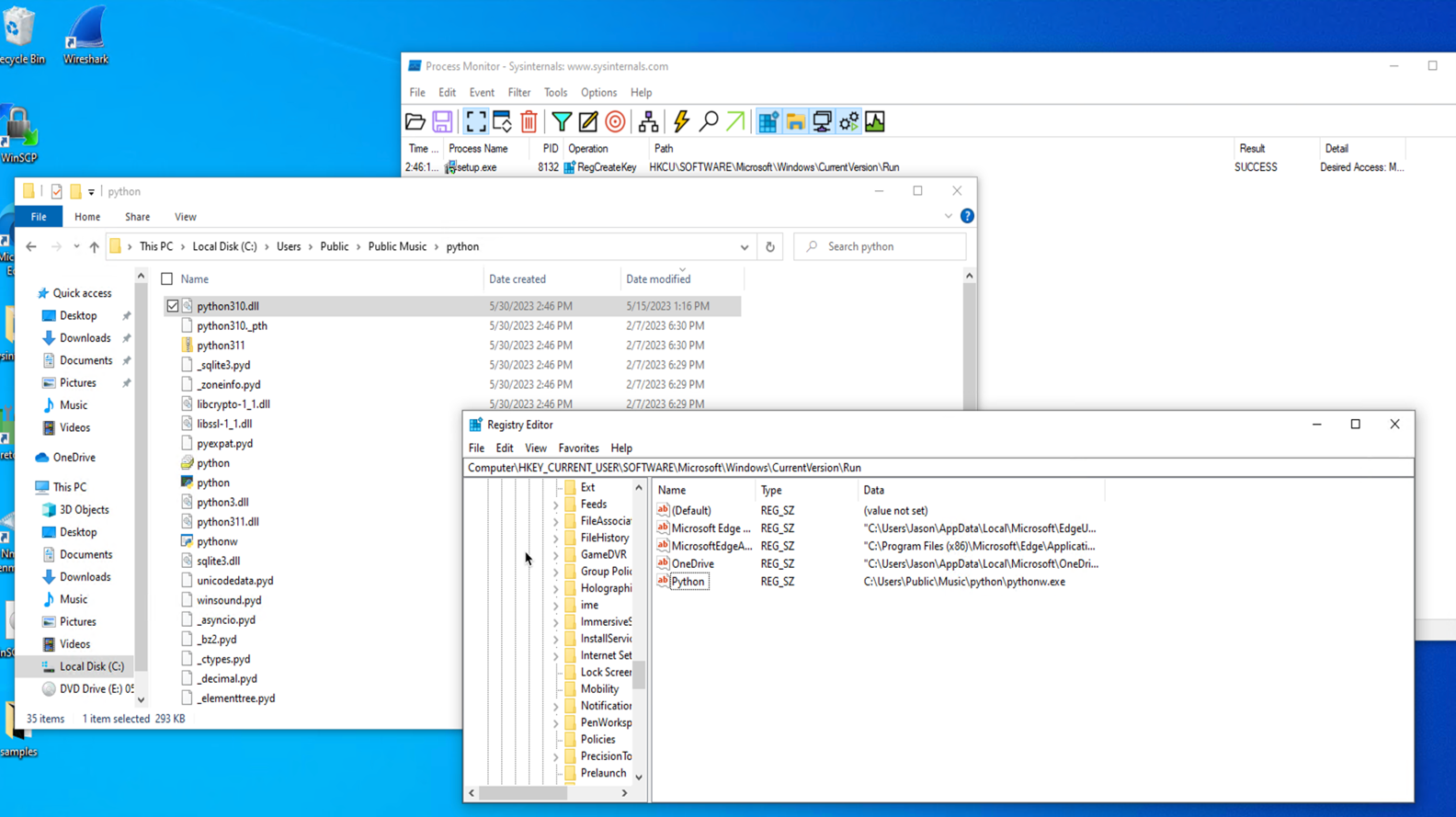

Trend Micro raporunda “setup.exe yürütüldüğünde, daha sonra DLL RCDATA bölümünden bir Python klasörünü WinSCP’nin makineye yüklenmesi için gerçek bir yükleyici olarak ayıklayacak olan msi.dll dosyasını çağıracaktır” diye açıklıyor.

Bu işlem aynı zamanda truva atı haline getirilmiş bir python310.dll yükler ve “Python” adında ve “C:\Users\Public\Music\python\pythonw.exe” değerinde bir çalıştırma anahtarı oluşturarak bir kalıcılık mekanizması oluşturur.

Yürütülebilir pythonw.exe, bir komut ve kontrol sunucusu adresine bağlanan bir Cobalt Strike işaretini içeren, değiştirilmiş, karartılmış bir python310.dll dosyasını yükler.

ALPHV tarafından kullanılan diğer araçlar

Sistemde çalışan Cobalt Strike’a sahip olmak, ek komut dosyaları yürütmek, yanal hareket için araçlar getirmek ve genellikle uzlaşmayı derinleştirmek kolaydır.

Trend Micro analistleri, ALPHV operatörlerinin sonraki aşamalarda aşağıdaki araçları kullandığını fark etti:

- Reklam Bul: Active Directory (AD) bilgilerini almak için kullanılan komut satırı aracı.

- PowerShell komutları kullanıcı verilerini toplamak, ZIP dosyalarını ayıklamak ve komut dosyalarını çalıştırmak için kullanılır.

- ErişimChk64: kullanıcı ve grup izin keşfi için kullanılan komut satırı aracı.

- Findstr: XML dosyalarında parola aramak için kullanılan komut satırı aracı.

- PowerView: AD keşif ve numaralandırmada kullanılan PowerSploit betiği.

- Python betikleri LaZagne şifre kurtarma aracını çalıştırmak ve Veeam kimlik bilgilerini almak için kullanılır.

- PsExec, Bit YöneticisiVe kıvırmakyanal hareket için kullanılır

- Herhangi Bir Masa: kalıcılığı sağlamak için kötüye kullanılan meşru uzaktan yönetim aracı

- ÖldürAV YARASA virüsten koruma ve kötü amaçlı yazılımdan koruma programlarını devre dışı bırakmak veya devre dışı bırakmak için kullanılan komut dosyası.

- Macun Güvenli Kopya toplanan bilgileri ihlal edilen sistemden sızdırmak için kullanılan istemci.

ALPHV, yukarıdaki araçların yanı sıra SpyBoy’u da kullandı “Terminatör,” Rusça konuşulan bilgisayar korsanlığı forumlarında tehdit aktörleri tarafından 3.000 dolara satılan bir EDR ve antivirüs devre dışı bırakıcı.

CrowdStrike tarafından yapılan son araştırmalar, “Terminatör”ün, sistemdeki ayrıcalıkları yükseltmek ve devre dışı bırakmak için “kendi savunmasız sürücünüzü getirin” (BYOVD) mekanizmasını kullanarak birkaç Windows güvenlik aracını atlayabildiğini doğruladı.

Trend Micro, yukarıdaki TTP’leri doğrulanmış ALPHV fidye yazılımı bulaşmalarına bağladığını söylüyor. Ayrıca, araştırılan C2 etki alanlarından birinde bir Clop fidye yazılımı dosyası buldu, bu nedenle tehdit aktörü birden fazla fidye yazılımı operasyonuyla bağlantılı olabilir.