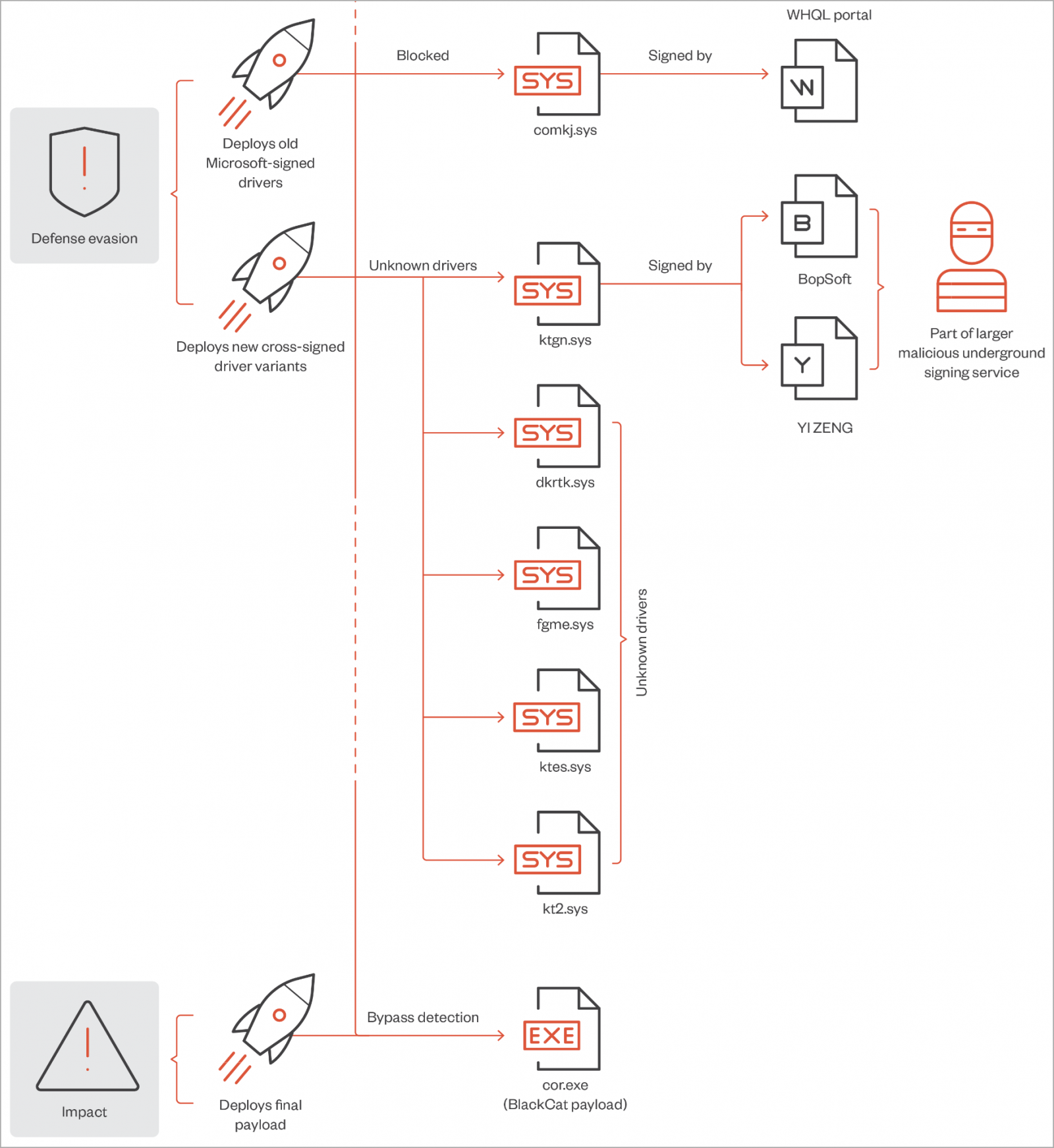

ALPHV fidye yazılımı grubunun (diğer adıyla BlackCat), saldırılar sırasında güvenlik yazılımı tarafından tespit edilmekten kaçınmak için imzalanmış kötü amaçlı Windows çekirdek sürücüleri kullandığı gözlemlendi.

Trend Micro tarafından görülen sürücü, Microsoft, Mandiant, Sophos ve SentinelOne’ın geçen yılın sonlarında fidye yazılımı saldırılarında tespit ettiği ‘POORTRY’ olarak bilinen kötü amaçlı yazılımın geliştirilmiş bir sürümüdür.

POORTRY kötü amaçlı yazılımı, Microsoft’un Windows Donanım Geliştirici Programındaki yasal hesaplara ait çalıntı anahtarlar kullanılarak imzalanmış bir Windows çekirdek sürücüsüdür.

Bu kötü amaçlı sürücü, 0ktapus ve Scattered Spider olarak da bilinen UNC3944 bilgisayar korsanlığı grubu tarafından, bir Windows aygıtında çalışan güvenlik yazılımını algılamadan kaçmak için sonlandırmak amacıyla kullanıldı.

Güvenlik yazılımları genellikle sonlandırılmaya veya kurcalanmaya karşı korunurken, Windows çekirdek sürücüleri işletim sistemindeki en yüksek ayrıcalıklarla çalıştığından, hemen hemen her işlemi sonlandırmak için kullanılabilirler.

Trend Micro, fidye yazılımı aktörlerinin Microsoft imzalı POORTRY sürücüsünü kullanmaya çalıştığını, ancak aldığı tanıtım ve kod imzalama anahtarlarının iptal edilmesinin ardından tespit oranlarının yüksek olduğunu söylüyor.

Bu nedenle bilgisayar korsanları, çalıntı veya sızdırılmış bir çapraz imzalama sertifikası kullanılarak imzalanmış POORTRY çekirdek sürücüsünün güncellenmiş bir sürümünü dağıttı.

BlackCat fidye yazılımı operasyonu tarafından kullanılan yeni sürücü, güvenliği ihlal edilmiş makinelerde ayrıcalıklarını yükseltmelerine ve ardından güvenlik aracılarıyla ilgili işlemleri durdurmalarına yardımcı olur.

Ayrıca, fidye yazılımı çetesi ile UNC3944/Scattered Spider bilgisayar korsanlığı grupları arasında gevşek bir bağlantı sağlayabilir.

Kötü amaçlı Windows çekirdek sürücüsü

Trend Micro tarafından Şubat 2023 BlackCat saldırılarında görülen imzalı sürücü ‘ktgn.sys’ olup, kurbanın %Temp% klasöründeki dosya sistemine bırakılır ve ardından ‘tjr.exe’ adlı bir kullanıcı modu programı tarafından yüklenir.

Analistler, ktgn.sys’nin dijital imzasının iptal edildiğini söylüyor; ancak sürücü, imza ilkeleri zorunlu kılınan 64-bit Windows sistemlerinde sorunsuz bir şekilde yüklenmeye devam edecektir.

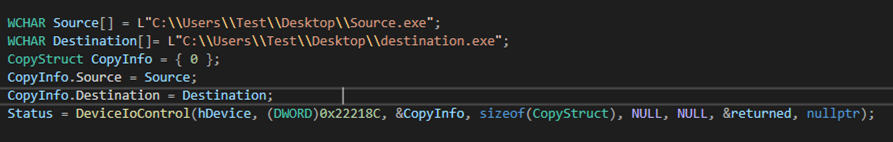

Kötü amaçlı çekirdek sürücüsü, kullanıcı modu istemcisi tjr.exe’nin, sürücünün Windows çekirdek ayrıcalıklarıyla yürüteceği komutları vermesine izin veren bir IOCTL arabirimi ortaya çıkarır.

“Bir kullanıcı bu sürücüyle arabirim oluşturduğunda ne olduğuna ilişkin analizimizden, yalnızca açığa çıkan Aygıt Giriş ve Çıkış Kontrolü (IOCTL) kodlarından birini kullandığını gözlemledik – sistemde yüklü güvenlik aracısı işlemlerini sonlandırmak için kullanılan İşlemi Sonlandır ,” Trend Micro raporunu açıklıyor.

Trend Micro analistleri, sürücüye verilebilecek aşağıdaki komutların açığa çıktığını gözlemledi:

- Sürücüyü etkinleştir

- Kullanıcı modu istemcisi çalışmasını bitirdikten sonra sürücüyü devre dışı bırakın

- Herhangi bir kullanıcı modu işlemini sonlandırın

- Belirli dosya yollarını silin

- Bir dosyayı tutamaçlarını serbest bırakarak ve onu kullanarak çalışan işlemleri sonlandırarak zorla silme

- Dosyaları kopyala

- Zorla silmeye benzer bir mekanizma kullanarak dosyaları zorla kopyalayın

- İşlem/İplik Bildirimi geri aramalarını kaydedin

- İşlem/Konu Bildirimi geri aramalarının kaydını kaldırın

- ‘HalReturnToFirmware’ API’sini çağırarak sistemi yeniden başlatın

Trend Micro, İşlem/İplik Bildirimi geri aramaları için kullanılan iki komutun çalışmadığını ve bu da sürücünün şu anda geliştirme aşamasında olduğunu veya hala test aşamasında olduğunu belirtiyor.

Sistem yöneticilerinin Trend Micro tarafından paylaşılan risk göstergelerini kullanmaları ve fidye yazılımı aktörleri tarafından kullanılan kötü amaçlı sürücüleri Windows sürücü engelleme listesine eklemeleri önerilir.

Windows yöneticileri, geçerli bir dijital imzası olmayan sürücülerin yüklenmesini engelleyen “Sürücü İmzası Zorunluluğu”nun etkinleştirildiğinden de emin olmalıdır.