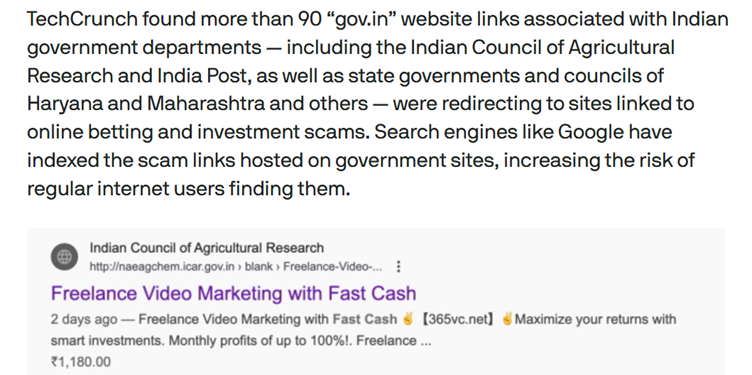

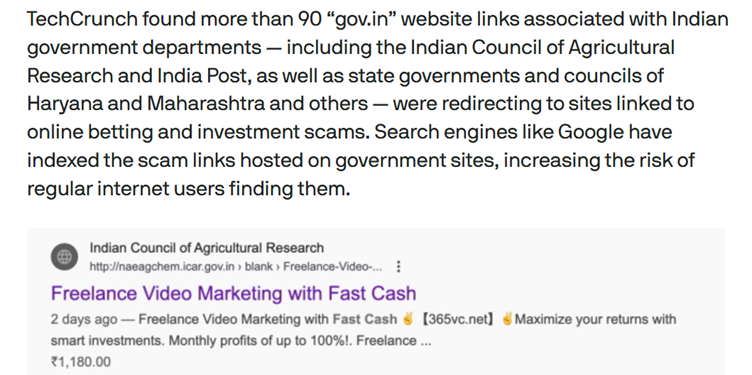

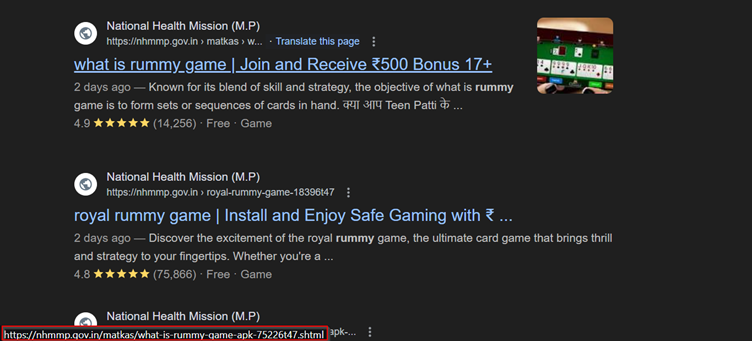

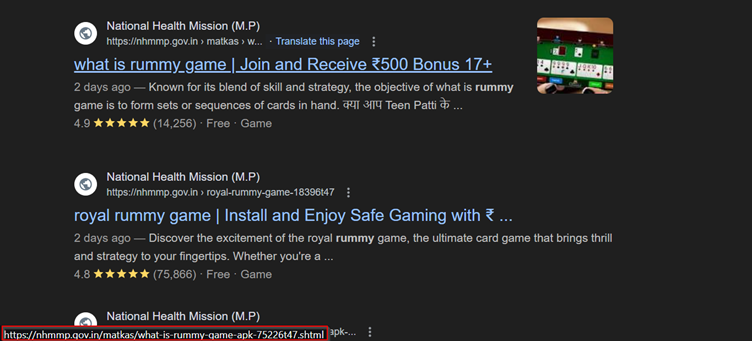

Sofistike bir siyah şapka SEO zehirlenme kampanyası, milyonlarca kullanıcıyı rummy ve yüksek riskli “yatırım” oyunlarını tanıtan hileli kumar platformlarına yönlendirerek 150’den fazla Hindistan hükümet web sitesini ve finans kurumundan ödün verdi.

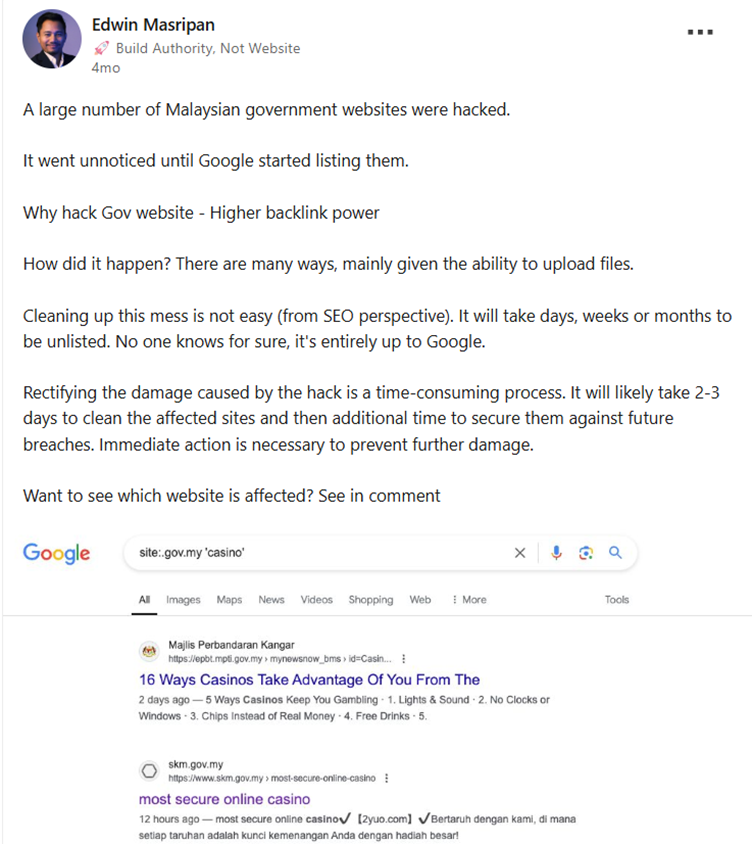

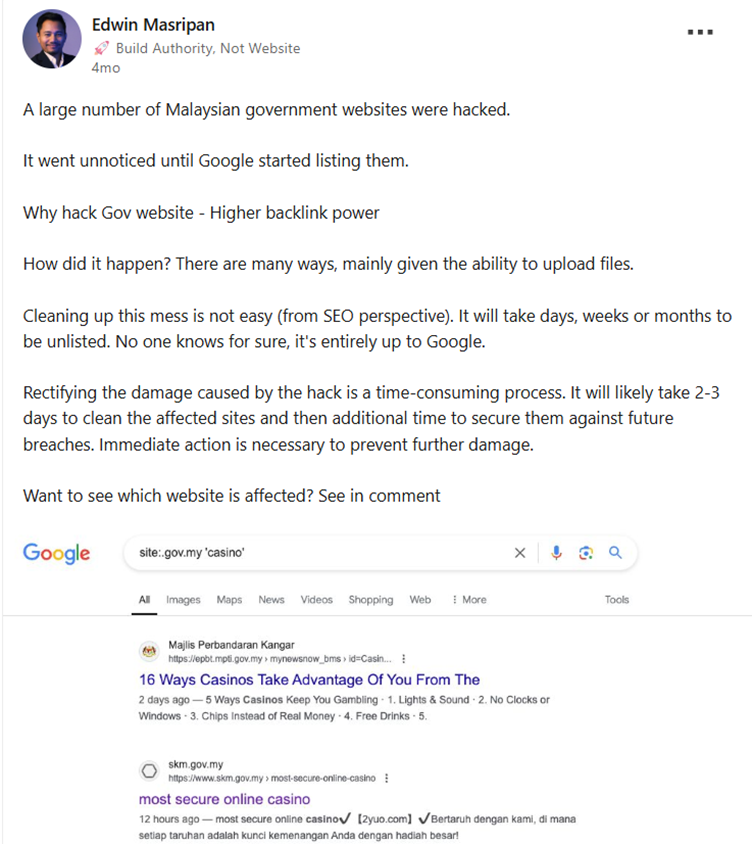

Operasyon, devlet portallarındaki (.gov.in) ve eğitim alanlarındaki (.ac.in) güvenlik açıklarından yararlanarak, kullanıcılara sifamlı web sitelerine doğru arama motoru manipülasyonundan yararlanıyor.

Güvenilir alan adlarını kullanma

Tehdit aktörleri, arama motoru sıralamalarını ele geçirmek için devlet portalları da dahil olmak üzere savunmasız hükümet web sitelerine kötü niyetli JavaScript kodu enjekte etti.

Script, Google gibi arama motorlarından kaynaklanan trafiği tanımlar ve mobil kullanıcıları Indormy gibi kumar platformlarına yönlendirir[.]Net ve TeenPattionline[.]Game, masaüstü kullanıcılarına hata sayfalarını algılamak için görüntülerken.

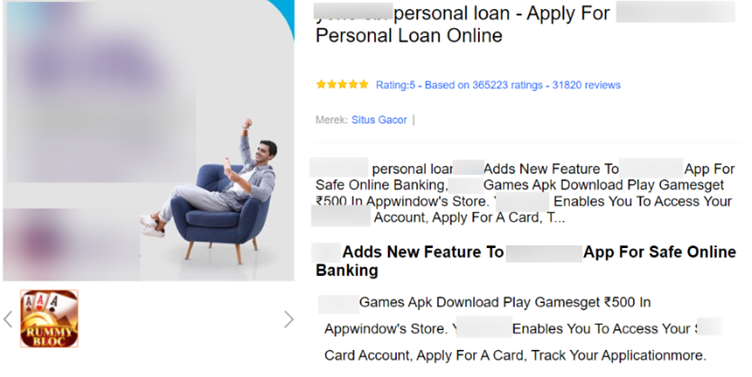

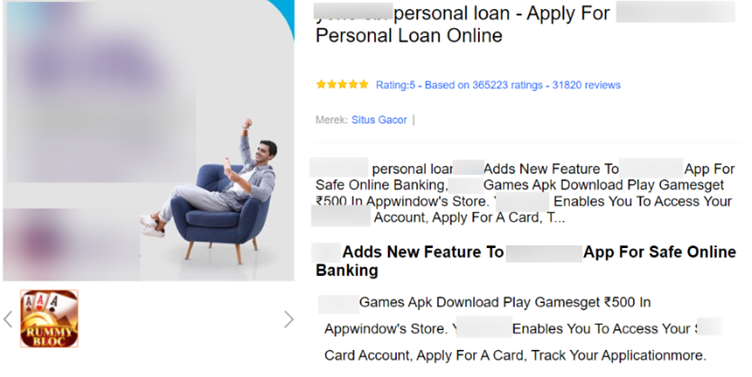

Örneğin, tehlikeye atılan Kerala Hükümeti web sayfası, büyük Hint bankalarına bağlı “anında kişisel krediler” ve “düşük faizli kredi kartı” gibi gizli anahtar kelimeleri içerecek şekilde değiştirildi.

Meşru finansal hizmetler arayan kullanıcılar, “yatırım fırsatları” olarak gizlenmiş rummy oyunlarını tanıtan sayfalara yönlendirilir.

Analistler, bölgesel filtreleri atlamak için Endonezya casino şablonlarını yansıtmak için içerik yansıttığı .Shtml ve .aspx dosya yüklemelerini kullanan 12.000’den fazla spam sayfası buldular.

Teknik taktikler

Kampanya çok katmanlı kaçınma taktikleri kullanıyor:

- Yönlendirici başlık manipülasyonu: Scripts, ziyaretçilerin arama motorları aracılığıyla gelip gelmediğini kontrol ederek yalnızca bu kullanıcıları kumar sitelerine yönlendirir.

- Kullanıcı ajanı gizleme: Mobil kullanıcılar kumar bağlantıları alırken, masaüstü kullanıcıları şüphe uyandırmaktan kaçınmak için 404 hata görür1.

- Anahtar kelime doldurma: Uzaklaştırılmış sayfalar, arama sonuçlarına hakim olmak için eğilimli finansal terimleri (örneğin, “PPF hesabı”, “sabit mevduat oranları”) yerleştirir.

Saldırganlar, Cloudflare’nin CDN ve AWS altyapısı aracılığıyla kötü niyetli alanlara ev sahipliği yapıyor ve menşe sunucularını maskeliyorlar.

Rummydeity gibi alanlar[.]CC ve CrickexLive[.]VIP, Cloudflare’nin 104.21.xx aralığında IPS’ye çözümlenerek yayından kaldırma çabalarını karmaşıklaştırıyor.

Amazon Web Services (18.160.46.x) ‘de barındırılan ikincil alanlar, phishing kitleri meşru bankacılık portallarını taklit ederek altyapıyı daha da dağıtıyor.

Hintli kullanıcılar üzerinde finansal ve sosyal etki

Dolandırıcılık, Hindistan’ın çevrimiçi kumar patlamasından yararlanır, kullanıcıları sahte “sevk bonusları” (kayıt başına ₹ 20-80) ve “VIP katmanları” ile daha yüksek getiri vaat eder.

Mağdurlar, Ponzi planlarının ayırt edici özelliği olan kazançları geri çekmek için para yatırmalıdır. CloudSek’in Indorummy Analizi[.]Net, finansal verileri hasat eden gömülü SMS kimlik avı şablonları ve sahte müşteri hizmeti sohbet botlarını ortaya çıkardı.

![Indorummy için Backlinks bulunan[.]açık -](https://gbhackers.com/wp-content/uploads/2025/02/image-53.png)

![Indorummy için Backlinks bulunan[.]açık -](https://gbhackers.com/wp-content/uploads/2025/02/image-53.png)

Kampanya 2024’ün sonlarında LinkedIn ve X’te işaretlendikten sonra sosyal medya şikayetleri arttı.

Kullanıcılar, ilk “kazandıktan” sonra 50.000 – ₹ 2 lakh kaybettiğini bildirdi ve ek mevduat yapılmadıkça para çekme talepleri engellendi.

CERT-In ve Google’ın web risk ekibine verilen raporlara rağmen, sahte alanların ölçeği nedeniyle Tayedowns LAG.

Her spam sayfası, meşru içeriğin yanlışlıkla kaldırılmasını önlemek için manuel inceleme gerektirir.

Kampanya, hükümet sitelerinin casino platformlarına geri döndüğü 2024 Malezya olayı yansıtıyor ve sınır ötesi risklerin altını çiziyor.

Siber güvenlik uzmanları kuruluşları şunlara çağırıyor:

- Yetkisiz komut dosyaları için web sitesi kodunu denetleyin.

- Anomali anahtar kelime için arama sıralamalarını izleyin.

- CMS platformlarında katı dosya yükleme denetimleri uygulayın.

Google, Ocak 2025’ten bu yana 2.300 kötü amaçlı sayfayı inceledi, ancak geçici alanlar ve şifreli trafik pozu devam eden engeller.

Her yıl 200 crore’yi aşan kayıplarla, bu kampanya Hindistan’ın dijital yönetişim altyapısında proaktif savunma mekanizmalarına yönelik kritik ihtiyacı vurgulamaktadır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free