Black Basta ve Bl00dy fidye yazılımı çeteleri, maksimum düzeydeki kimlik doğrulama atlama güvenlik açığına karşı yama yapılmamış ScreenConnect sunucularını hedef alan yaygın saldırılara katıldı.

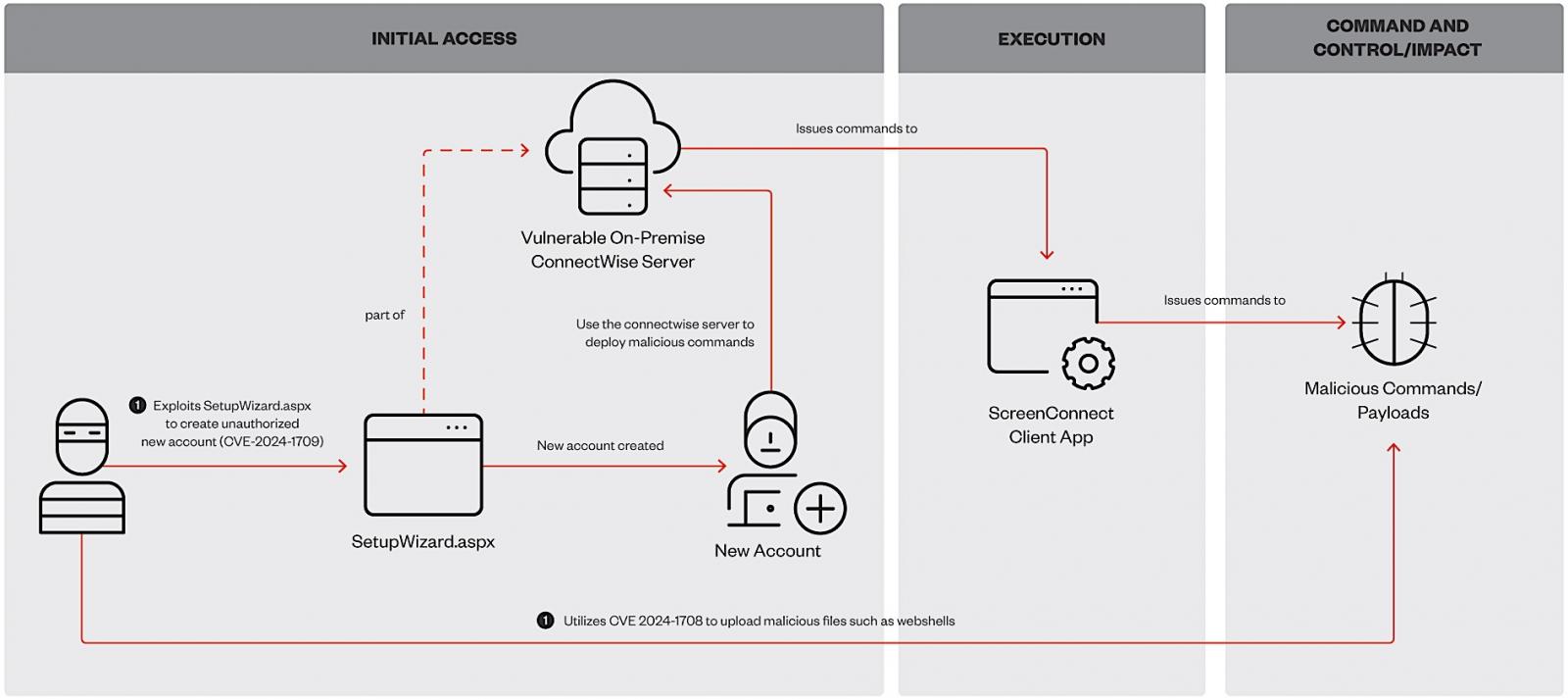

Bu kritik kusur (CVE-2024-1709), saldırganların İnternet’e açık sunucularda yönetici hesapları oluşturmasına, diğer tüm kullanıcıları silmesine ve savunmasız örnekleri ele geçirmesine olanak tanır.

CVE-2024-1709, ConnectWise’ın güvenlik güncellemelerini yayınlamasından bir gün sonra, geçen Salı gününden bu yana aktif olarak istismar ediliyor ve çeşitli siber güvenlik şirketleri tarafından kavram kanıtı istismarları yayınlandı.

Geçen hafta ConnectWise ayrıca yalnızca yüksek ayrıcalıklara sahip tehdit aktörleri tarafından kötüye kullanılabilen yüksek önem derecesine sahip bir yol geçiş güvenlik açığını (CVE-2024-1708) düzeltti.

Şirket geçen hafta tüm lisans kısıtlamalarını kaldırdı, böylece lisans süresi dolmuş müşteriler, bu iki güvenlik hatasının tüm ScreenConnect sürümlerini etkilediği göz önüne alındığında sunucularını devam eden saldırılara karşı koruyabilirler.

Perşembe günü CISA, Bilinen İstismara Uğrayan Güvenlik Açıkları Kataloğuna CVE-2024-1709’u da ekleyerek ABD federal kurumlarına 29 Şubat’a kadar sunucularını güvence altına almalarını emretti.

Shadowserver, CVE-2024-1709’un artık geçerli olduğunu söylüyor yaygın olarak sömürülen Saldırılarda düzinelerce IP çevrimiçi olarak açığa çıkan sunucuları hedef alırken Shodan şu anda 10.000’den fazla ScreenConnect sunucusunu izliyor (yalnızca 1.559’u ScreenConnect 23.9.8 yamalı sürümünü çalıştırıyor).

Devam eden bu saldırıları analiz ederken Trend Micro, Black Basta ve Bl00dy fidye yazılımı çetelerinin ilk erişim için ScreenConnect kusurlarından yararlanmaya ve kurbanların ağlarına web kabukları ile arka kapı açmaya başladıklarını keşfetti.

Trend Micro, saldırıları araştırırken, saldırganların ağa erişim sağladıktan ve Black Basta bağlantılı Cobalt Strike işaretlerinin güvenliği ihlal edilmiş sistemlere konuşlandırılmasından sonra keşif, keşif ve ayrıcalık yükseltme faaliyetlerini gözlemledi.

Bl00dy fidye yazılımı çetesi, sızdırılan Conti ve LockBit Black geliştiricileri kullanılarak oluşturulan veri yüklerini kullandı. Ancak bırakılan fidye notları, saldırganların Bl00dy siber suç operasyonunun bir parçası olduğunu tespit etti.

Trend Micro ayrıca saldırganların uzaktan erişim truva atı (RAT) ve fidye yazılımı özelliklerine sahip çok amaçlı XWorm kötü amaçlı yazılımını dağıttığını da gördü.

Diğer tehdit aktörleri, Atera ve Syncro gibi çeşitli uzaktan yönetim araçlarını veya ikinci bir ConnectWise örneğini dağıtmak için ele geçirilen ScreenConnect sunucularına yeni kazanılan erişimi kullandı.

Sophos ilk olarak Perşembe günü yayınladığı bir raporda yakın zamanda yamalı ScreenConnect kusurlarının fidye yazılımı saldırılarında kullanıldığını açıkladı.

30 farklı ağda bulunan bir buhtiRansom yükü ve sızdırılan Lockbit oluşturucu kullanılarak oluşturulan ikinci bir LockBit çeşidi de dahil olmak üzere, Eylül 2022’nin sonlarında internete sızdırılan LockBit fidye yazılımı oluşturucusu kullanılarak oluşturulmuş çok sayıda fidye yazılımı yükünü tespit ettiler.

Siber güvenlik şirketi Huntress de geçen hafta bulgularını doğruladı ve BleepingComputer’a “911 Sistemleriyle bağlantılı olması muhtemel sistemler de dahil olmak üzere bir yerel hükümetin” ve bir “sağlık kliniğinin” de CVE-2024-1709 kimlik doğrulama bypass’ını kullanan fidye yazılımı saldırganları tarafından vurulduğunu söyledi. kurbanların ağlarını ihlal etmek.

Trend Micro bugün yaptığı açıklamada, “ConnectWise ScreenConnect’teki güvenlik açıklarından yararlanan çeşitli tehdit aktörlerine ilişkin ayrıntılı incelememizin ardından, yazılımın en son sürümüne güncellemenin aciliyetini vurguluyoruz.” dedi.

“Anında yama uygulamak sadece tavsiye edilen bir şey değil; sistemlerinizi belirlenen bu tehditlerden korumak için kritik bir güvenlik gereksinimidir.”