Black Basta fidye yazılımı ailesinin arkasındaki tehdit aktörlerinin, son saldırılarda ikinci aşama bir yük olarak Brute Ratel C4 çerçevesini dağıtmak için Qakbot truva atını kullandığı gözlemlendi.

Siber güvenlik firması Trend Micro, geçen hafta yayınlanan bir teknik analizde, geliştirmenin yeni ortaya çıkan düşman simülasyon yazılımının bir Qakbot enfeksiyonu aracılığıyla ilk kez teslim edildiğini gösteriyor.

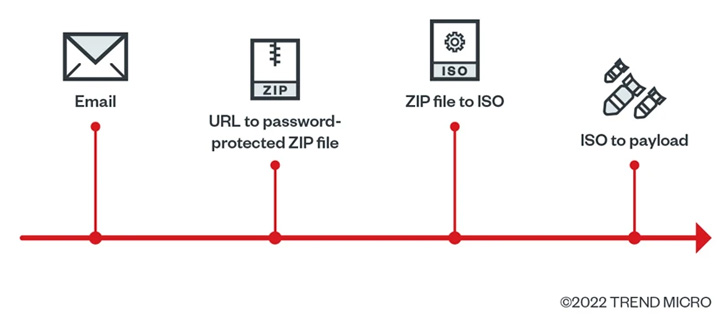

ZIP arşivine işaret eden silahlı bir bağlantı içeren bir kimlik avı e-postası kullanılarak gerçekleştirilen izinsiz giriş, ayrıca yanal hareket için Kobalt Strike’ın kullanılmasını gerektirdi.

Bu meşru araçlar, sızma testi faaliyetleri yürütmek için tasarlanmış olsa da, uzaktan erişim sunma yetenekleri, onları, uzun süre dikkat çekmeden güvenliği ihlal edilmiş ortamı gizlice araştırmak isteyen saldırganların elinde karlı bir araç haline getirdi.

Bu, Brute Ratel C4’ün crackli bir versiyonunun geçen ay yeraltındaki siber suçlular arasında dolaşmaya başlaması ve geliştiricisinin lisans algoritmasını güncelle çatlamayı zorlaştırmak için.

QBot ve QuackBot olarak da adlandırılan Qakbot, 2007’den beri aktif olduğu bilinen bir bilgi hırsızı ve bankacılık truva atıdır. Ancak modüler tasarımı ve indirici olarak hareket etme yeteneği, onu ek kötü amaçlı yazılımları bırakmak için çekici bir aday haline getirdi.

Trend Micro’ya göre, e-postadaki ZIP dosyası bir ISO dosyası içeriyor ve bu dosya da Qakbot yükünü getiren bir LNK dosyası içeriyor. web’den indirilen belgeler için varsayılan olarak makroları engelleyin.

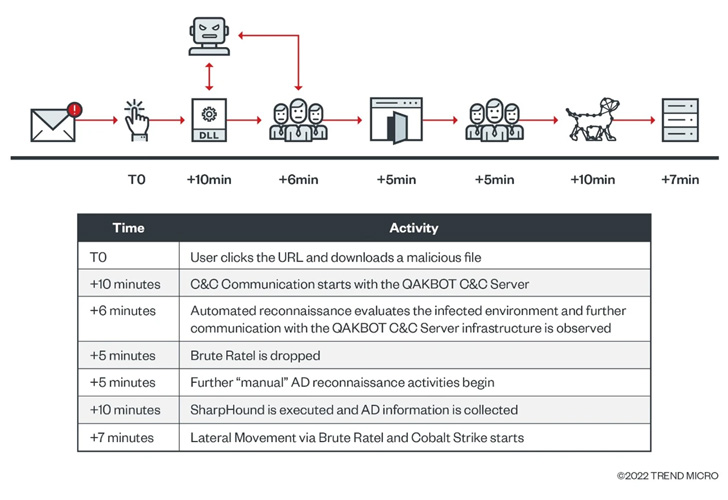

Qakbot enfeksiyonu, Brute Ratel ve Cobalt Strike’ın alınmasıyla başarılır, ancak arp, ipconfig, nslookup, netstat ve whoami gibi yerleşik komut satırı araçları aracılığıyla otomatik keşif gerçekleştirmeden önce değil.

Bununla birlikte, nihai hedefin alan çapında fidye yazılımı dağıtımı olabileceğinden şüphelenilse de, saldırı, tehdit aktörü tarafından herhangi bir kötü niyetli eylemde bulunulmadan önce durduruldu.

Siber güvenlik şirketi tarafından tespit edilen başka bir Qakbot yürütme zincirinde, ZIP dosyası HTML kaçakçılığı adı verilen ve giderek daha popüler hale gelen bir yöntemle teslim edilir ve bunun sonucunda Brute Ratel C4’ün ikinci aşama olarak yürütülmesi sağlanır.

Araştırmacılar, “Qakbot-Brute Ratel-to-Cobalt Strike öldürme zinciri, Black Basta Ransomware’in arkasındaki grupla ilişkili” dedi. “Bu, Black Basta saldırılarında gözlemlenen örtüşen TTP’lere ve altyapıya dayanıyor.”

Bulgular, son aylarda Microsoft’a yönelik başarılı ProxyLogon saldırılarından e-postaların toplu olarak toplanmasını gerektiren HTML dosya ekleri, DLL yan yükleme ve e-posta dizisi ele geçirme gibi çeşitli teknikler aracılığıyla son aylarda Qakbot saldırılarının yeniden canlanmasıyla örtüşüyor. Değişim sunucuları.

IcedID Oyuncuları Teslimat Yöntemlerini Çeşitlendiriyor

Emotet, IcedID ve Bumblebee kampanyalarının tümü benzer yörüngeleri takip ettiğinden, Qakbot, makro kısıtlamaları aşmak için ISO ve diğer dosya biçimleri aracılığıyla giderek daha fazla dağıtılan bir hizmet olarak erişim amaçlı kötü amaçlı yazılım olmaktan çok uzaktır.

Palo Alto Networks Unit 42, Eylül 2022’nin sonlarında, IcedID (aka BokBot) kötü amaçlı yazılımını sunmak için kullanılan kötü amaçlı bir çok dilli Microsoft Derlenmiş HTML Yardımı (CHM) dosyası keşfettiğini söyledi.

Team Cymru’ya göre, diğer öne çıkan dağıtım yöntemleri ve enfeksiyon yolları, Qakbot’unkini yansıtan bir ISO dosyası içeren parola korumalı ZIP dosyalarının kullanılmasını ve yükün PrivateLoader olarak bilinen bir kurulum başına ödeme hizmeti aracılığıyla yayılmasını içeriyordu.

Ve hepsinden önemlisi, Emotet üç aylık kısa bir aradan sonra “sistem bilgisi” modülünü “belirli kurbanların hedeflenmesini iyileştirmek ve izleme botlarını gerçek kullanıcılardan ayırt etmek” için yeniden işlemek için yeni bir dizi saldırıya hazırlanıyor gibi görünüyor, ESET ifşa bir dizi tweette.

ESET tehdit araştırması direktörü Jean-Ian Boutin, The Hacker News’e verdiği demeçte, “Temmuz ayından bu yana Emotet’ten yeni spam dalgaları görmedik” dedi. “Neden olduğu belli değil.”

“Geçmişte biraz ara verdiler, ama asla o kadar uzun sürmedi. Belki bu yeni modül, modülleri test ettikleri ve yakın gelecekte tekrar aktif olacakları anlamına geliyor, ancak bu elbette bir spekülasyon.”