Black Basta fidye yazılımı çetesi, tespit edilmekten kaçınmak ve bir ağ boyunca yayılmak için yeni özel araçlar ve taktikler kullanarak sürekli değişen bir alana uyum sağlama yeteneği ve dayanıklılık gösterdi.

Black Basta, Nisan 2022’den beri faaliyet gösteren ve dünya çapında şirketlere yönelik 500’den fazla başarılı saldırıdan sorumlu olan bir fidye yazılımı operatörüdür.

Fidye yazılımı grubu, veri hırsızlığı ve şifrelemeyi birleştirerek çift gasp stratejisi izliyor ve milyonlarca dolarlık büyük fidye ödemeleri talep ediyor. Fidye yazılımı çetesi daha önce kurumsal ağlara ilk erişimi elde etmek için QBot botnet ile ortaklık kurmuştu.

Ancak QBot botnet’inin kolluk kuvvetleri tarafından engellenmesinin ardından Mandiant, fidye yazılımı çetesinin kurumsal ağlara sızmak için yeni ortaklıklar kurmak zorunda kaldığını bildiriyor.

Ayrıca tehdit aktörlerini UNC4393 olarak takip eden Mandiant, Black Basta saldırılarında kullanılan yeni kötü amaçlı yazılımları ve araçları tespit ederek, bunların evrimleştiğini ve dirençli olduğunu gösterdi.

Black Basta fidye yazılımı çetesi, Veolia Kuzey Amerika, Hyundai Motor Avrupa ve Keytronic gibi önemli kuruluşları tehlikeye atarak şu ana kadar oldukça aktif bir yıl geçirdi.

Tehdit grubunun gelişmişliği, Windows ayrıcalık yükseltme (2024-26169) ve VMware ESXi kimlik doğrulama atlama kusurları (CVE-2024-37085) dahil olmak üzere sıfırıncı gün güvenlik açığı istismarlarına sıklıkla erişebilmesi gerçeğinde yansıtılıyor.

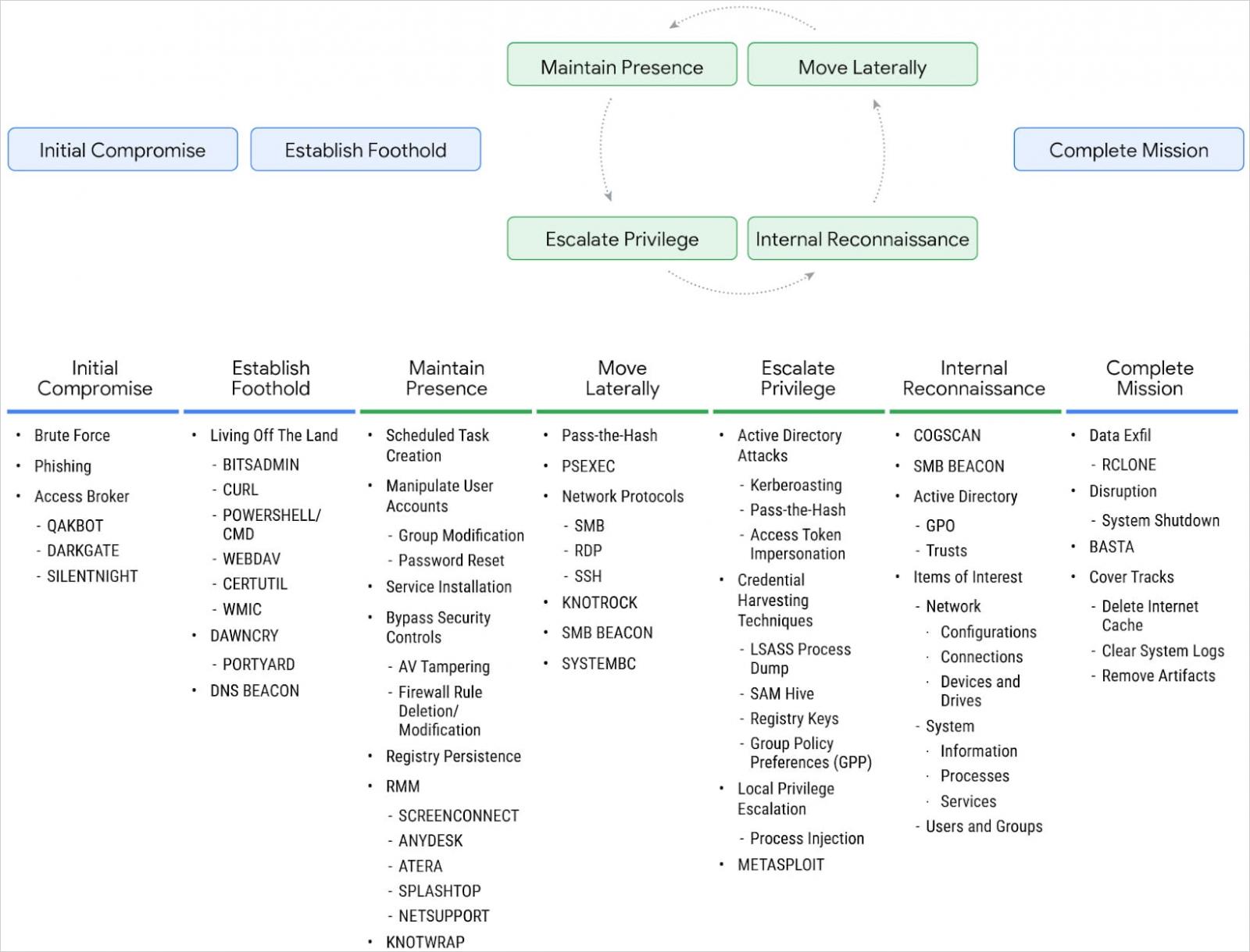

Yeni Black Basta taktikleri ve araçları

FBI ve DOJ’nin 2023’ün sonlarında QBot altyapısını devre dışı bırakmasının ardından Black Basta, özellikle şu hizmetleri sunanlar olmak üzere diğer ilk erişim dağıtım kümelerine yöneldi: Karanlık Kapı kötü amaçlı yazılım.

Daha sonra Black Basta, Sessiz gecekötü amaçlı reklamlar aracılığıyla dağıtılan çok yönlü bir arka kapı kötü amaçlı yazılımıdır ve ilk erişim için birincil yöntem olarak kimlik avından uzaklaşır.

Mandiant, Black Basta’nın kamuya açık araçları kullanmaktan kademeli olarak şirket içinde geliştirilen özel kötü amaçlı yazılımlara geçtiğini bildiriyor.

Kaynak: Mandant

2024’ün başlarında, UNC4393’ün yalnızca belleğe yönelik özel bir dropper dağıttığı gözlemlendi Şafak AğlamasıBu damlalık, çok aşamalı bir enfeksiyonu başlattı ve ardından DaveShell, hangi sonunda şu sonuca vardı Liman Yard tüneller.

Özel bir araç olan PortYard, Black Basta’nın komuta ve kontrol (C2) altyapısına bağlantılar kurar ve trafiği yönlendirir.

Black Basta’nın son operasyonlarında kullandığı diğer dikkat çekici özel araçlar şunlardır:

- CogScan:Ağda bulunan bilgisayarların listesini toplamak ve sistem bilgilerini toplamak için kullanılan bir .NET keşif aracı.

- SistemBC: TCP üzerinden özel bir ikili protokol kullanarak C2 sunucusundan proxy ile ilgili komutları alan bir tünel oluşturucu.

- KnockTrock: Ağ paylaşımlarında sembolik bağlantılar oluşturan ve BASTA fidye yazılımının yürütülebilir dosyasını çalıştırarak yeni oluşturulan sembolik bağlantıya giden yolu sağlayan .NET tabanlı bir yardımcı program.

- Bil Tuzak:C/C++ ile yazılmış, bellekte ek bir yükü çalıştırabilen, yalnızca belleğe dayalı bir dropper.

Yukarıdakilere ek olarak, Black Basta son saldırılarında “topraktan geçinen” ikili dosyalarını ve kolayca bulunabilen araçları kullanmaya devam ediyor. Bunlar arasında SilentNight’ı indirmek için Windows certutil komut satırı yardımcı programı ve verileri sızdırmak için Rclone aracı da yer alıyor.

Sonuç olarak, Black Basta küresel çapta önemli bir tehdit olmaya devam ediyor ve fidye yazılımı alanında en önemli oyunculardan biri.