Black Basta fidye yazılımı işleminin, bir düzeltmenin kullanıma sunulmasından önceki sıfır gün olarak Windows ayrıcalık yükseltme güvenlik açığından (CVE-2024-26169) yararlandığından şüpheleniliyor.

Kusur, Windows Hata Raporlama Hizmeti’ndeki yüksek önem derecesine sahip bir sorundur (CVSS v3.1: 7.8), saldırganların ayrıcalıklarını SİSTEM’e yükseltmesine olanak tanır.

Microsoft, kusuru 12 Mart 2024’te aylık Salı Yaması güncellemeleriyle düzeltti; satıcının sayfasındaki durumu ise aktif bir kötüye kullanım olmadığını gösteriyor.

Symantec tarafından hazırlanan bir rapor, CVE-2024-26169’un Black Basta çetesinin operatörleri olan Kardinal siber suç grubu (Storm-1811, UNC4394) tarafından aktif olarak kullanıldığını söylüyor ve bunun sıfır gün olarak kullanılması ihtimalinin yüksek olduğuna dikkat çekiyor .

CVE-2024-26169’dan yararlanma

Symantec, Black Basta’nın QakBot’un kaldırılmasından bu yana kullandığı DarkGate yükleyicisinin ilk enfeksiyonunu takiben CVE-2024-26169’a yönelik bir yararlanma aracının kullanıldığı bir fidye yazılımı saldırısı girişimini araştırdı.

Analistler, saldırganların Black Basta ile bağlantılı olduğuna inanıyor çünkü bu grup için ortak bir taktik olan, kötü amaçlı komutlar çalıştırmak ve tehlikeye atılmış sistemlerde kalıcılık sağlamak için tasarlanmış yazılım güncellemeleri gibi görünen toplu komut dosyaları kullandılar.

Gözlemlenen yararlanma aracı, werkernel.sys Windows dosyasının kayıt defteri anahtarlarını oluştururken boş bir güvenlik tanımlayıcısı kullanması gerçeğinden yararlandı.

Araç, bir kayıt defteri anahtarı (HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WerFault.exe) oluşturmak için bundan yararlanır ve “Hata Ayıklayıcı” değerini kendi yürütülebilir yol adına ayarlayarak, bir kabuk başlatmasına olanak tanır. SİSTEM ayrıcalıkları.

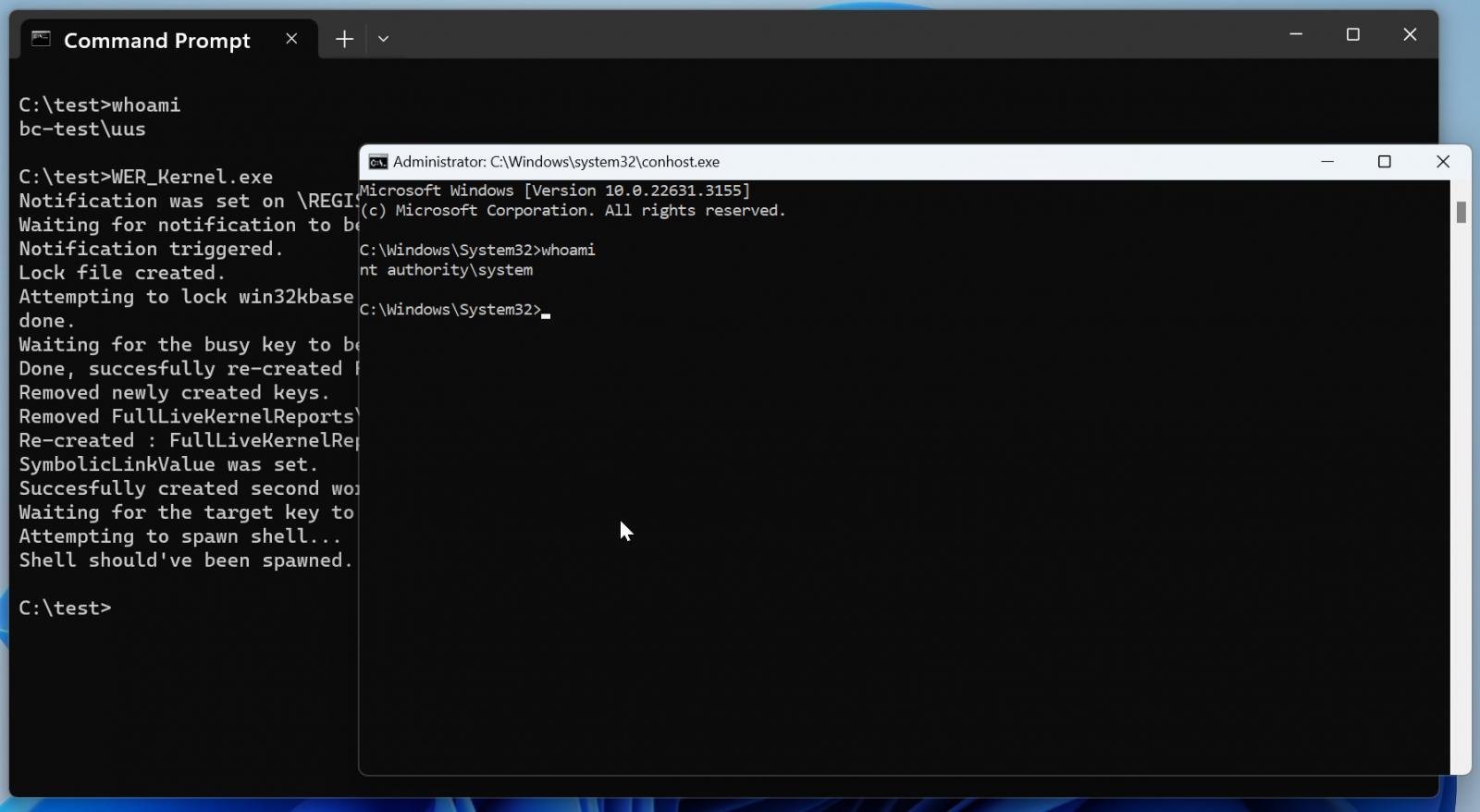

Aşağıda, BleepingComputer’ın, Microsoft’un kusuru Mart ayında düzeltmesinden önce, yalnızca Şubat ayına ait Windows güvenlik güncelleştirmelerinin yüklü olduğu bir Windows 11 cihazında istismarı test ettiğini gösteren bir gösterim yer almaktadır.

Kaynak: BleepingComputer

Symantec’in bulgularının büyüleyici bir yönü, yararlanma aracının bir çeşidinin 27 Şubat 2024 tarihli bir derleme zaman damgasına sahip olması, ikinci bir örneğin ise daha da erken bir tarihte, 18 Aralık 2023’te oluşturulmuş olmasıdır.

Bu, Microsoft’un ayrıcalık yükseltme sorununa yönelik bir düzeltme yayınlamasından 14 ila 85 gün önce Black Basta’nın çalışan bir yararlanma aracına sahip olduğu anlamına geliyor.

Symantec’in de itiraf ettiği gibi, taşınabilir yürütülebilir dosyalardaki zaman damgaları değiştirilebilir; bu da sıfır gün istismarının gerçekleşip gerçekleşmediğine ilişkin bulguyu sonuçsuz bırakıyor; saldırganların zaman damgalarını tahrif etme konusunda çok az motivasyonu var gibi görünüyor, dolayısıyla bu senaryo pek olası değil.

Artık kullanılmayan Conti siber suç örgütüyle bağlantılı olduğuna inanılan bir fidye yazılımı operasyonu olan Black Basta, daha önce Windows araçlarını kötüye kullanma konusunda uzmanlığını ve platformu derinlemesine anladığını göstermişti.

CISA ve FBI’ın Mayıs 2024 tarihli bir tavsiye belgesi, Black Basta’nın yüksek hacimli faaliyetine dikkat çekti ve bağlı kuruluşlarını, piyasaya sürüldüğü Nisan 2022’den bu yana 500 ihlalden sorumlu tuttu.

Blockchain analiz firması Elliptic, Kasım 2023’te fidye yazılımı operasyonunun 100 milyon doların üzerinde fidye ödemesi yaptığını bildirdi.

Black Basta’nın bu güvenlik açığından yararlanmasını azaltmak için en son Windows güvenlik güncelleştirmesinin uygulanması ve CISA tarafından paylaşılan yönergelerin izlenmesi önemlidir.