FBI ve CISA, Bl00dy Fidye Yazılımı çetesinin artık ağlara ilk erişim elde etmek için bir PaperCut uzaktan kod yürütme güvenlik açığından aktif olarak yararlandığı konusunda uyarmak için ortak bir danışma belgesi yayınladı.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı, tehdit aktörünün saldırılarını, kusurun kamuoyunda önemli ölçüde açığa çıktığı eğitim sektörüne odakladığını belirtiyor.

“Mayıs 2023’ün başlarında, FBI bilgilerine göre, Bl00dy Fidye Yazılımı Çetesi, CVE-2023-27350’ye karşı savunmasız olan PaperCut sunucularının internete maruz kaldığı Eğitim Tesisleri Alt Sektörü genelindeki kurban ağlarına erişim sağladı.”

“Nihayetinde, bu operasyonlardan bazıları veri hırsızlığına ve kurban sistemlerin şifrelenmesine yol açtı.”

PaperCut kusuru, CVE-2023-27350 olarak izlenir ve 100’den fazla ülkede yaklaşık 70.000 kuruluş tarafından kullanılan baskı yönetimi yazılımı PaperCut MF ve PaperCut NG’yi etkileyen kritik öneme sahip bir uzaktan kod yürütme (RCE) zayıflığıdır.

Güvenlik açığı, Mart ayında kamuoyuna açıklanmasından yaklaşık bir ay sonra, en az 18 Nisan 2023’ten beri aktif olarak kullanılıyor.

Güvenlik açığı PaperCut NG ve MF 20.1.7, 21.2.11 ve 22.0.9 sürümlerinde giderilmiş olsa da, kuruluşlar güncellemeyi yüklemekte yavaş kaldı ve saldırılara açık hale geldi.

Microsoft ayrıca bu haftanın başlarında, devlet destekli ‘Muddywater’ da dahil olmak üzere İranlı bilgisayar korsanlığı gruplarının, kullanıcı kimlik doğrulamasını atlamak ve hedeflerinde uzaktan yürütme elde etmek için CVE-2023-27350’nin istismarına katıldığını bildirdi.

Ne yazık ki, bazıları daha az tespit edilen PaperCut kusuru için kavram kanıtı (PoC) istismarlarının kullanılabilirliği, kuruluşlar için riski daha da artırıyor.

Bl00dy ve Eğitim

CISA, İnternet’e açık PaperCut sunucularının yaklaşık %68’inden Eğitim Tesisleri alt sektörünün sorumlu olduğunu söylüyor. Ancak yama uygulanmamış ve bu nedenle savunmasız uç noktaların sayısı hala bilinmiyor.

Son zamanlarda gözlemlenen Bl00dy fidye yazılımı saldırıları, kullanıcı kimlik doğrulamasını atlamak ve sunucuya yönetici olarak erişmek için CVE-2023-27350’den yararlanarak sektördeki bazı hedeflere karşı başarılı oldu.

Bu erişim daha sonra, cihaza uzaktan erişim elde etmek ve onu ağ üzerinden yatay olarak yaymak için bir fırlatma rampası olarak kullanmak için aynı yüksek ayrıcalıklara sahip yeni ‘cmd.exe’ ve ‘powershell.exe’ işlemlerini oluşturmak için kullanıldı.

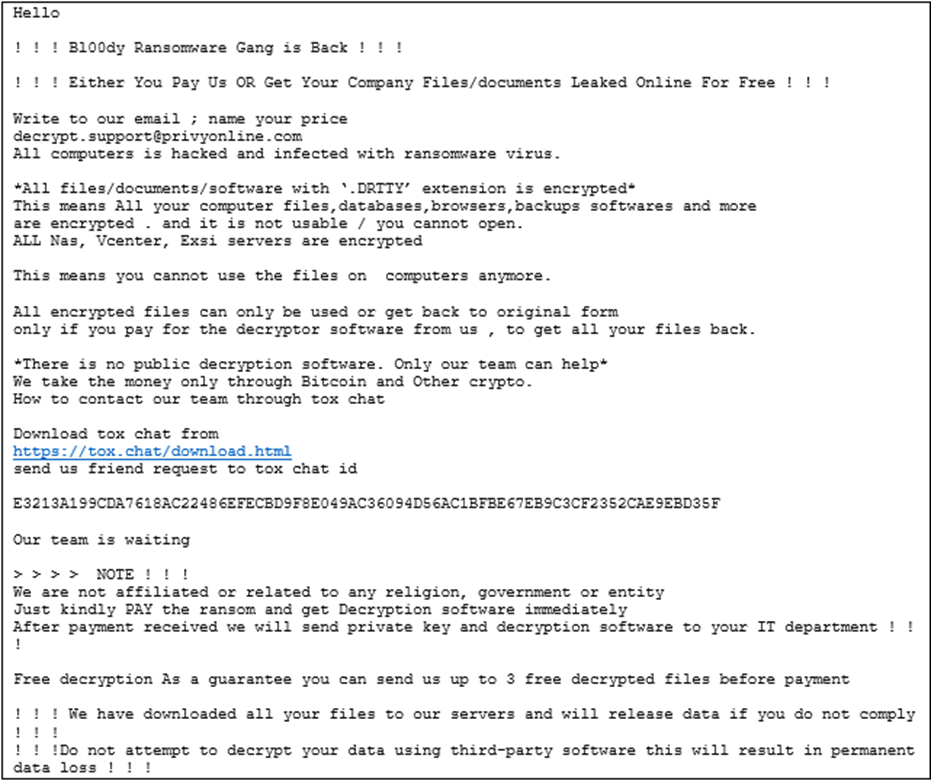

Bu süre zarfında, fidye yazılımı aktörleri verileri çalar ve hedef sistemleri şifreler, çalışan bir şifre çözücü karşılığında ödeme talep eden notlar ve çalınan verileri yayınlamama veya satmama sözü bırakır.

Bl00dy fidye yazılımı operasyonu Mayıs 2022’de başlatıldı ve kendi yazılımlarını geliştirmek yerine sızdırılan LockBit kaynak koduna dayalı bir şifreleyici kullanıyor.

Ayrıca sızdırılan kaynak koduna dayalı şifreleyiciler kullandıkları görüldü. toz [VirusTotal] ve Conti [VirusTotal].

CISA’nın bülteni, kuruluşların bu saldırıları durdurmasına yardımcı olmak için izlenmesi gereken hedeflenen sunucularda kalan istismar belirtileri, ağ trafiği imzaları ve alt süreçler hakkında tüm ayrıntıları sağlar.

Ancak önerilen eylem, tehdit aktörleri tarafından istismar edilen tüm güvenlik açıklarını gideren PaperCut MF ve NG sunucularındaki mevcut güvenlik güncellemelerini uygulamaktır.