PaperCut NG ve PaperCut MF’nin CVE-2023-27350 olarak tanımlanan bazı sürümlerindeki güvenlik açığından aktif olarak yararlanma konusunda FBI ve CISA’dan ortak bir Siber Güvenlik Danışma Belgesi (CSA) yayınlandı.

Bu, kimliği doğrulanmamış bir aktörün kötü amaçlı kodu uzaktan yürütmesini mümkün kılar. Mart 2023’te PaperCut bir düzeltmeyi kullanıma sundu.

Bl00dy Fidye Yazılımı Çetesi, Eğitim sektörüne saldırmak için zayıf PaperCut sunucularını kullanmaya çalıştı.

Güvenlik danışma belgesinde, “Mayıs 2023’ün başlarında, FBI bilgilerine göre, Bl00dy Fidye Yazılımı Çetesi, CVE-2023-27350’ye karşı savunmasız olan PaperCut sunucularının internete maruz kaldığı Eğitim Tesisleri Alt Sektöründeki kurban ağlarına erişim sağladı” diyor.

“Nihayetinde, bu operasyonlardan bazıları veri hırsızlığına ve kurban sistemlerin şifrelenmesine yol açtı.”

Güvenlik açığı, Mart ayında kamuoyuna açıklandıktan yaklaşık bir ay sonra, en az 18 Nisan 2023’ten beri aktif olarak kullanılıyor.

PaperCut NG ve MF 20.1.7, 21.2.11 ve 22.0.9 sürümlerinde sorun giderilmiş olsa da, kuruluşlar yükseltmeyi uygulamakta tereddüt ederek kendilerini saldırılara açık hale getirdi.

Raporlar, bu kritik öneme sahip uzaktan kod yürütme (RCE) güvenlik açığının, 100’den fazla ülkede yaklaşık 70.000 kuruluş tarafından kullanılan yazıcı yönetim yazılımı PaperCut MF ve PaperCut NG’yi etkilediğinden bahsediyor.

“CVE-2023-27350’ye karşı savunmasız olan PaperCut sunucuları, SetupCompleted Java sınıfında uygunsuz erişim kontrolleri uygulayarak, kötü niyetli aktörlerin kullanıcı kimlik doğrulamasını atlamasına ve sunucuya yönetici olarak erişmesine olanak tanır. Oyuncular, sunucuya eriştikten sonra uzaktan kod yürütme (RCE) için mevcut PaperCut yazılımı özelliklerinden yararlanabilir”, CISA raporları.

Bl00dy Ransomware Çetesinin Eğitim Sektörüne Saldırısı

CISA’ya göre internet üzerinden erişilebilen PaperCut sunucularının yaklaşık %68’i Eğitim Tesisleri alt sektöründedir. Ancak kaç tane savunmasız uç noktanın yamalanmadığı hala belli değil.

Kullanıcı kimlik doğrulamasını atlatmak ve sisteme yönetici erişimi sağlamak için CVE-2023-27350’yi kullanan Bl00dy fidye yazılımı saldırıları, sektördeki birçok hedefe karşı başarılı oldu.

Bu erişim daha sonra, cihaza uzaktan erişim elde etmek ve onu ağ üzerinden yatay olarak genişletmek için bir fırlatma rampası olarak kullanmak için aynı yüksek ayrıcalıklara sahip ek ‘cmd.exe’ ve ‘powershell.exe’ işlemleri oluşturmak için kullanıldı.

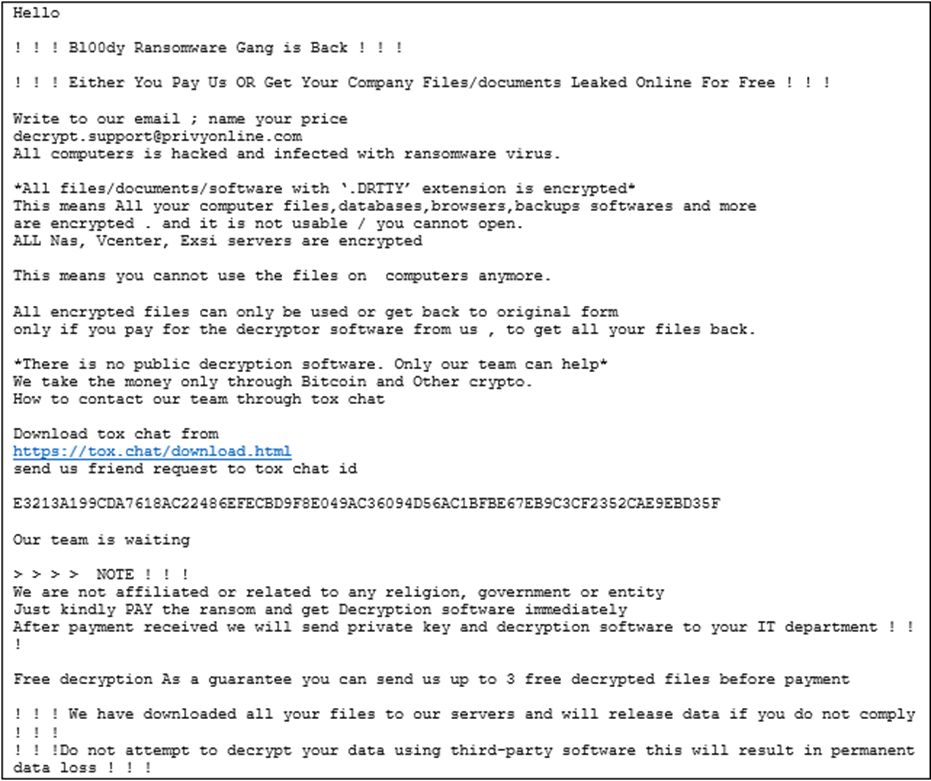

Fidye yazılımı failleri bu süre zarfında verileri alır ve hedef sistemleri şifreler, ardından çalışan bir şifre çözücü ve çalınan içeriği paylaşmama veya satmama taahhüdü karşılığında ödeme talep eden notlar bırakır.

Raporda, “Bl00dy Fidye Yazılımı Çetesi, kurban sistemlerde şifrelenmiş dosyaların şifresinin çözülmesi karşılığında ödeme talep eden fidye notları bıraktı” diyor.

FBI araştırmasına göre meşru uzaktan yönetim ve bakım (RMM) yazılımı, PaperCut’un yazdırma komut dizisi arabirimi aracılığıyla gönderilen komutlar kullanılarak indirildi ve kurban sistemlerde çalıştırıldı.

Bl00dy Gang fidye yazılımı aktörleri, kurban ağlarındaki Tor ve/veya diğer proxy’ler aracılığıyla diğer ağlarla iletişim kurarak kötü amaçlı ağ trafiğini gizleyebilir.

FBI ayrıca DiceLoader, TrueBot ve Cobalt Strike Beacons dahil olmak üzere komuta ve kontrol (C2) kötü amaçlı yazılımlarının indirildiğine ve kullanıldığına dair kanıtlar buldu. Ancak bu araçların saldırıda ne zaman kullanıldığı bilinmiyor.

Bu nedenle, FBI ve CISA, kullanıcıları ve yöneticileri derhal düzeltmeleri uygulamaya ve bu mümkün değilse geçici çözümlere başvurmaya teşvik ediyor.

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin