Biyoteknoloji sektörü hakkında yeni bir güvenlik duruş raporu, saldırganların sadece temel keşifle hassas sağlık verilerine ne kadar hızlı ulaşabileceğini gösteriyor. Sekurno’ya göre araştırmacılar, açıkta kalan genomik kayıtları, korunmasız API’leri ve yanlış yapılandırılmış sistemleri ortaya çıkarmak için şirket başına iki saatten azına ihtiyaç duyuyorlardı.

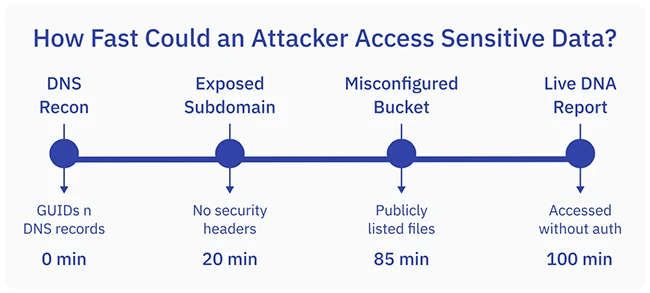

Saldırganların pasif keşiften 2 saatin altında hassas genomik verilere erişmeye nasıl dönebileceğini gösteren gerçek dünya zaman çizelgesi.

Hassas verileri ortaya çıkaran API’ler

API’ler, belirlenen sorunların% 34’ünü oluşturan en yaygın zayıflıktı. Bazı durumlarda, uç noktalar, kimlik doğrulaması gerekmeden hasta kimlikleri, genetik raporlar ve ortak verileri gibi kişisel bilgileri ortaya çıkardı. Bazı platformlar ayrıca, tüm API yüzeyini başarıyla haritalayan, kamuya açık olarak erişilebilir olan Swagger ve GraphQL Intropection dahil olmak üzere geliştirici belgelerini de bıraktı. Bu koşullar, yetkisiz taleplerin güvenli görünen uç noktalara karşı başarılı olmasına izin verdi.

Dahili sistem detayları sızıyor

Şirketlerin yarısından fazlası, ayrıntılı hata mesajları, maruz kalan yapılandırma dosyaları veya sindirilmemiş JavaScript aracılığıyla dahili detayları açıkladı. Bu açıklamalar arasında kullanıcı adları, kullanıcı kimlikleri, dosya yolları ve arka uç çerçeve bilgilerini içermektedir.

Bazı durumlarda, API anahtarları veya özel jetonlar gibi sert kodlanmış sırlar ön uç kodunda görülebilir. Verimli hatalar ayrıca yığın izleri ve sunucu iç kısımlarını ortaya çıkardı. Bu sızıntılar birlikte, sistemleri haritalamak ve sömürülebilir zayıflıkları tanımlamak için gereken çabayı azalttı.

Kurumsal kimlik bilgileri kolayca bulundu

Şirketlerin yaklaşık% 36’sı kamu kaynakları aracılığıyla keşfedilebilir. Birçoğu, şirket alanlarına bağlı e-posta-password çiftleriydi, bazı firmalar 15 veya daha fazla açık kombinasyona sahipti. Bu sızıntılar, yaygın kimlik bilgisi yeniden kullanımına işaret eden önceki üçüncü taraf ihlallerinden ve stealer günlüklerinden kaynaklandı. Geçerliliklerini test etmeden bile, bu kimlik bilgilerinin varlığı, saldırganların kimlik bilgisi doldurma veya hesap devralmalarını ne kadar kolay girişiminde bulunabileceğini gösterdi.

Savunmasız, modası geçmiş yazılım

Bazı şirketler bilinen güvenlik açıklarına sahip modası geçmiş yazılımlar yürütüyordu. Bu, uzaktan kod yürütülmesini veya bilgi açıklamasını sağlayabilecek birden fazla CVE’den etkilenen Apache HTTP sunucusunun ve PHP’nin sınırsız sürümlerini içeriyordu. Bazı platformlar ayrıca savunmasız üçüncü taraf kütüphaneleri de kullandı.

Bu modası geçmiş sistemlerin kalıcılığı genellikle varlık envanterindeki boşluklara ve yapılandırılmış güvenlik açığı yönetiminin yokluğuna işaret ederek, internete bakan hizmetleri otomatik tarama ve sömürüye maruz bıraktı.

Kamu erişilebilir geliştirme ortamları

Birçok şirketin halka maruz kalan evreleme veya geliştirme ortamları vardı. Bunlar genellikle üretim mantığını veya kimlik bilgilerini yeniden kullandı ve uygun erişim kontrollerinden yoksundu. Örnekler açık Kubernetes panoları, varsayılan Apache sayfaları ve herkese açık veritabanlarını içerir. Bazı durumlarda, tek önlemler statik kimlik bilgileri veya temel form girişleri idi. Bu ortamlar, saldırganların bazen üretim sistemleriyle aynı erişim seviyesine sahip bulabileceği ve kullanabileceği giriş noktaları olarak hizmet etti.

Risk manzarası

Genomik veri ve sağlık kayıtlarını ele alan şirketler için, bu boşluklar hem operasyonel hem de itibar riski temsil etmektedir. Rapor, HIPAA veya GDPR ihlallerinin olasılıklar olduğu konusunda uyarıyor. İhlaller, yatırımcının kişiselleştirilmiş tıbbın benimsenmesinin temeli olduğu bir sektöre olan güvenini de sarabilir.

Rapor, MFA veya rıza temerrütleri gibi gözden kaçan kontrollerin bir ihlalin etkisini güçlendirdiği bir durum olarak 23andMe olaya işaret ediyor. Araştırmacılar sömürü denemese de, sunulan zaman çizelgesi bir saldırganın pasif keşiften canlı DNA raporlarına iki saatten daha kısa bir sürede nasıl geçebileceğini gösteriyor.

“Şirket başına iki saatten fazla harcama yapmadık ve yine de DNA verileri, çoklu yanlış yapılandırmalar, zayıf (hatta yok) kimlik doğrulaması, maruz kalan müşteri veritabanları ve daha fazlasını ortaya çıkarmadık. Bu endüstrinin evrimi için son derece endişe duyuyoruz ve bulgularımız, bu güvenin kolayca zayıf olabileceğini gösteriyor” dedi.