Microsoft’un kendi güvenlik araştırmacıları, Windows kurtarma ortamında (WinRE) bir dizi güvenlik açığı ortaya çıkardı; bunlardan biri, doğrudan fiziksel cihaza sahip saldırganların Bitlocker şifrelemesini tamamen bypass’a bırakmasına izin verebilecekti.

Microsoft’un güvenlik testi ve Microsoft (Storm) ekibinde saldırgan araştırmalar tarafından yapılan araştırma, Bitlocker ve Winre arasındaki güven ilişkisini kullanan dört farklı saldırı vektörünü ortaya çıkardı.

Fırtına araştırmacıları Netanel Ben Simon ve Alon Leviev, işlerini Bitunlocker’ı seçtiler.

Bitlocker, depolama hacimlerinin güçlü şifrelemesini kullanarak cihaz kaybı, hırsızlık veya nöbet durumunda disk hakkındaki verileri korumayı amaçlamaktadır.

Şifreleme başarısız olduğunda veya bozulduğunda kurtarma işlemleri için winre’ye dayanır.

Bu işlevselliği etkinleştirmek için Microsoft, bir makineyi fiziksel olarak yeniden başlatabilecek ve kurtarma modunda önyükleyebilen herkes tarafından erişilebilen yeni saldırı yüzeyleri oluşturan mimari değişiklikler uyguladı.

Temel sorun, Winre’nin “Otomatik Birleşik Kilit” durumundan kaynaklandı, burada kurtarma ortamının meşru kurtarma işlemleri sırasında şifrelenmiş hacimlere tam erişim sağladığı.

Araştırmacılar ayrıntılı teknik analizlerinde “Bu ayrıştırma, Bitlocker’ın tanıtımından önce keşfetmek için değerli olmayan çok ilginç bir saldırı yüzeyi sunuyor.”

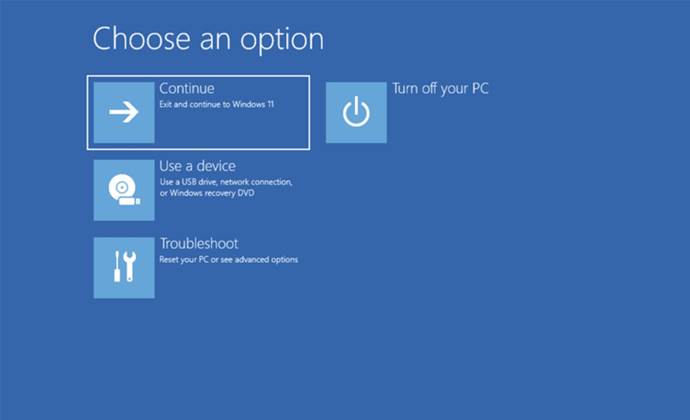

Bir Bitlocker saldırganı, oturum açma ekranından “Yeniden Başlat” ı seçerken Shift tuşunu tutarak doğrudan Winre’ye önyükleme yapabilir.

İlk keşfedilen kusur, CVE-2025-48804 endeksi atandı.

Önyükleme sırasında WinRE’nin sistem dağıtım görüntüsünü (SDI) dosyalarını nasıl işlediğini kullanır.

Araştırmacılar, bütünlük doğrulamasını atlamak için ofset işaretçilerini manipüle ederken, meşru boot.sdi dosyalarına kötü niyetli pencereler görüntüleri ekleyebileceklerini buldular.

Saldırı işe yaradı çünkü sistem orijinal WIM dosyasının karmasını gerçekte yürütülenden ziyade diskte doğruladı.

Bu, saldırganların şifrelenmiş hacimlere tam erişimi devralan güvenilmez kurtarma ortamlarını önyüklemesine izin verdi.

Reaktif.xml ayrıştırma işleminde iki ayrı güvenlik açığı, Bitlocker otomatik açılış ayrıcalıklarıyla komut satırı erişimi elde etmek için alternatif bağımsız saldırı yolları sağladı.

CVE-2025-48800, Winre içinden şifreli hacimlere karşı antivirüs taramaları çalıştırmak için tasarlanmış “Çevrimdışı Tarama” planlı çalışma özelliğini kullandı.

Fırtına araştırmacıları, Microsoft tarafından imzalanan meşru bir zaman yolculuğu adım adım hata ayıklama yardımcı programı olan TTTraCer.exe’nin, yeniden kilitli işlevselliği tetiklemeden rasgele komutları proxy-icat etmek için istismar edilebileceğini keşfetti.

Araştırmacılar, CMD.EXE komut istemi, tttracer.exe aracılığıyla başlatıldığında, Winre’nin şifreli hacimlere erişme özel iznini devralıyor ve saldırganların sözde korunan Bitlocker verilerine göz atmasına ve kopyalanmasına izin veriyor.

İkinci bir Reaktif.xml güvenlik açığı, CVE-2025-48003, Windows yükseltmelerinden sonra sistemin güvenilir uygulama kayıt defterinde kalan setupplatform.exe uygulamasını hedefledi.

Bu uygulama, şifreli hacimleri yeniden kilitlemeden bir komut istemini başlatan bir Shift+F10 hotkey dizisini kaydeder.

Saldırganlar, yapılandırma dosyalarını kurtarma hacminde manipüle ederek, bu hotey kombinasyonunu tetiklemek için sonsuz bir zaman penceresi oluşturabilir.

TAMAMLANDIĞINI TAMAMEN HACİM HABERLEŞİM

“Gerekli tüm parçalar” ile fırtına araştırmacıları tam bir Bitlocker bypass istismar zinciri oluşturdu.

En şiddetli güvenlik açığını yaratan CVE-2025-48818, Boot Confiration Veri (BCD) mağazalarının manipülasyonu yoluyla bitLocker korumalı hacimlerin tam şifresini sağlayabildiler.

Bu, en yıkıcı saldırı sonucu için birden fazla tekniği birleştiren tam istismar zincirini temsil eder.

Araştırmacılar, Windows’un disk hacimlerini nasıl numaralandırdığı ve kötü niyetli BCD depolarını meşru olanlardan önce işlenecek kurtarma bölümlerine yerleştirmelerine olanak tanıyan tutarsızlıkları kullandılar.

Bu “Hedef İşletim Sistemi Kişim Kişisi İlkel”, Saldırgan kontrollü hacimleri güvenilir şifreli sistemler olarak tedavi etmek için kandırdı.

Ekip bunu, meşru sistem kurtarma işlemleri için tasarlanmış bir “DeRryptVolume” yönergesini içeren Push Düğmesi Sıfırlama İşlevselliği ile zincirledi.

Araştırmacılar, “PBR sürecini tamamladıktan sonra, Bitlocker PBR tarafından devre dışı bırakıldığı için Bitlocker sırları serbestçe erişilebilir hale geliyor.”

Yukarıdakiler gibi güvenlik açıklarına karşı hafifletmek için Microsoft, ön-ön doğrulama için kişisel kimlik numarası (PIN) kimlik doğrulaması ile güvenilir Platform Modülü (TPM) donanım yongasının etkinleştirilmesini önerir.

Bunu yapmak, saldırganları TPM donanımına odaklanarak yazılım tabanlı saldırıları ortadan kaldırarak saldırı yüzeylerini azaltır.

Şirket ayrıca, bilinen güvenlik açıklarını yeniden tanıtabilecek Bitlocker düşürme saldırılarını önlemek için revize azaltma uygulanmasını önermektedir.

Dört güvenlik açığı da Microsoft’un Temmuz 2025 yamasında Çarşamba günü yamalandı ve Las Vegas’taki Black Hat USA 2025 ve DEF Con 33 güvenlik konferanslarında düzenlenen kusurların fırtına sunumları.