Güvenlik araştırmacıları, donanımı fiziksel olarak değiştirmeden Windows cihazlarında Microsoft Bitlocker şifrelemesini sadece beş dakika içinde atlamak için invaziv olmayan bir yöntem gösterdiler.

Bitpixie güvenlik açığı (CVE-2023-21563), Bitlocker şifreleme anahtarlarını çıkarmaya kısa fiziksel erişimi olan saldırganlara, önyükleme öncesi kimlik doğrulamasından yoksun kurumsal ve tüketici cihazlarında hassas verileri tehlikeye atar.

Başlangıçta 2022’de keşfedilen ve güvenlik araştırmacısı Thomas Lambertz tarafından Kaos İletişim Kongresi’nde (38C3) vurgulanan Bitpixie güvenlik açığı, Windows Bitlocker şifrelemesinde kritik bir kusurdan yararlanmaktadır.

.png

)

Lehimleme becerileri ve uzmanlaşmış bilgi gerektiren geleneksel donanım tabanlı TPM koklama saldırılarının aksine, Bitpixie, fiziksel iz bırakmayan yalnızca yazılım sömürüsünü sağlar.

Compass Security’den araştırmacı Marc Tanner, “İstismar edilen bitpixie güvenlik açığının sömürülmesi invaziv değildir, kalıcı cihaz modifikasyonu ve eksiksiz disk görüntüsü gerektirmez, böylece hızlı (~ 5 dakika) bir uzlaşmaya izin verir” diye açıklıyor Compass Security.

Bu güvenlik açığı, birçok Windows cihazında varsayılan yapılandırma olan önyükleme öncesi kimlik doğrulaması olmadan Bitlocker kullanan sistemleri özellikle hedefler.

Linux tabanlı ve Windows PE istismarları

Güvenlik araştırmacıları, her biri farklı gereksinimlere ve yeteneklere sahip iki farklı sömürü yöntemi geliştirmiştir.

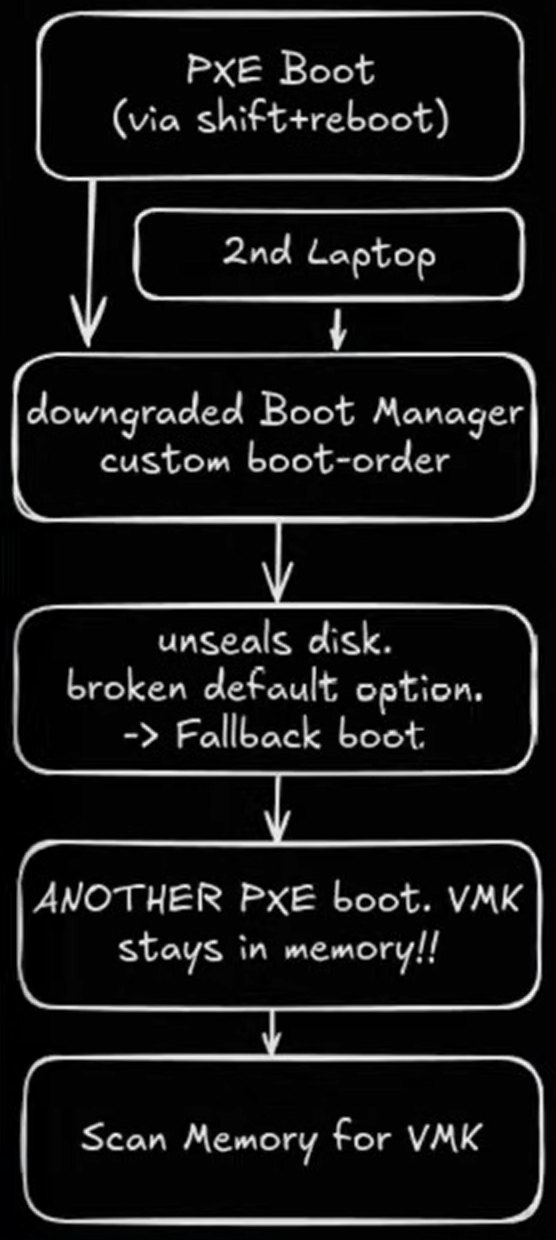

Linux tabanlı saldırı, Windows kurtarma ortamına girerek ve savunmasız bir Windows önyükleme yöneticisi yüklemek için Ağ Önyükleme (PXE) kullanarak başlayan çok aşamalı bir işlemi takip eder.

Bu indirgenmiş bootloader daha sonra sistem belleğinden Bitlocker Volume Ana Anahtarını (VMK) çıkarmak için manipüle edilebilir ve tüm sürücüyü etkili bir şekilde şifre çözer.

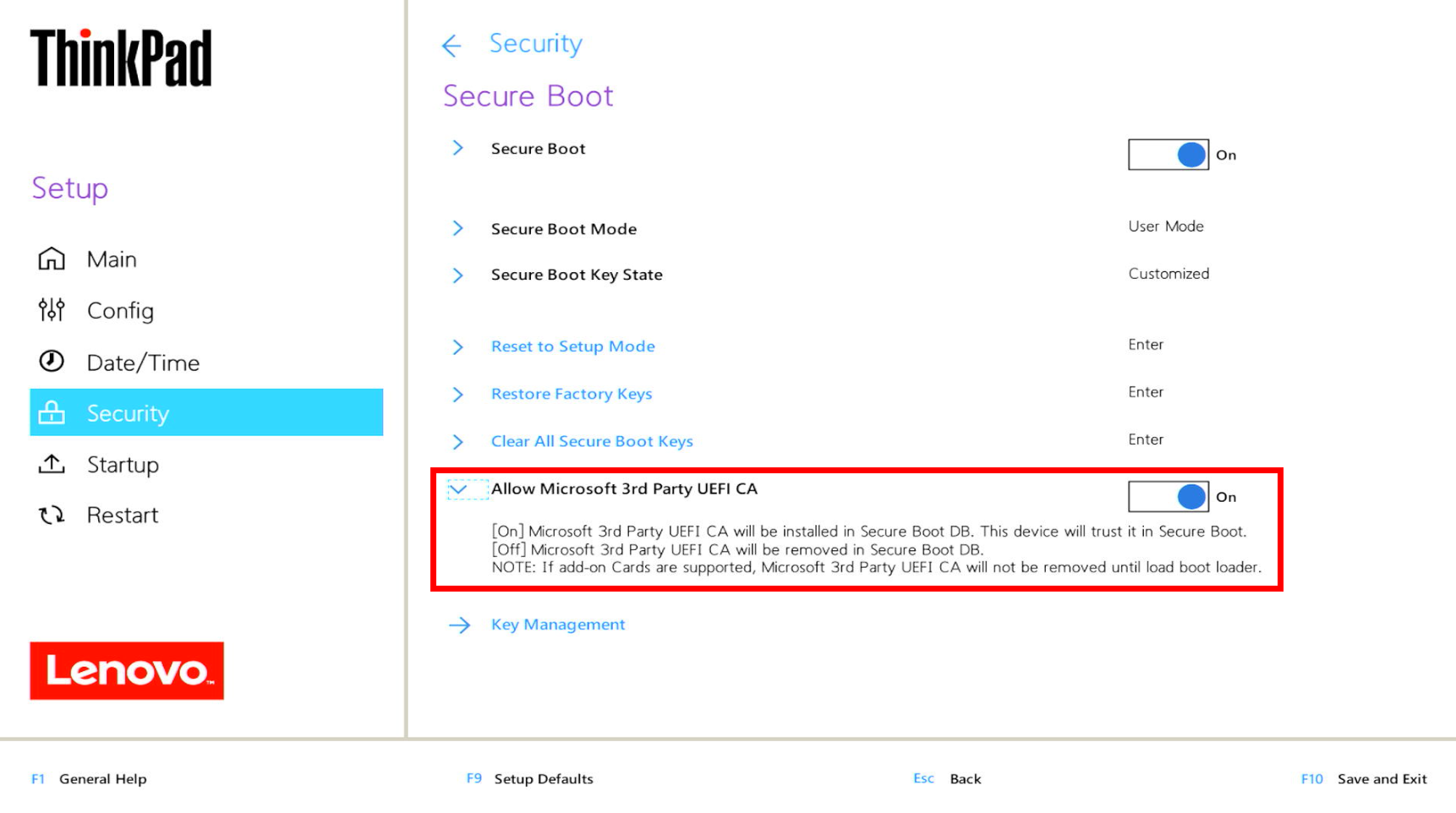

Lenovo güvenli çekirdekli PC’ler gibi üçüncü taraf imzalı bileşenleri engelleyen sistemler için araştırmacılar, yalnızca Microsoft imzalı bileşenlere dayanan Windows PE tabanlı bir saldırı oluşturdular.

Bu alternatif yöntem, güvenlik araştırmacılarına göre “yalnızca Microsoft tarafından imzalanan temel bileşenleri kullanıyor” ve “bu nedenle Microsoft Windows Production PCA 2011 sertifikasına güvendikleri sürece etkilenen tüm cihazlar için geçerli olmalıdır”.

Her iki yöntem de yalnızca geçici fiziksel erişim, bir ağ bağlantısı ve özel donanım gerektirmez.

Bitlocker baypas saldırılarına karşı koruma

Bitlocker’ın varsayılan konfigürasyonundaki temel kusur, ek kimlik doğrulama faktörleri olmadan sadece TPM korumasına olan güveninden kaynaklanmaktadır.

Güvenlik araştırmacıları, “Güvenlik açığı, UEFI sertifika depolamasındaki sınırlamalar nedeniyle devam ediyor, 2026’dan önce yeni güvenli önyükleme sertifikaları beklenmiyor” dedi.

Microsoft sorunu yamaya çalıştı, ancak mimari kısıtlamalar ve geriye dönük uyumluluk gereksinimleri nedeniyle güvenlik açığı, bootloader düşürücü teknikleri yoluyla sömürülebilir.

Kuruluşlar, önyükleme öncesi kimlik doğrulamasını uygulayarak, kullanıcıları sistem önyükleme yapmadan önce bir PIN girmeye veya bir USB anahtarı kullanmaya zorlayarak riski azaltabilir.

Microsoft Güvenlik Güncellemesi KB5025885 ayrıca ek güvenli önyükleme sertifikaları getirerek ve daha yaşlı olanları iptal ederek pozlamayı azaltmaya yardımcı olur.

Önerilen diğer korumalar arasında BIOS/UEFI ayarları aracılığıyla ağ önyüklemesinin devre dışı bırakılması ve özel Bitlocker pimlerinin uygulanması yer alır.

“Bitpixie güvenlik açığı-ve daha genel olarak hem donanım hem de yazılım tabanlı saldırılar-önyükleme öncesi kimlik doğrulamasını zorlayarak hafifletilebilir”, güvenlik araştırma ekibini bu ek katman olmadan varsayılan Bitlocker konfigürasyonunun savunmasız kaldığını vurgulayarak sonuçlandırıyor.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!