İşte, adanmış kimlik avı kitlerinden, özelleştirilmiş oturum açma sayfalarını anında otomatik olarak oluşturmaya yönlendiren şekil değiştiren saldırıların bulanık sularına kısa bir dalış

09 Mayıs 2025

•

–

4 dk. Okumak

Kimlik avı siber güvenlik manzarasında özellikle inatçı bir tehdit olmaya devam ediyor. Kısmen etrafında yapışır, çünkü kötü adamlar her zaman aynı ödülün peşinde olsa da – insanların giriş kimlik bilgileri ve diğer hassas bilgiler – taktiklerini geliştirmeyi ve uyarlamayı asla bırakmazlar.

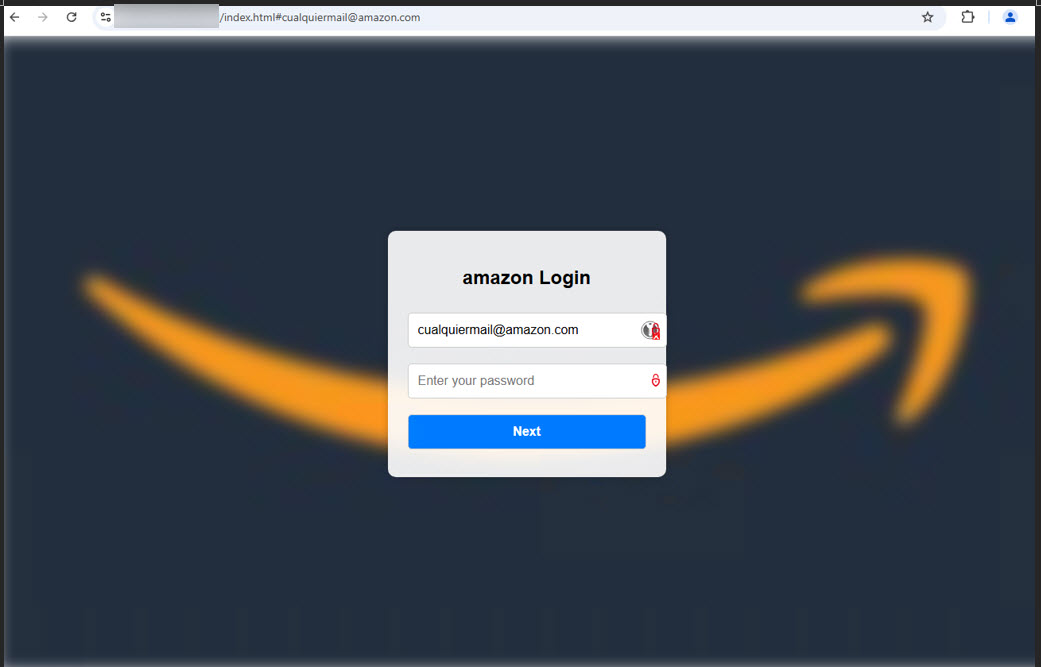

Son yıllarda çekiş kazanan bir teknik, dinamik olarak üretilen kimlik avı sayfalarının kullanılmasıdır. Saldırganlar, özel kimlik avı (PHAAS) araç setlerini kullanarak, otantik görünümlü kimlik avı sayfalarını hedefledikleri kişiler için özelleştirirken, otantik görünümlü kimlik avı sayfalarını döndürebilirler.

Bir hedef web sitesini zahmetli bir şekilde klonlamak yerine, daha az teknoloji meraklısı saldırganlar bile onlar için ağır kaldırma yapmak için araç setlerini ve gerçek zamanlı ve kitlesel bir ölçekte alabilirler. Logokit adı verilen böyle bir araç setinin iyi bilinen bir örneği, 2021’de ilk başlıklar yaptı ve görünüşe göre o zamandan beri hiçbir yere gitmedi.

Farklı bir balık su ısıtıcısı

Peki, bu hileler gerçekten nasıl oynuyor?

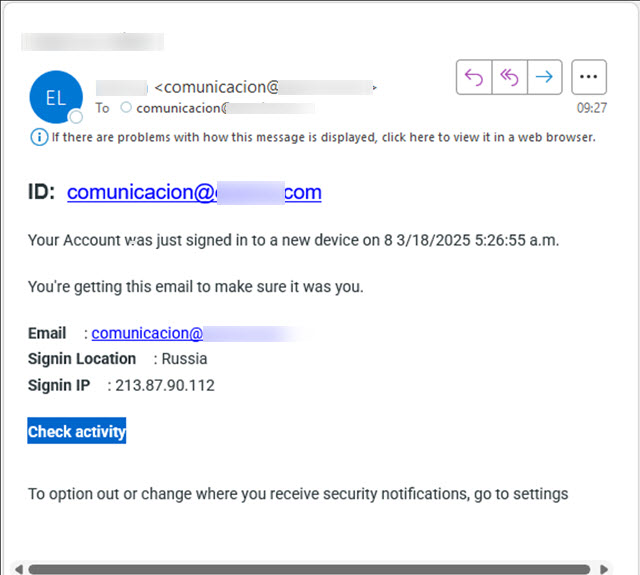

Bir şekilde tahmin edilebileceği gibi, cazibe genellikle bir aciliyet veya merak duygusu yaratmayı amaçlayan bir e -posta ile başlar – iki kez düşünmeden hızlı bir şekilde tıklamanızı sağlamak için tasarlanmış bir şey.

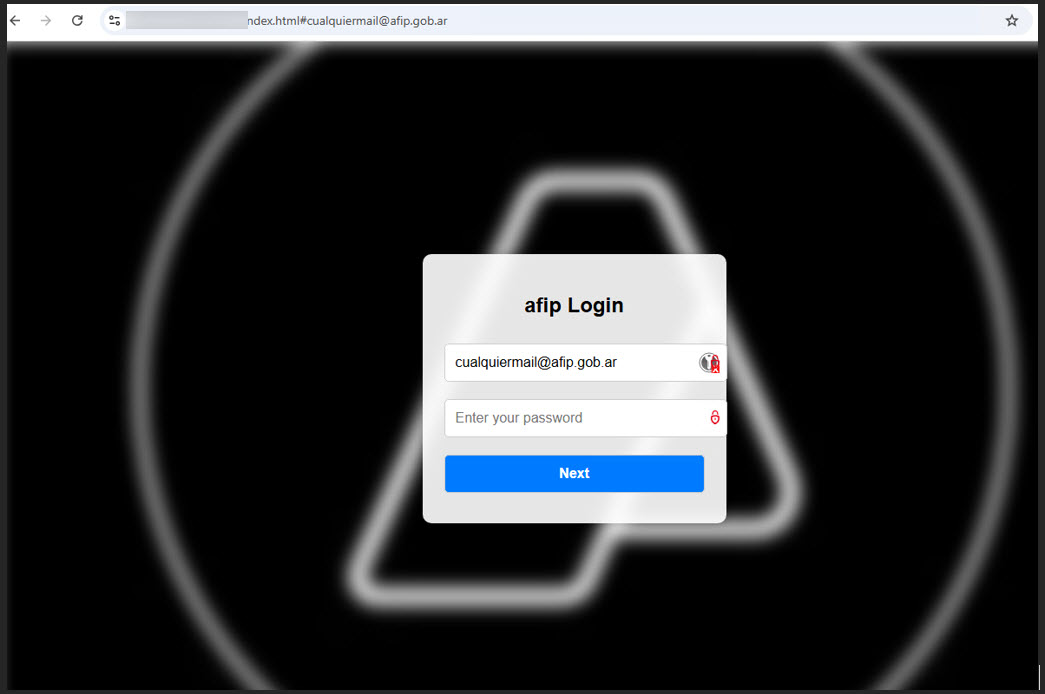

Bağlantıyı tıklamak sizi, Clearbit gibi meşru bir üçüncü taraf pazarlama hizmetinin API’sını (uygulama programlama arayüzü) kötüye kullanırken, taklit edilen şirketin logosunu otomatik olarak alabilen bir web sitesine götürür.

Başka bir deyişle, logoyu ve şirketin taklit edildiği diğer marka unsurlarını almak için iş veri toplayıcıları ve basit favicon arama hizmetleri gibi kimlik bilgisi hasat sayfası sorgular, hatta bazen Ploy’un özgünlük havasını daha da artıran ince görsel ipuçları veya bağlamsal detaylar ekler.

Aldatmaya ek olarak, saldırganlar adınızı veya e-posta adresinizi önceden doldurabilir ve daha önce siteyi ziyaret etmiş gibi görünmesini sağlar.

Oturum açma ayrıntıları, AJAX sonrası isteği ile saldırganlara gerçek zamanlı olarak gönderilir. Sayfa sonunda sizi baştan beri ziyaret etmeyi amaçladığınız gerçek meşru web sitesine yönlendirir ve çok geç olana kadar size daha akıllıca bırakmaz.

Denizde Bol Phish

Muhtemelen şimdiye kadar açıktır, ancak teknik birkaç nedenden dolayı saldırganlar için bir nimettir:

- Gerçek zamanlı özelleştirme: Saldırganlar, sayfanın görünümünü herhangi bir hedef için anında uyarlayabilir, logoları ve diğer marka öğelerini kamu hizmetlerinden anında anlar.

- Gelişmiş kaçırma: Meşru görsel unsurlarla maskeleme saldırıları, birçok insan ve bazı spam filtreleri tarafından algılamadan kaçınmaya yardımcı olur.

- Ölçeklenebilir ve Çevik Dağıtım: Saldırı Altyapısı genellikle hafiftir ve Firebase, Oracle Cloud, GitHub gibi bulut platformlarında kolayca konuşlandırılır. Bu, bu kampanyaların ölçeklendirilmesini kolaylaştırır ve savunucuların hızlı bir şekilde tanımlanması ve ortadan kaldırılması zordur.

- Giriş Engelleri Azaltılmış: Logokit gibi araç setleri yeraltı forumlarında kolayca bulunabilir ve daha az teknoloji meraklısı kişilere saldırı başlatmak için gereken araçları sağlar.

Kancadan uzak durma

Gelişen kimlik avı taktiklerine karşı savunmak, devam eden kişisel farkındalık ve sağlam teknik kontrollerin bir kombinasyonunu gerektirir. Ancak, birkaç denenmiş ve gerçek kural sizi güvende tutmak için uzun bir yol kat edecektir.

Bir e -posta, metin veya arayın, bir bağlantıyı tıklamanızı, bir dosyayı indirmenizi veya bilgi vermenizi, duraklatmanızı ve bağımsız olarak doğrulamanızı istiyorsa. Şüpheli mesajlarda doğrudan bağlantıları tıklamayın. Bunun yerine, meşru web sitesine gidin veya güvenilir, bilinen bir telefon numarası veya e -posta adresi aracılığıyla kuruluşla iletişime geçin.

En önemlisi, tüm çevrimiçi hesaplarınızda, özellikle değerli hesaplarınızda güçlü ve benzersiz bir şifre veya parola kullanın. Mevcut olan her yerde iki faktörlü kimlik doğrulama (2FA) ile bunu tamamlamak aynı zamanda pazarlık edilemez bir savunma hattıdır. 2FA, şifrenizi çalmayı veya veri sızıntılarından kaynaklamayı başarsalar bile saldırganların hesaplarınıza erişmesini önleyebilecek kritik bir ikinci güvenlik katmanı ekler. İdeal olarak, genellikle SMS kodlarından daha güvenli olan App tabanlı veya donanım jetonu 2FA seçeneklerini arayın ve kullanın.

Ayrıca, tüm cihazlarınızda gelişmiş anti-pholess korumaları ile sağlam, çok katmanlı güvenlik çözümleri kullanın.

Sonuçta

Hedef – insanların hassas bilgilerini çalmak – genellikle aynı olsa da, siber suçlular tarafından kullanılan taktikler statik olmaktan başka bir şey değildir. Yukarıda gösterilen şekil değiştiren yaklaşım, siber suçluların hain uçlar için meşru teknolojileri bile yeniden kullanma yeteneğini örneklendirir.

AI-yardımlı dolandırıcılıkların ve diğer tehditlerin yükselişi suları daha da karıştırıyor. Suçluların elinde AI araçları ile kimlik avı e-postaları şablonun ötesine geçebilir ve hiper kişiselleşebilir. Dikkatli farkındalığı güçlü teknik savunmalarla birleştirmek, sürekli moralli Phish’i uzak tutmak için uzun bir yol kat edecektir.