Bir zamanlar şifreli trafik, internette gezinmek ve çevrimiçi iş yapmak için güvenli bir seçenek olarak görülüyordu. Ancak, Aralık 2013’e geri dönersek, Google Şeffaflık Raporu, Web trafiğinin yalnızca %48’inin şifrelenmiş olduğunu gösteriyor. Günümüze dönün ve şifrelenmiş Web trafiğinin hacmi %95’e kadar çıksın. Ancak tehdit ortamı 2013’ten bu yana çok değişti ve artık siber tehditlerin çoğunun şifreli kanallarda gizlendiğini görüyoruz.

Şifrelenmiş İnternet trafiği katmanlarınızda kötü amaçlı yazılım yükleri, kimlik avı dolandırıcılıkları, hassas veri sızıntıları ve daha fazlası gizlidir. Bunu daha iyi anlamak için, Şifreli Saldırıların Durumu 2022 Raporu Ekim 2021’den Eylül 2022’ye kadar 24 milyar tehdidi analiz ederek SSL ve TLS dahil olmak üzere HTTPS trafiğine gömülü tehditlerin ayrıntılarını ortaya çıkardı. Rapor, şifreli kanallar kullanılarak yapılan saldırılarda tutarlı bir yükseliş eğilimi gösteriyor (2020’de %57’den 2021’de %80’e), sonuçta 2022’de saldırıların %85’inden fazlasının şifrelenmiş olduğunu tespit ediyor. Başka önemli bulgular da vardı.

Şifrelenmiş Tehditlerin Çoğu Kötü Amaçlı Yazılım İçerir

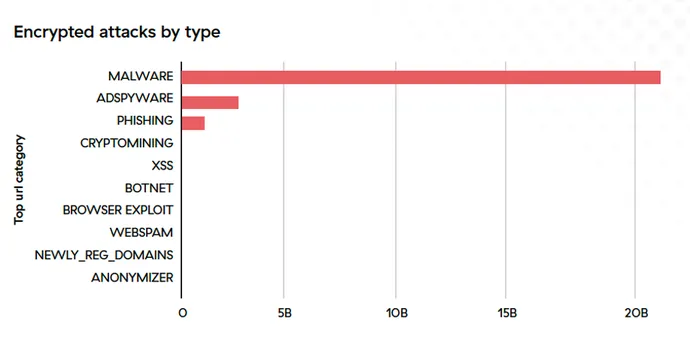

Siber suçlular şifreli trafikte çeşitli saldırı taktikleri gizlerken, kötü amaçlı yazılım en yaygın olanı olmaya devam ediyor. Saldırı dizisi boyunca kullanılan kötü amaçlı komut dosyaları ve yükler, 2022’de engellenen şifreli saldırı taktiklerinin yaklaşık %90’ını oluşturuyor.

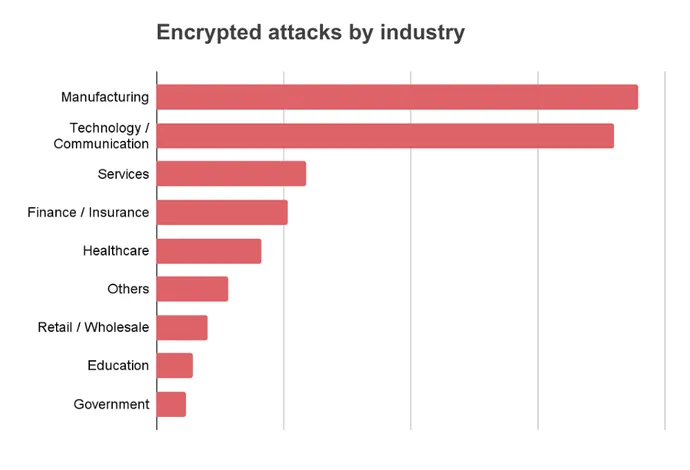

Kötü amaçlı yazılımlar, en yaygın hedefler üretim, eğitim ve sağlık olmak üzere dokuz temel sektörde bireyler ve işletmeler için en büyük tehdidi oluşturmaya devam ediyor. Bu kategori, CISO’lar için en önemli endişe olmaya devam eden fidye yazılımlarını içerir. fidye yazılımı saldırıları %80 arttı yıldan yıla

ThreatLabz ekibinin şifreli kanalları kötüye kullandığını gözlemlediği en yaygın kötü amaçlı yazılım aileleri arasında ChromeLoader, Gamaredon, AdLoad, SolarMarker ve Manuscrypt yer alıyor.

ABD ve Hindistan, Şifreli Saldırılar İçin En Önemli Hedefler

2022’de şifreli saldırıların en çok hedef aldığı beş ülke ABD, Hindistan, Güney Afrika, İngiltere ve Avustralya oldu. Ayrıca, Japonya (%+613), ABD (%+155) ve Hindistan (%+87) dahil olmak üzere birçok ülke yıldan yıla hedeflerde önemli artışlar gördü..

Üretimde, Eğitimde Artan Şifreli Saldırılar

Şifreli saldırılarda iki kattan fazla artış (%239), üretim, 2022’de en çok hedeflenen sektör olarak teknolojinin yerini aldı. Eğitim sektörüne yönelik şifreli saldırılar da önemli ölçüde arttı (%134). Saldırganlar, reklam casus yazılımları için hedef olarak diğer sektörlere kıyasla özellikle üretimi tercih ettiler. Aynı zamanda şifreli kanallar aracılığıyla en sık dolandırıcılık yapılan iki sektörden biridir – diğeri sağlık hizmetleridir.

Günümüzde çoğu saldırı, geniş ölçekte denetlemek için yoğun kaynak tüketen ve en iyi şekilde bulutta yerel bir proxy mimarisiyle yapılan SSL veya TLS şifrelemesinden yararlanır. Eski güvenlik duvarları paket filtrelemeyi ve durum denetimini desteklerken, kaynak sınırlamaları onları bu görev için pek uygun hale getirmez. Bu, kuruluşların sıfır güven ilkeleriyle uyumlu olarak şifrelenmiş trafiğin tam denetimini destekleyen bulut yerel mimarileri uygulamasına yönelik kritik bir ihtiyaç yaratır.

Kendinizi Nasıl Korursunuz?

Savunmacılar için zorunluluk açıktır: Siber tehditleri hasara yol açmadan önce tespit etmek ve durdurmak için tüm şifreli trafik kapsamlı bir şekilde denetlenmelidir. Hükümetlerin, uyumluluk çerçevelerinin ve diğer satıcıların bu gerçeği yakalamasını beklerken, bu yaygın tehdit taktiğini hafifletmek için bayrağı yükseltmek ve inisiyatifleri savunmak savunuculara ve liderlere kalacak. Kimseye güvenmediğiniz ve her şeyi inceleyip kimlik doğrulaması yaptığınız sıfır güven stratejileri ve mimarileri, kuruluşunuzu şifreli saldırılardan ve diğer gelişmiş tehditlerden korumanın en etkili yoludur.

Saldırılar, keşif ve İnternet’e maruz kalan bir uç noktanın veya varlığın ilk ele geçirilmesiyle başlar. İçeri girdikten sonra saldırganlar, keşif ve bir ağ dayanağı kurma dahil olmak üzere yanal yayılma gerçekleştirir. Son olarak, saldırganlar, genellikle veri hırsızlığını içeren hedeflerine ulaşmak için harekete geçer.

Savunmalarınız bu aşamaların her biri için kontroller içermelidir. Dahili uygulamaları İnternet’e görünmez hale getirerek saldırı yüzeyini en aza indirin ve denetlemek için bulutta yerel proxy mimarisini kullanarak güvenliğin ihlal edilmesini önleyin Tümü tutarlı güvenlik politikaları uygulayarak satır içi ve ölçekte trafik. Kuruluşlar, saldırı yüzeyini azaltmak ve aldatma ve iş yükü bölümleme kullanarak tehditleri kontrol altına almak için kullanıcıları (ağ yerine) doğrudan uygulamalara bağlayarak yanal hareketi de durdurmalıdır. Ayrıca veri hırsızlığını önlemek için şifreli kanallar da dahil olmak üzere İnternet’e bağlı tüm trafiği denetleyerek veri kaybını durdurabilirler.

Kuruluşunuz için şifreli saldırı riskini en aza indirmek istiyorsanız, benimseme stratejinizin bir parçası olarak şu önerileri göz önünde bulundurun:

- Tüm şifreli trafikteki tehditlerin şifresini çözmek, tespit etmek ve önlemek için bulutta yerel, proxy tabanlı bir mimari kullanın.

- Bilinmeyen saldırıları karantinaya almak ve sıfır hasta kötü amaçlı yazılımını durdurmak için yapay zeka güdümlü bir sanal alandan yararlanın.

- Herkesin şifreli tehditlere karşı tutarlı bir şekilde korunmasını sağlamak için bir kullanıcı evde, merkezde veya hareket halindeyken tüm trafiği her zaman denetleyin.

- Fidye yazılımlarını, kötü amaçlı yazılımları ve daha fazlasını önlemek için satır içi bir proxy mimarisinin şifreli trafik de dahil olmak üzere tüm trafiği gerçek zamanlı olarak – hedefine ulaşmadan önce – denetlemesine izin vermek için her bağlantıyı sonlandırın.

- Parçalı bağlama dayalı politikalar kullanarak, bağlama dayalı erişim isteklerini ve hakları doğrulayarak verileri koruyun.

- Kullanıcıları doğrudan ihtiyaç duydukları uygulamalara ve kaynaklara bağlayarak saldırı yüzeyini ortadan kaldırın, asla ağlara değil.