Rhadamanthys hırsızının ilk kez kötü amaçlı reklamlar aracılığıyla halka açık bir şekilde dağıtıldığı bir yıldan biraz daha uzun bir süre önceydi. 2023 yılı boyunca yazılım indirmelerle ilgili kötü amaçlı reklam zincirlerinin devam ettiğini gözlemledik.

2024’e hızla ilerlediğimizde aynı kötü amaçlı reklam kampanyaları hâlâ devam ediyor. Geçen yaz yaşanan durgunluğun ardından, düşüşten bu yana şu ana kadar devam eden bir artış fark ettik. En son hedeflenen aramalar Parsec ve FreeCad içindir, ardından WinSCP, Gelişmiş IP Tarayıcı, Slack ve Notion gelmektedir.

Tehdit aktörleri, FakeBat, Nitrogen veya Hijackloader gibi veri yükleriyle iş kullanıcılarını hedef alıyor. Burada gördüğümüz bir başka kötü amaçlı yazılım ailesi de Rhadamanthys’tir. Bu blog yazısında, bu kötü amaçlı yazılımla ilgili en son dağıtım zincirini ayrıntılarıyla anlatıyoruz.

Anahtar noktaları

- Rhadamanthys, kötü amaçlı spam ve kötü amaçlı reklam yoluyla dağıtılan bir bilgi hırsızıdır.

- Google, kötü amaçlı reklamlar döndüren Notion gibi popüler yazılımları arar.

- Tehdit aktörleri, kullanıcıları kötü amaçlı yazılım indirmeleri için kandırmak amacıyla sahte web siteleri kullanıyor.

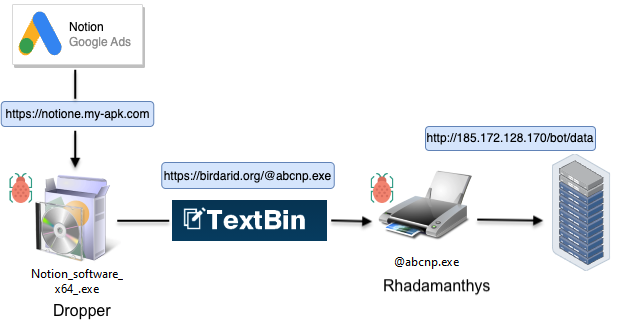

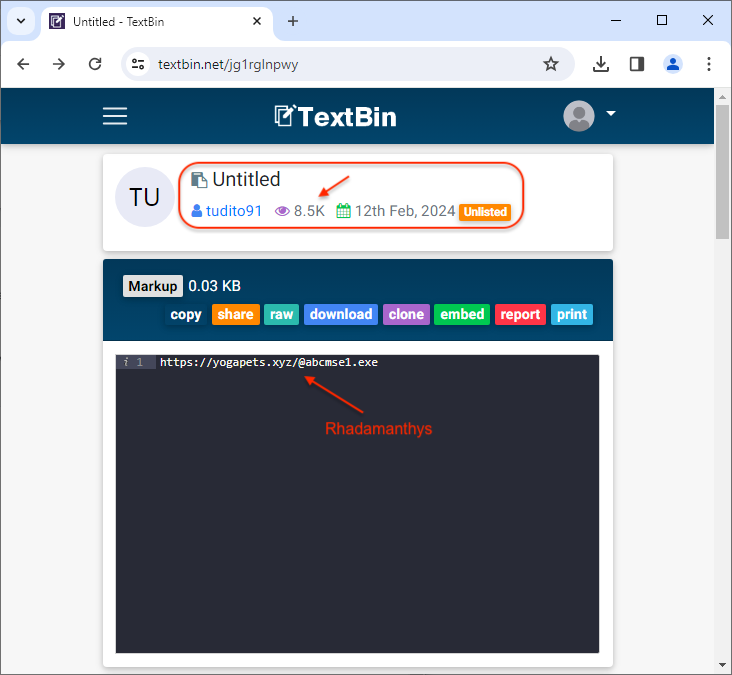

- İlk yük, Rhadamanthys’i çevrimiçi olarak yapıştırılan bir URL aracılığıyla alan bir damlalıktır.

- TexBin yapıştırma sitesi, URL’nin 8,5 bin kez görüldüğünü/erişildiğini gösteriyor.

Kötü amaçlı reklam

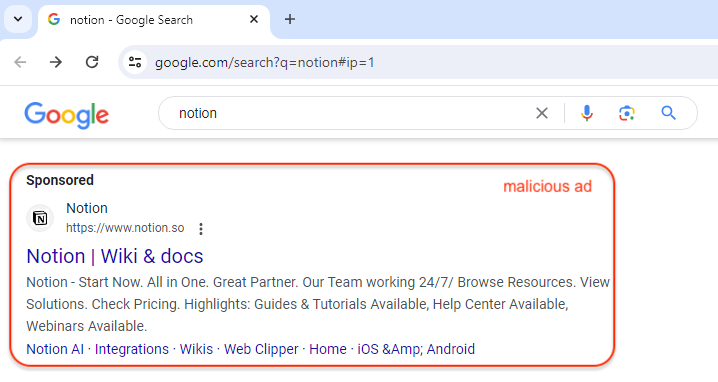

Tehdit aktörleri, sponsorlu arama sonuçları aracılığıyla tanınmış markaların kimliğine bürünmeye devam ediyor. Notion (üretkenlik yazılımı) aramasında aşağıda görüldüğü gibi son derece aldatıcı bir reklam gösteriliyor. Notion’un resmi logosunu ve web sitesini içerdiğinden çoğu kullanıcı iki kez düşünmeyecek ve bağlantıya tıklayacaktır.

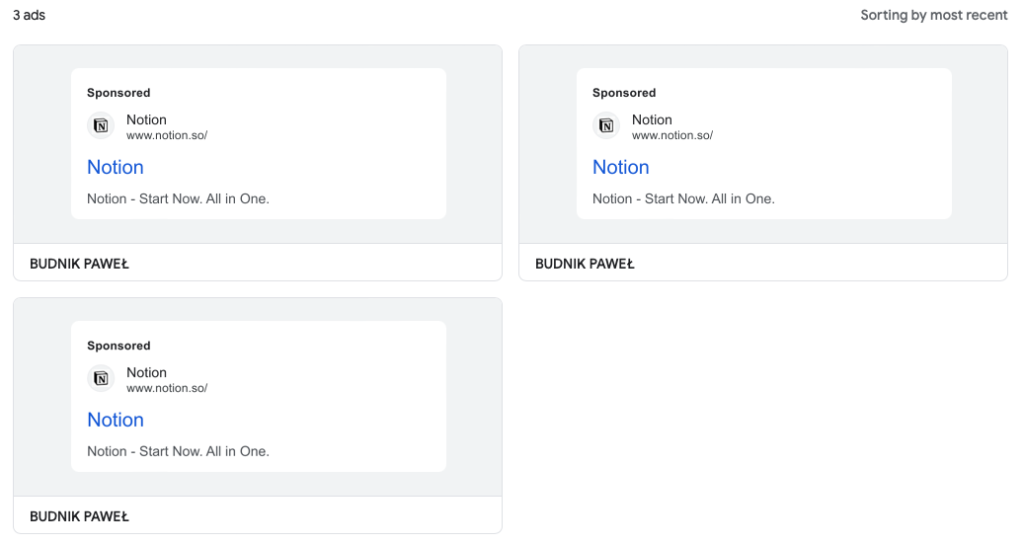

Reklam ilk bakışta gerçek gibi görünse de, Google Ads Şeffaflık Merkezi sayfası (reklamın URL’sinin hemen yanındaki menüyü tıklayarak erişilebilir) bu reklamın Polonya’daki ‘BUDNIK PAWEŁ’ adlı bir kişi tarafından oluşturulduğunu gösteriyor. Aynı rapora göre ilk reklam ilk olarak 23 Ocak 2024’te ortaya çıktı.

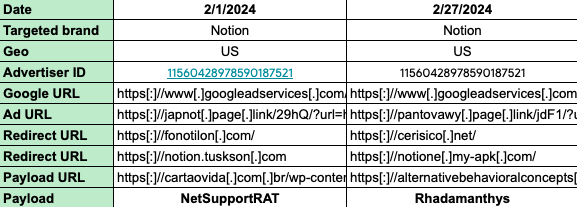

Aslına bakılırsa, bu sahtekar reklamvereni birkaç haftadır takip ediyorduk ve ilk karşılaştığımız Şubat ayı başında bunu Google’a bildirmiştik. O dönemde reklama tıklayıp siteyi ziyaret eden kurbanlar, NetSupport RAT indirmesiyle kandırılıyordu.

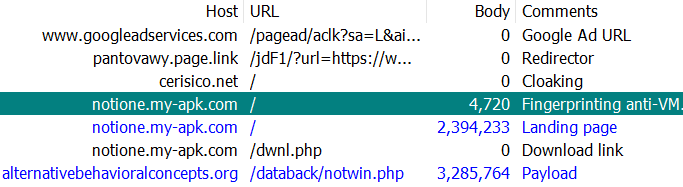

Daha yeni olan bu kampanyada tehdit aktörü, ilk düşüşten sonra Rhadamanthys’i son yük olarak kullanıyor. Aşağıda görülen web trafiğinde, tehdit aktörünün tespitten kaçınmak için bir takım yönlendirmeler kullandığını görebiliyoruz. URL kısaltıcılar ve yeniden yönlendiriciler, ilk reklam tıklaması için oldukça yaygındır ve ardından genellikle trafiği gizlemekten sorumlu, saldırgan tarafından kontrol edilen bir alan adı gelir.

Gerçek açılış sayfası kurbana görüntülenmeden önce sanal makineleri tespit etmek için tarayıcıda JavaScript aracılığıyla bir kontrol daha var.

Açılış sayfası ve yük

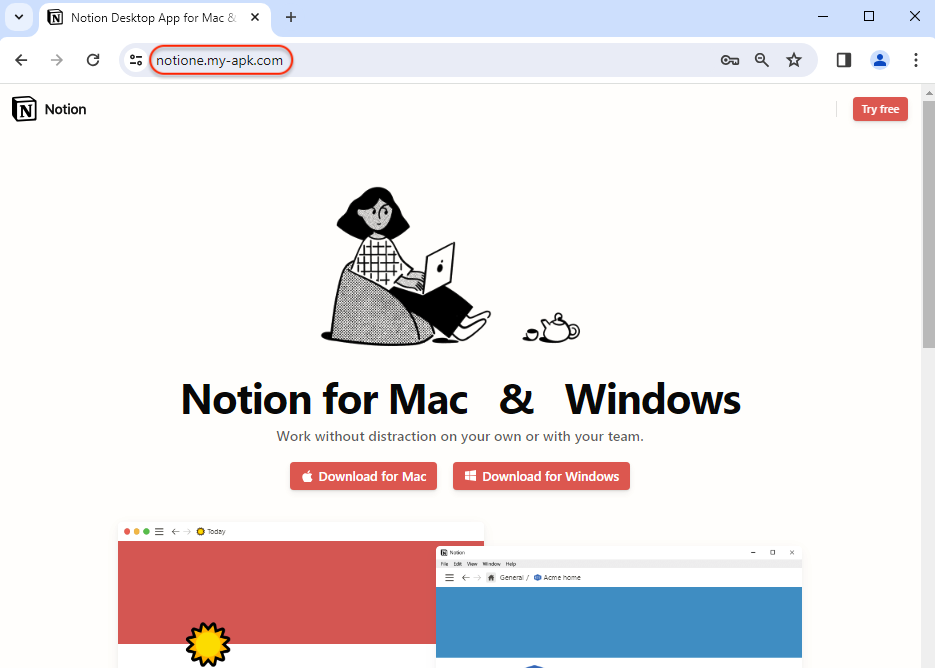

Açılış sayfası, kurbanların reklama tıkladıktan sonra görecekleri tuzak sitedir. Adres çubuğundaki URL dışında, biraz basitleştirilmiş olmasına rağmen Notion’un resmi web sitesine çok benziyor. Biri Mac için, diğeri Windows için olmak üzere iki indirme düğmesi vardır.

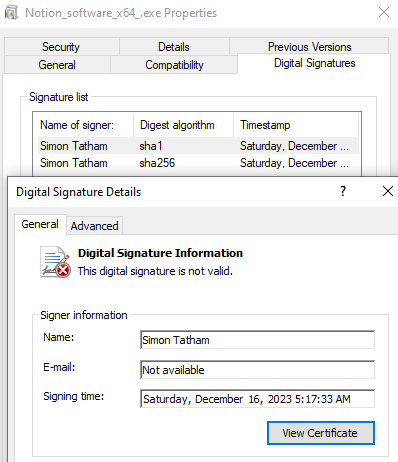

Windows ikili dosyası imzalı bir dosyadır ancak dijital imzası geçerli değildir. Burada gösterilen imzalayanın adı, popüler bir yönetici aracı olan PuTTY’nin mucidine aittir. Bu dijital sertifika muhtemelen sahtedir veya iptal edilmiştir, ancak bazı durumlarda tespit edilmekten kaçabilir.

Bu damlalık yapıştırma sitesiyle iletişim kurar Metin Kutusu takip yükü Rhadamanthys için bir URL alır. Rakamlar doğruysa bu liste dışı yapıştırma zaten 8,5 bin kez görüntülendi.

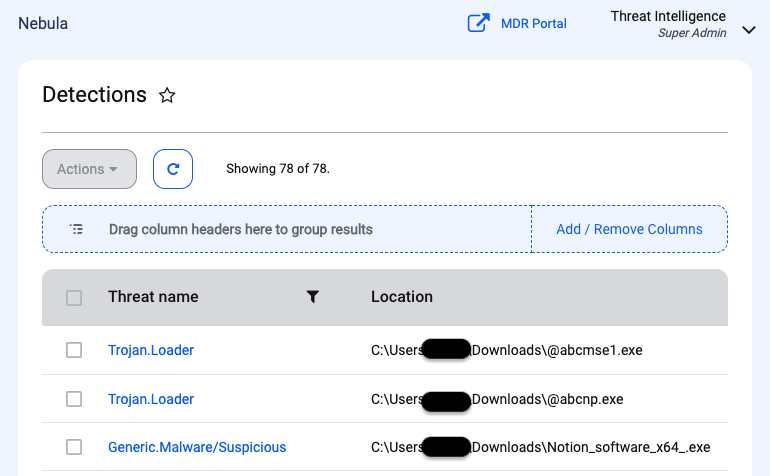

Rhadamanthys, PuTTY, WinSCP gibi uygulamalarda ve posta programlarında saklanan kimlik bilgilerini çalmaya çalışıyor (Joe Sandbox’tan ekran görüntüsü):

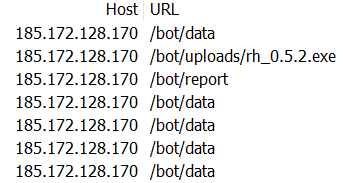

Yürütme üzerine Rhadamanthys, komuta ve kontrol sunucusuna rapor verir, veri gönderip alır.

Çözüm

Yazılım indirmelerine odaklanan kötü amaçlı reklam kampanyalarında, bunları aktif olarak takip etmenin ikinci yılına girerken pek bir şey değişmedi. Sponsorlu arama sonuçları, doğrulanmış herhangi bir kişinin, reklamın kendi logosunu ve resmi sitesini kullanarak popüler markaların kimliğine bürünebilmesi nedeniyle oldukça yanıltıcı olmaya devam ediyor.

Bir çalışanın kötü amaçlı bir reklama tıklamasının ardından işletmelerin güvenliğinin ihlal edildiğine dair özel çevrelerde paylaşılan raporların farkındayız. Enfeksiyon sonrası takip faaliyetleri, şirket çapında bir ihlal veya fidye yazılımı dağıtımından önce gelen olağan ‘sızma testi araçlarını’ içerir.

Bu saldırıda kullanılan altyapı ilgili taraflara bildirildi. Malwarebytes ve ThreatDown müşterileri, yüklere ve dağıtım sitelerine karşı korunur.

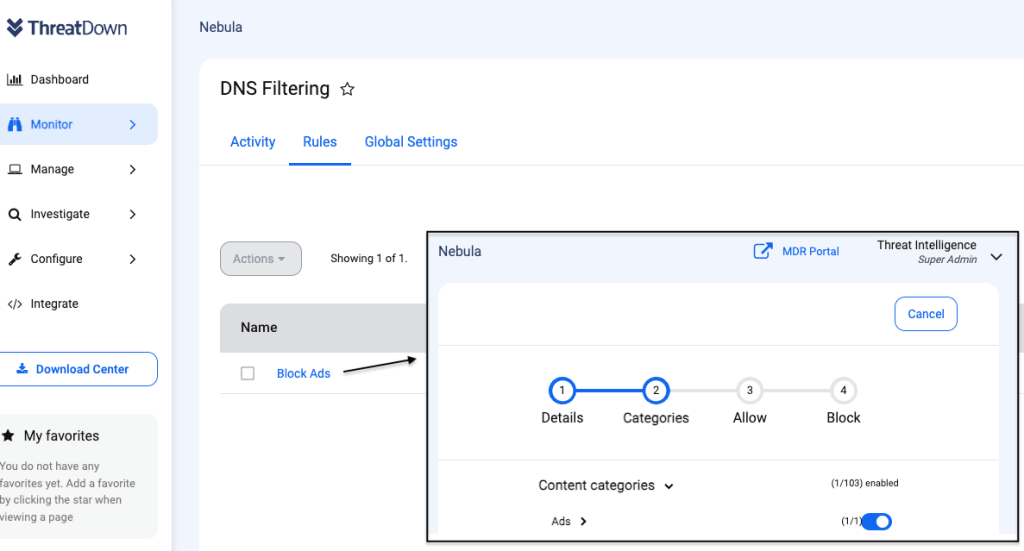

Ek olarak, DNS Filtreleme özelliğine sahip EDR müşterileri, reklam kuralını etkinleştirerek çevrimiçi reklamları proaktif olarak engelleyebilir. Bu, kuruluşun tamamında veya belirli alanlarda kötü amaçlı reklamcılığı önlemenin basit ama güçlü bir yoludur.

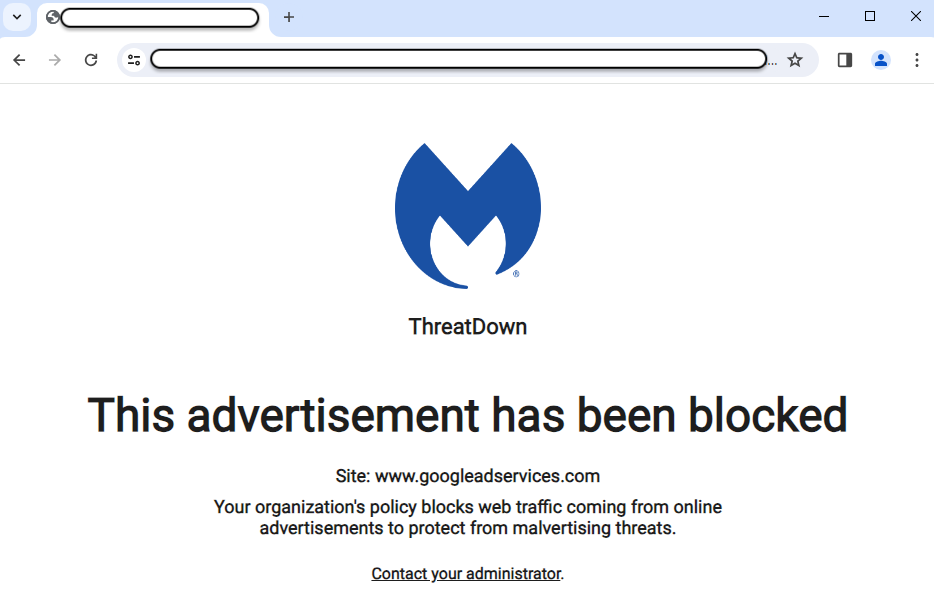

Uç nokta kullanıcıları, arama motoru sonuç sayfasında görünenler gibi bir reklamı tıkladıklarında özelleştirilebilir bir mesaj göreceklerdir:

Uzlaşma Göstergeleri

Kötü amaçlı reklam zinciri

pantovawy.page[.]link cerisico[.]net notione.my-apk[.]com alternativebehavioralconcepts[.]org

Damlalık

6f4a0cc0fa22b66f75f5798d3b259d470beb776d79de2264c2affc0b5fa924a2

Damlalık IP’si

185[.]172[.]128[.]169

Rhadamanthys indirme URL’si

yogapets[.]xyz/@abcmse1.exe birdarid[.]org/@abcnp.exe

Rhadamanthys

e179a9e5d75d56140d11cbd29d92d8137b0a73f964dd3cfd46564ada572a3109 679fad2fd86d2fd9e1ec38fa15280c1186f35343583c7e83ab382b8c255f9e18

Rhadamanthys C2

185[.]172[.]128[.]170