Yeni bir tehdit, 'HelloFire' adlı bir fidye yazılımı şifreleyicisinin ortaya çıkmasıdır.

Siber suç arenasındaki bu yeni oyuncu, kötü niyetli niyetini meşru sızma testi faaliyetleri olarak gizlemek için aldatıcı taktikler kullanıyor.

İşte bu ortaya çıkan tehdit hakkında bilmeniz gerekenler.

Bir Pentest kılığına girmek

'HelloFire' fidye yazılımı, siber tehdit ortamına yeni eklenen bir yazılım olup, geleneksel bir sızıntı sitesi veya alışılagelmiş fidye yazılımı markasının bulunmaması nedeniyle dikkat çekmektedir.

Ücretsiz Web Semineri: Güvenlik Açığı ve 0 Günlük Tehditlerin Azaltılması

Güvenlik ekiplerinin 100'lerce güvenlik açığını önceliklendirmesi gerekmediğinden, hiç kimseye yardımcı olmayan Yorgunluk Uyarısı.:

- Günümüzün kırılganlık yorgunluğu sorunu

- CVSS'ye özgü güvenlik açığı ile risk tabanlı güvenlik açığı arasındaki fark

- Güvenlik açıklarının iş etkisine/riskine göre değerlendirilmesi

- Uyarı yorgunluğunu azaltmak ve güvenlik duruşunu önemli ölçüde geliştirmek için otomasyon

Riski doğru bir şekilde ölçmenize yardımcı olan AcuRisQ:

Yerinizi ayırtın

İfadesinde benzersiz olmayan fidye notu, tehdit aktörünün daha önce diğer siber suçlularda görülen bir taktik olan pentester gibi davrandığını açıkça gösteriyor.

Ancak fidye notunda 'keemail' gibi belirli e-posta alanlarının kullanılması. ben' ve 'onionmail.org', saldırının meşru bir sızma testi olarak güvenilirliğini zayıflatıyor.

Bu alan adları 2013 yılından bu yana çeşitli tehdit aktörleriyle ilişkilendirilmektedir.

ShadowStackRE yakın zamanda cehennem ateşi Ransomware adı verilen yeni bir tehdit ortamının ortaya çıkışıyla ilgili bir blog yazısı paylaştı.

Potansiyel Rus Tehdit Aktörü

Fidye yazılımı notu ve PDB (Program Veritabanı) yolu, hem İngilizce hem de Rusça ('Zdravstvuy') 'merhaba' kelimesine referanslar içeriyor ve bu da potansiyel bir Rusya bağlantısı olduğunu gösteriyor.

Şifrelenmiş dosyalar '.afire' uzantısına sahiptir ve fidye notu bir 'Restore.txt' dosyasındadır.

'HelloFire'ın hedeflediği hizmetlerin, dizinlerin ve dosyaların kapsamlı bir listesi vardır; bu, virüslü sistemler üzerindeki etkiyi en üst düzeye çıkarmak için iyi araştırılmış bir yaklaşıma işaret eder.

Teknik Analiz

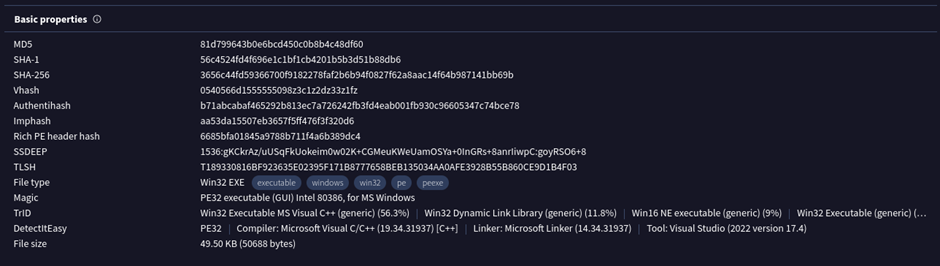

Yapı Bilgileri

Şifreleyici, Visual C++ kullanılarak Windows PE 32 bit yürütülebilir dosya olarak oluşturulmuştur ve 49,5 KB dosya boyutuna sahiptir.

İlk olarak VirusTotal'da 16 Mart 2024'te SHA256 hash:3656c44fd59366700f9182278faf2b6b94f0827f62a8aac14f64b987141bb69b ile tespit edildi.

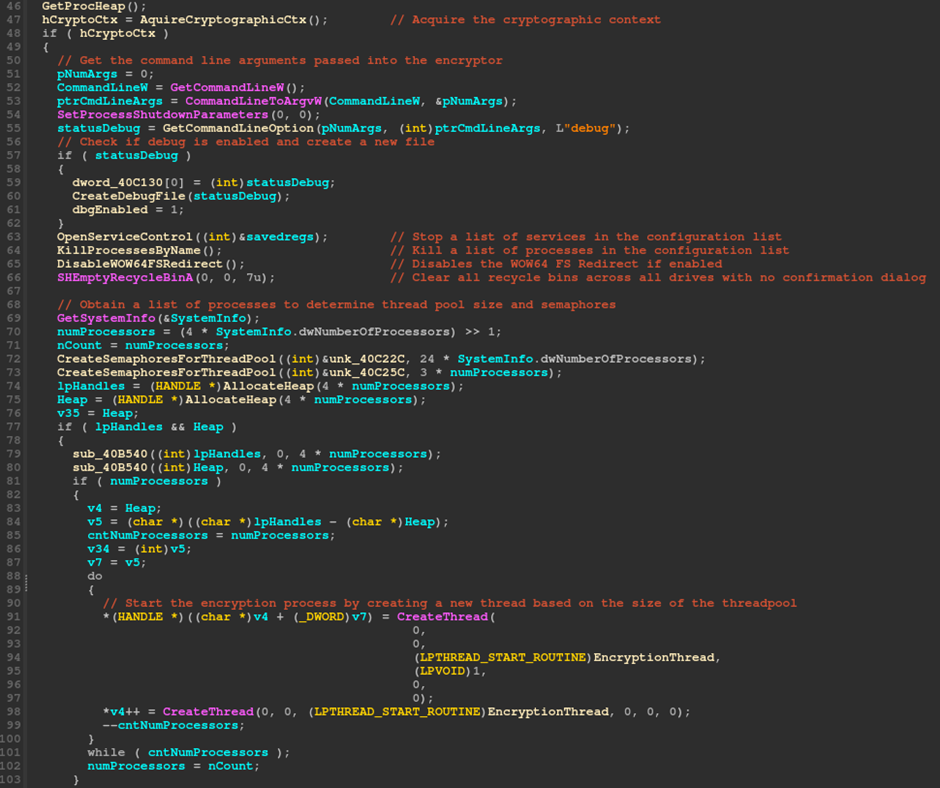

Program Akışı

Fidye yazılımı, bir şifreleme bağlamı edinerek başlıyor ve rastgele sayı oluşturucuyu işlemek için Windows API'yi kullanıyor.

Daha sonra Windows gölge kopyalarını silerek, hizmet ve program listesini durdurarak ve geri dönüşüm kutusunu temizleyerek sistem kurtarmayı engeller.

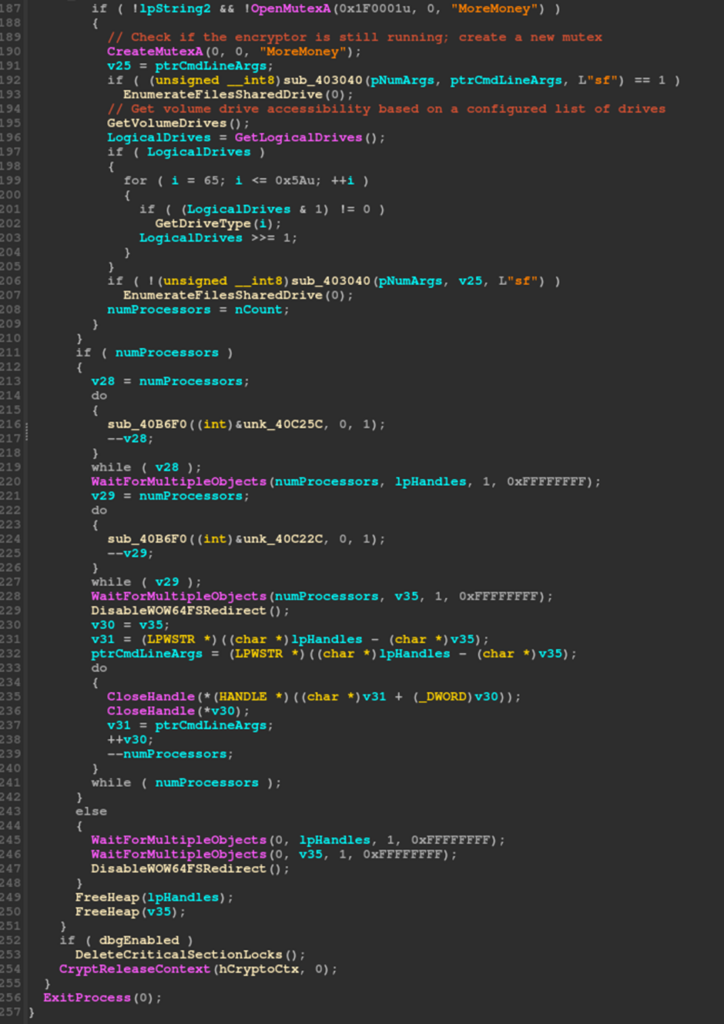

Hedef makineye bağlı birim sürücülerinin ve dosya paylaşımlarının numaralandırılmasını içeren şifreleme rutinini ve dosya bulmayı yönetmek için yeni bir iş parçacığı oluşturulur.

Sistem Kurtarmanın Engellenmesi

Kötü amaçlı yazılım, WoW64 FS yönlendirmesini devre dışı bırakmak ve komutların doğru şekilde yürütülmesini sağlamak için 'kernel32.dll'ye dinamik olarak bir tanıtıcı elde eder.

Birçok EDR veya davranışsal analiz sistemi tarafından hızla tanımlanan yaygın bir fidye yazılımı taktiği olan Windows gölge kopyalarını silmek için 'vssadmin.exe'yi kullanır.

Yapılandırma

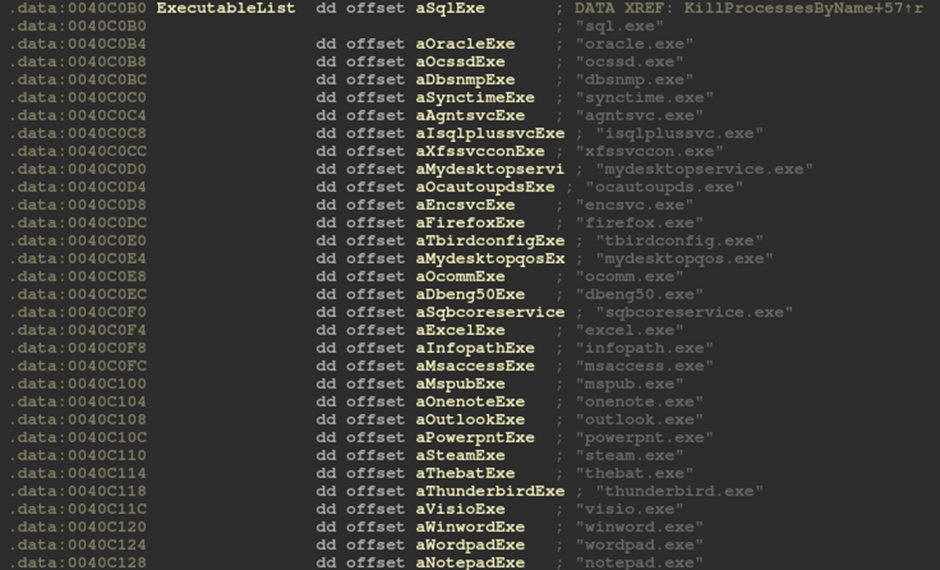

Yapılandırma, yürütülebilir dosyanın .data bölümünde şifrelenmemiş bloklarda saklanır.

Genellikle e-posta istemcileri, veritabanları ve Sophos gibi güvenlik yazılımları gibi kurumsal makinelerde bulunan yürütülebilir dosyaların ve hizmetlerin bir listesini içerir.

Şifreleyicinin, şifreleme rutinini tamamlamadan önce sistemin istikrarını bozmasını önlemek için gerekli olan dosya ve dizin listeleri de dahil edilmiştir.

Dosya ve Dizin Keşfi

Şifreleyici, yerel birimleri ve ağ paylaşımlarını tanımlamak ve eşlemek için Windows API'lerini kullanır.

Daha sonra şifreleme için dosyaları bulmak üzere alt dizin ağacını yinelemeli olarak işler.

Şifreleme Süreci

Şifreleme iş parçacığı, hedef dosyayı 'FILE_ATTRIBUTE_NORMAL' olarak ayarlar ve '.afire' uzantısını ekler.

Diğer işlemlerin dosyaları kilitlememesini sağlamak için yeniden başlatma yöneticisi API'lerini kullanır.

Curve25519 algoritması şifreleme için kullanılıyor ve Babuk kötü amaçlı yazılımlarında yaygın olarak bulunuyor; bu da iki şifreleyici arasında açık bir örtüşme olduğunu gösteriyor.

'HelloFire' fidye yazılımı, saldırılarını gerçekleştirmek için meşru güvenlik testi kisvesinden yararlanan karmaşık ve gizli bir tehdidi temsil ediyor.

Bu tür yanıltıcı tehditlere karşı korunmak için kuruluşların ve bireylerin dikkatli olması ve siber güvenlik önlemlerinin güncel olmasını sağlamaları gerekiyor.

Perimeter81 kötü amaçlı yazılım korumasıyla Truva atları, fidye yazılımları, casus yazılımlar, rootkit'ler, solucanlar ve sıfır gün saldırıları dahil olmak üzere kötü amaçlı yazılımları engelleyebilirsiniz. Hepsi inanılmaz derecede zararlıdır ve ağınıza zarar verebilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.