Çinli üretici Espressif tarafından yapılan ve 2023 itibariyle 1 milyardan fazla birim tarafından kullanılan her yerde bulunan ESP32 mikroçip, saldırılar için kaldırılabilecek belgesiz bir arka kapı içermektedir.

Belgelenmemiş komutlar, güvenilir cihazların sahtekarlığına, yetkisiz veri erişimine, ağdaki diğer cihazlara döndürülmesine ve potansiyel olarak uzun vadeli kalıcılığın oluşturulmasına izin verir.

Bu, dün Madrid’deki RootedCon’da bulgularını sunan Tarlogic Security’den İspanyol araştırmacılar Miguel Tarascó Acuña ve Antonio Vázquez Blanco tarafından keşfedildi.

Araştırmacılar, ESP32’nin IoT (Nesnelerin İnterneti) cihazlarında Wi-Fi + Bluetooth bağlantısı için dünyanın en yaygın olarak kullanılan yongalarından biri olduğu konusunda uyardı, bu nedenle bunlarda herhangi bir arka kapı riski önemlidir.

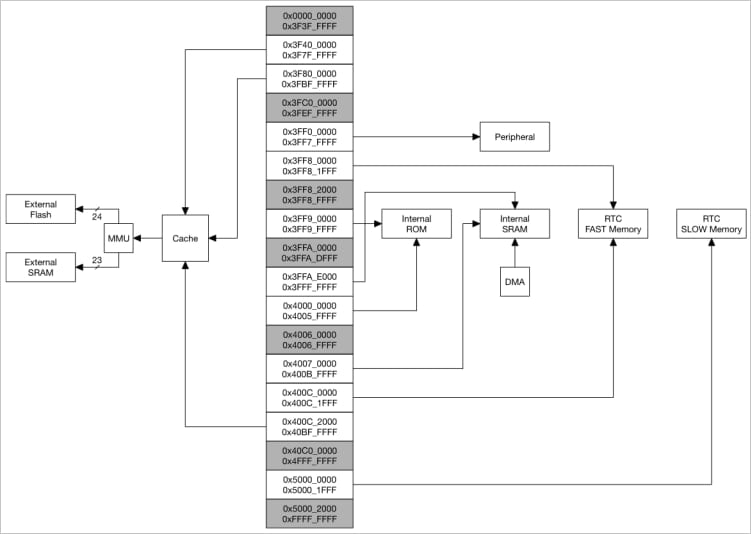

Kaynak: Tarlogic

ESP32’de bir arka kapı keşfetme

RootedCon sunumlarında, Tarlogic araştırmacıları Bluetooth güvenlik araştırmalarına olan ilginin azaldığını, ancak protokolün veya uygulamasının daha güvenli hale geldiği için olmadığını açıkladı.

Bunun yerine, geçen yıl sunulan çoğu saldırının çalışma araçları yoktu, jenerik donanımla çalışmadı ve modern sistemlerle büyük ölçüde uyumsuz modası geçmiş/muhalefetsiz araçlar kullandı.

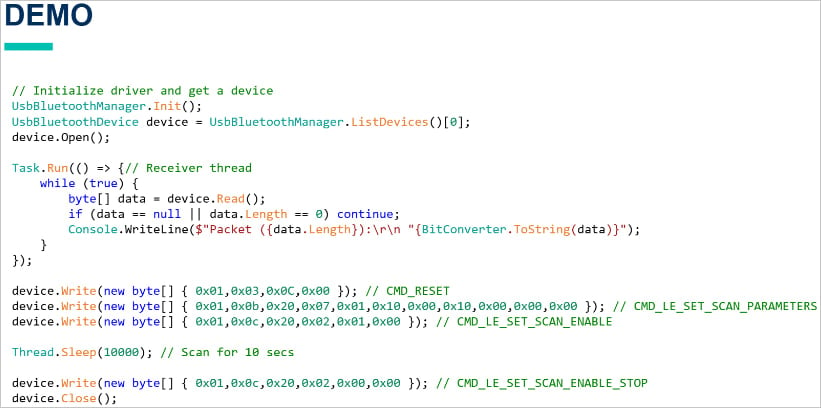

Tarlogic, donanımdan bağımsız ve platformlar arası yeni bir C tabanlı USB Bluetooth sürücüsü geliştirerek, işletim sistemine özgü API’lara güvenmeden donanıma doğrudan erişim sağladı.

Bluetooth trafiğine ham erişim sağlayan bu yeni araçla donanmış olan Targolic, Bluetooth fonksiyonları üzerinde düşük seviyeli kontrole izin veren ESP32 Bluetooth ürün yazılımında gizli satıcıya özgü komutları (Opcode 0x3f) keşfetti.

Kaynak: Tarlogic

Toplamda, bellek manipülasyonu (okuma/yazma RAM ve flash), MAC adres sahtekarlığı (cihaz kimliğine bürünme) ve LMP/LLCP paket enjeksiyonu için kullanılabilen “arka kapı” olarak nitelendirilen 29 belgesiz komut buldular.

Espressif bu komutları kamuya açıklamamıştı, bu yüzden ya erişilebilmeleri gerekmiyordu ya da yanlışlıkla bırakıldılar.

Kaynak: Tarlogic

Bu komutlardan kaynaklanan riskler arasında OEM düzeyinde kötü niyetli uygulamalar ve tedarik zinciri saldırıları bulunmaktadır.

Bluetooth yığınlarının cihazdaki HCI komutlarını nasıl işlediğine bağlı olarak, arka kapının uzaktan sömürülmesi kötü amaçlı ürün yazılımı veya haydut bluetooth bağlantıları ile mümkün olabilir.

Bu, özellikle bir saldırganın zaten kök erişimi varsa, eklenmiş kötü amaçlı yazılım eklediği veya cihazda düşük seviyeli erişimi açan kötü amaçlı bir güncellemeye sahip olması durumunda geçerlidir.

Bununla birlikte, genel olarak, cihazın USB veya UART arayüzüne fiziksel erişim çok daha riskli ve daha gerçekçi bir saldırı senaryosu olacaktır.

Araştırmacıların BleepingComputer’ı açıkladığı “ESP32 AS ile bir IoT cihazını tehlikeye atabileceğiniz bir bağlamda, ESP32 ile ESP32 ile bir uygunluğu gizleyebilir ve diğer cihazlara karşı bluetooth (veya Wi-Fi) saldırıları gerçekleştirebilir,” diye açıkladı araştırmacılar.

“Bulgularımız, ESP32 yongaları üzerinde tam olarak kontrolü ele geçirmeye ve RAM ve flaş modifikasyonuna izin veren komutlar aracılığıyla çipte kalıcılık kazanmasına izin verecektir.”

“Ayrıca, çipte kalıcılık ile, diğer cihazlara yayılmak mümkün olabilir çünkü ESP32 gelişmiş Bluetooth saldırılarının yürütülmesine izin verir.”

BleepingComputer, araştırmacıların bulguları hakkında bir açıklama için Espressif ile temasa geçti, ancak bir yorum hemen mevcut değildi.