2022’deki fidye yazılımı eğilimlerinin analizi, iş dünyasının geçen yıl şantajcı siber suçlular için patlama yaşadığını ve en yüksek hacimli fidye yazılımı saldırılarının, kendi aralarında çok tutarlı taktikler, teknikler ve prosedürler (TTP’ler) kullanan gruplar halinde örgütlenen sofistike suçlular tarafından gerçekleştirildiğini gösteriyor. bu kuruluşlar “emekli oluyor” ve sonra yeniden markalaşarak geri dönüyorlar.

GuidePoint Araştırma ve İstihbarat Ekibi’nin (GRIT) 26 Ocak tarihli bir raporu, geçen yıl her ay en az bir yeni fidye yazılımı grubu ortaya çıkarken, saldırıların çoğunun yerleşik oyunculardan oluşan nispeten küçük bir grup tarafından gerçekleştirildiğini gösterdi.

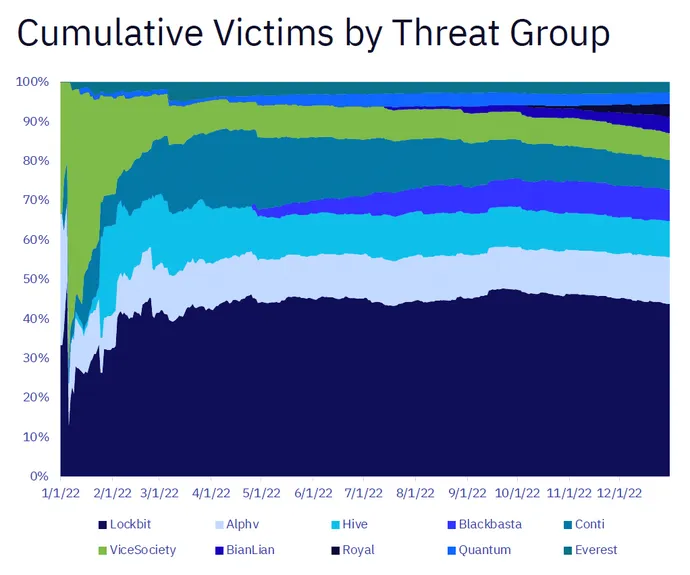

“GRIT 2022 Fidye Yazılımı Raporu”, 54 aktif tehdit grubu tarafından gerçekleştirilen 40 sektör dikeyinde kamuya açıklanmış 2.507 fidye yazılımı kurbanının verilerini ve koşullarını inceledi.

“Gerçekten vurgulamak istediğimiz şey, fidye yazılımının hiçbir yere gitmediğiydi” diyor. Drew Schmitt, GRIT baş analisti ve GuidePoint Security için deneyimli bir fidye yazılımı arabulucusu. “Çok mevcut. Pek çok insan, Bitcoin ödemeleri gibi şeylerin daha az değerli hale gelmesi nedeniyle fidye yazılımlarının potansiyel olarak azaldığını düşünüyor. Ancak fidye yazılımı hala çılgın oranlarda oluyor.”

Bir arabulucu olarak Schmitt, aktif olarak saldırıya uğrayan şirketlerle birlikte çalışarak onlar adına hareket eder ve gaspçıyla arayüz oluşturur. İki hedef vardır: ya güvenlik operasyon merkezlerinin (SOC’ler) toparlanmasına yardımcı olacak yeterli bilgi ve zamanı elde etmek ya da daha düşük bir ödeme için pazarlık yapmak.

Saldırganların nasıl çalıştığına dair içeriden edindiği bilgileri ve geçen yıl kurban bilimi hakkında ücretsiz olarak mevcut olan verileri kullanarak, o ve ekibi rapor için bir dizi içgörüyü bir araya getirmeyi başardılar. Dark Reading, yalnızca raporun ayrıntılarını araştırmak için değil, aynı zamanda müzakereci olarak devam eden çalışmasından gözlemler toplamak için Schmitt’i yakaladı. 2023’te daha fazla fidye yazılımı kampanyasına hazırlanırken savunucuların akıllarında tutmaları gereken yedi önemli nokta sağladı.

1. Fidye Yazılım Çetelerinin Kesin Bir Taksonomisi Vardır

Analizin büyük bir kısmı, fidye yazılımı gruplarını kategorize etmek için bir fidye yazılımı taksonomisinin geliştirilmesi etrafında dönüyordu ve ekip bunu dört grupta düzenledi: tam zamanlı, yeniden markalama, kıymık ve geçici.

Saldırıların çoğu, taksonominin tam zamanlı olarak adlandırdığı, dokuz ay veya daha uzun süredir aktif olan ve alenen 10 veya daha fazla kurban talep eden gruplardan geldi.

“Bunlar dünyanın Lockbit’leri ve çok tutarlı operasyonlar yapanlar onlar [and] çok yüksek bir tempoyu koruyabilirler,” diyor Schmitt. “Davranışlarda çok tutarlılar ve çok sayıda gerçekten sağlam altyapıya sahipler. Bunlar çok uzun süredir faaliyet gösterenler ve bunu tutarlı bir şekilde yapıyorlar.”

Raporun işaret ettiği gibi, Lockbit tek başına geçen yılki saldırıların %33’ünü oluşturuyordu.

Daha sonra, dokuz aydan daha kısa bir süredir aktif olan ancak tam zamanlı gruplarla neredeyse aynı sayıda kurban iddia eden ve TTP’lerin bazı incelemelerinde genellikle emekli bir grupla bir miktar korelasyon gösteren yeniden markalama grupları var.

Schmitt, “Yeniden markalama ile tam zamanlı çalışma arasındaki gerçekten tek fark, operasyon süresidir” diyor. “Royal gibi gruplar da çok sağlam operasyonlara sahip oldukları ve yüksek tempoda çalışabildikleri bu tür bir kategoriye giriyor.”

Bu arada, “kıymık” gruplar, bilinen gruplarla bir miktar TTP örtüşen, ancak davranışlarında daha az tutarlı olan gruplardır.

“Kıymık gruplar, ya yeniden markalama ya da tam zamanlı çalışmanın bir yan ürünüdür, burada belki biri gidip kendi işini yapar,” diyor. “Uzun süredir ortalıkta yoklar. Şu anda kimlikleri kesinleşmiş değil ve gerçekten sadece kendilerini ve nasıl çalışacaklarını bulmaya çalışıyorlar.”

Son olarak, iki aydan daha kısa bir süredir aktif olan, çeşitli ancak düşük kurban oranlarına sahip “geçici” gruplara son noktayı koyuyoruz. Bazen bu gruplar gelir ve gider, bazen de daha olgun gruplar haline gelirler.

2. Fidye Yazılım Gruplarının Hızlı Bir Şekilde Yeniden Markalanması Tehdit İstihbaratını Anahtar Haline Getiriyor

Bu dört taksonomi grubuna yapılan sınıflandırma, yıllık bir raporda, bir SOC aydınlanmaya başladığında zeminde olduğundan daha temiz görünüyor.

“Çok hızlı bir şekilde ortaya çıkan ve uzaklaşan bu tür gruplarla uğraşmaya başladığınızda veya yeniden markalaştıklarında, yeni isimler geliştiriyorlar, mavi takım oyuncuları veya defans oyuncuları için çok daha zor oluyor.” Bu tür trendleri yakalayın,” diyor Schmitt, tehdit istihbaratının devreye girmesi gereken yerin grupların yeniden markalaşmasını ve parçalanmasını takip etmesi olduğunu açıklıyor.

“Tehdit istihbaratı söz konusu olduğunda iletişimi vurgulamaya odaklanmayı gerçekten seviyoruz – tehdit istihbaratının SOC veya olay müdahale ekibiyle konuşması veya hatta güvenlik açığı yönetimi” diyor. “Bu eğilimlerin neye benzediği, tehdit aktörlerinin neye odaklandığı, ne kadar ortaya çıkıp gittikleri hakkında bir fikir edinmek, savunucuların bilmesi için tüm bunlar çok değerli.”

3. RaaS Grupları Müzakerelerde Bir Jokerdir

Tam zamanlı grupların temelindeki TTP’ler, birçok fidye yazılımı tespitini ve yanıtını biraz daha kolaylaştırsa da, hala bazı büyük değişkenler var. Örneğin, birçok grup hizmet olarak fidye yazılımı (RaaS) modelini kullandığından, çok daha fazla bağlı kuruluş kullanırlar, bu da müzakerecilerin her zaman farklı kişilerle uğraştığı anlamına gelir.

Schmitt, “Fidye yazılımının ilk günlerinde, müzakerelere başladığınızda, aynı fidye yazılımıyla uğraşıyorsanız, aynı kişiyle uğraşıyor olma ihtimaliniz yüksekti” diyor. “Ama bugünün ekosisteminde, o kadar çok farklı grup ve bu grupların bir parçası olarak katılan o kadar çok farklı üye var ki, çoğu zaman neredeyse sıfırdan başlıyorsunuz.”

4. Fidye Talepleri Artıyor

Schmitt’in yaptığı anekdot niteliğindeki gözlemlerden biri, son zamanlarda fidye yazılımı operatörlerinden çok yüksek ilk fidye talepleri gördüğü gerçeğiydi.

“15 milyon dolar gördük, 13 milyon dolar gördük, 12.5 milyon dolarımız oldu. Başlangıçta çok yüksek fidye talepleri oluyor ve bu biraz şaşırtıcı” diyor. “Ve çoğu zaman önemli ölçüde daha düşük fidyeler için başarılı bir şekilde pazarlık yapıyoruz. Yani 15 milyon dolardan başlayıp 500.000 dolara inmek alışılmadık bir durum değil. Ama aynı zamanda, ‘Biliyor musun? Bu benim fiyatım ve ne dediğin umurumda değil, pazarlık yapmayacağım.'”

5. İyileştirilmiş Yedekleme Stratejileri Hazırlıkta Fark Yaratıyor

Schmitt’e göre, haraç taleplerine boyun eğmeden başarılı bir şekilde iyileşebilen müşterilerin fidye ödemesi gerekenlere oranı 1:1’e yaklaşıyor, diyor Schmitt.

“İlk günlerde, ‘Kahretsin, şifrelendik. Bu fidyeyi ödemezsek kurtaramayız’ gibiydi,” diye belirtiyor. “Zaman geçtikçe, gerçekten etkili yedekleme stratejilerine sahip olmak, kurtarma yapabilmek için çok büyük oldu; fidye yazılımlarından etkilenen birçok kuruluş var ve bunlar, gerçekten sağlam bir yedekleme stratejilerine sahip oldukları için kurtarabiliyorlar.” .”

6. Çifte Gasp Normdur

Bununla birlikte, hala eğrinin gerisinde kalan ve fidye yazılımını her zamankinden daha karlı tutan birçok kuruluş olduğunu söylüyor. Ek olarak, kötü adamlar, yalnızca dosyaları şifrelemekle kalmayıp, aynı zamanda hassas bilgileri çalmak ve kamuya sızdırmakla tehdit etmek için çifte gasp yoluyla da uyum sağlıyor. Raporda izlenen tüm gruplar çifte gasp kullanıyor.

“Bunun nedeni, insanların güvenlik konusunda daha iyi hale gelmesinden mi yoksa grupların, müşteri zaten kurtarmalarına izin verecek bir yedekleme stratejisine sahipse fidye yazılımını dağıtma çabasına değmeyeceğini gerçekten fark etmesinden mi kaynaklandığı biraz belirsiz. ” diyor. “Dolayısıyla, bu veri hırsızlığına odaklanıyorlar çünkü bence bir saldırıdan para kazanmak için en iyi şansın bu olduğunu biliyorlar.”

7. Hırsızlar Arasında Onur Yoktur Ama Ticaret Anlayışı Vardır

Son olarak, şantajcılarla uğraşırken asıl soru, hesaplarına para düştüğünde kötü adamların sözlerini tutup tutmayacaklarıdır. Bir arabulucu olarak Schmitt, genellikle böyle yaptıklarını söylüyor.

“Açıkçası, hırsızlar arasında onur yok ama onlar itibarlarına inanıyorlar” diyor. “Kötü bir şeyin olduğu uç durumlar var, ancak çoğunlukla daha büyük gruplar verilerinizi yayınlamadıklarından emin olacaklar ve size şifre çözücü sağlayacaklar. Bu, kötü amaçlı bir arka kapı şifre çözücü olmayacak. İtibarlarına çok odaklanıyorlar ve onlara ödeme yaptığınızda iş modelleri işe yaramıyor ve yine de verilerinizi sızdırıyorlar ya da size vermeleri gereken şeyi vermiyorlar.”