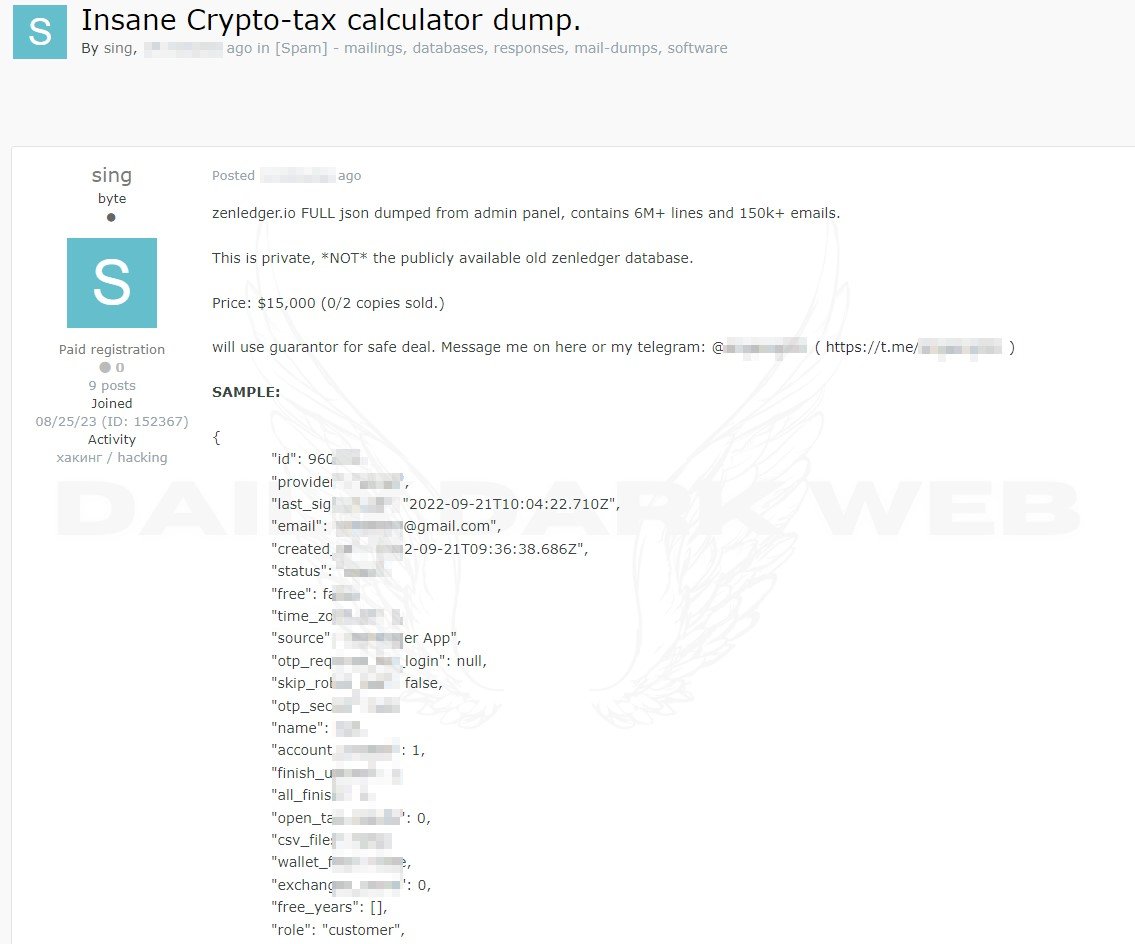

Karanlık web güncellemesinde DeFi, NFT ve Kripto para vergileri hakkında bilgiler paylaşan ZenLedger’in bilgisayar korsanları tarafından hedef alındığı iddiasıyla haberler çıktı. ZenLedger veri satışı, adlı bir kullanıcı tarafından duyuruldu. Şarkı söylemek. Dark web gönderisinin başlığı “Çılgın Kripto vergi hesap makinesi çöplüğü” idi.

Garip bir şekilde, ZenLedger veri satışı iddiasında bulunan kullanıcı 28 Ağustos 2023’te foruma katılarak verileri başka bir siber suçludan aldığını veya yanlış iddialarda bulunduğunu öne sürdü.

Kullanıcı, karanlık web platformunda “Bu özeldir, halka açık ZenLedger veritabanı DEĞİLDİR” dedi.

İddia edilen ZenLedger veri ihlalinden elde edilen veriler 15.000 $ karşılığında satışa sunuldu. Dark web notu yayınlandığında hiçbiri satılmadı.

ZenLedger siber saldırısına ait olduğu iddia edilen veri örneklerini yayınladılar. Diğer verilerin yanı sıra müşterinin kimliğini, e-posta adresini, adını ve rolünü içeriyordu. Kullanıcı ayrıca yönetici panelinden ZenLedger.io’nun tam json verilerine, 6 milyondan fazla satıra ve 150.000 e-postaya sahip olduğunu iddia etti.

Cyber Express, karanlık web Zenledger veri satışıyla ilgili yorumları için ABD merkezli kuruluşa e-posta gönderdi. Yanıt aldıktan sonra yorumlarını ekleyeceğiz.

ZenLedger’in web sitesi The Cyber Express ekibi tarafından kontrol edildiğinde erişilebilir durumdaydı. Şu ana kadar bir veri ihlali girişimi veya ZenLedger siber saldırısına ilişkin herhangi bir rapor alınmadı.

Karanlık ağ bekçilerinin gözlemlediği üzere, hacker forumlarındaki kullanıcılar birbirleriyle kavgalı durumdalar. Sony’nin veri sızdırdığı iddiası ilk olarak RansomedVC isimli grup tarafından ortaya atılmıştı. Ancak çok geçmeden başka bir hacker forumu kullanıcısı, Sony’nin hacklemesinden kaynaklandığı iddia edilen verileri yayınlayarak bunu inkar etti.

ZenLedger Veri Satışı ve Dark Web Hilesi

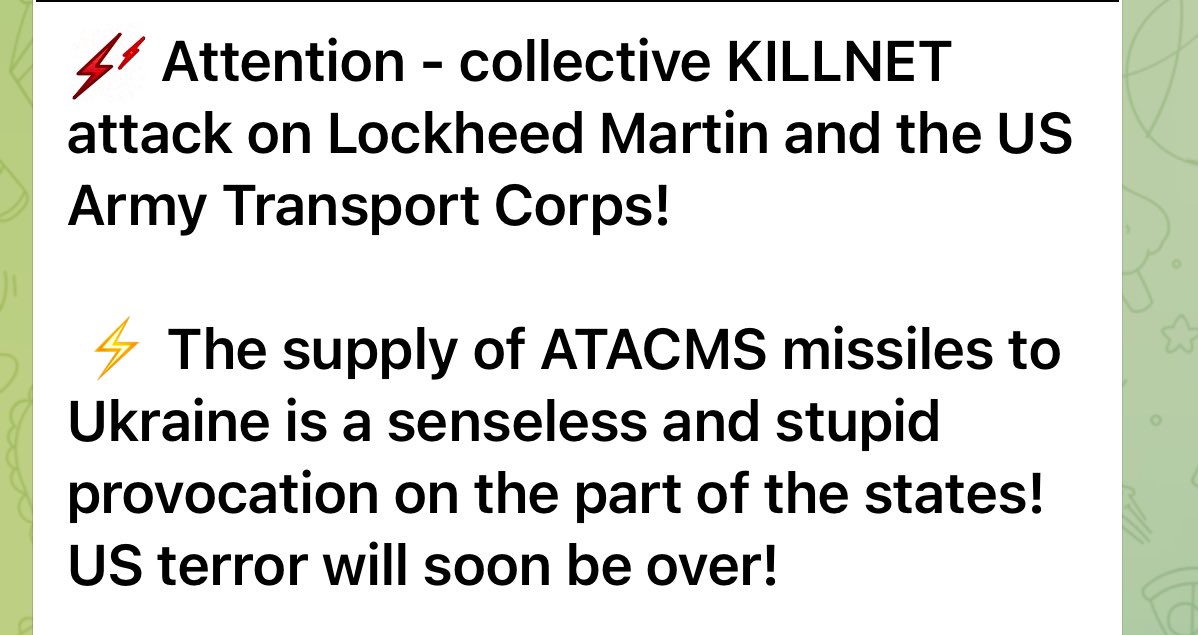

Kendilerine USDoD adını veren bir siber suçlu, gelecekteki hedefi olarak Lockheed Martin’i hackleyeceklerini söyledi. Ancak daha sonra ABD savunma sektörüne hizmet veren küresel güvenlik ve havacılık şirketi Lockheed Martin’i ihlal etme niyetinde olmadığını söyledi.

Bu, bilgisayar korsanlığı çılgınlığına devam ederken insanların aklını başka yöne çekmek için yapılan bir hileydi. Bir röportajda “Ben Deloitte, NATO ve CEPOL’e aynı gün erişim sağlarken, Raytheon ve Lockheed’in zamanlarının ve çabalarının çoğunu sorunlarını çözmeye harcamasından mutlu oldum” dedi.

Ancak kısa bir süre sonra hacktivist grup Killnet, Dark Web’de Lockheed Martin’i ihlal ettiklerini duyurdu.

2020 yılında bir bilgisayar korsanı, donanım cüzdanı sağlayıcısı Ledger’in 270.000’den fazla kullanıcısının kişisel verilerini kamuya açıkladı. Sızan dosyalar Ledger’in pazarlama veritabanını içeriyordu. Bu, birçok mağdurun firmaya karşı dava açmakla tehdit etmesine yol açtı.

Ayrıntılar arasında Ledger bülteni abonelerinin 1.075.382 e-posta adresi, 272.853 donanım cüzdanı siparişi, adres ve telefon numarası yer alıyordu.

Kullanıcılara, Ledger siber saldırısından yararlanan dolandırıcılar tarafından kimlik avı e-postaları gönderildi. Dolandırıcıların kötü niyetli faaliyetlerini daha da ileriye taşımak için Ledger yazılımının daha yeni sürümleri olarak tanıtılan sahte sürümlerin indirilmesi istendi.

Saldırıya uğrayan firma, bu tür veri sızıntıları nedeniyle ortaya çıkan güvenlik risklerine değinerek, “Kurtarma ifadenizin 24 kelimesini, Ledger’in temsilcisiymiş gibi davransalar bile asla kimseyle paylaşmayın.”

Medya Yasal Uyarısı: Bu rapor, çeşitli yollarla elde edilen iç ve dış araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve bu bilgilere güvenme konusunda tüm sorumluluk kullanıcılara aittir. Siber Express, bu bilgilerin kullanılmasının doğruluğu veya sonuçları konusunda hiçbir sorumluluk kabul etmez.