Hasan Ud-Deen | 16 Ocak 2026 00:00 UTC

Not: Bu pentester’ın misafir yazısıdır. Julen Garrido Estévez (@b3xal).

Pentester Julen Garrido Estévez (@b3xal), Burp AI’nın günlük çalışmalarında gerçek değer sağlayıp sağlayamayacağını doğrulamak istedi. Vektör keşfini, PoC oluşturmayı ve bağlamsal analizi hızlandırır mı? Krediye değer mi? Hangi tür istemler en iyi sonucu verir?

Bu konuk gönderisinde Julen, bu soruları metodik olarak nasıl yanıtlamaya başladığını bize anlatıyor. Ayrıca, en iyi sonuçları elde etmek için istemlerinizi nasıl optimize edebileceğinize dair bilgiler de sağlıyor.

Metodoloji

Repeater’da Burp AI’yi PortSwigger’ın Web Güvenliği Akademisi’ndeki laboratuvarlara, kasıtlı olarak savunmasız ginandjuice.shop’a ve kendi ortamlarıma karşı test ettim ve her etkileşimi tekrarlanabilir bir test senaryosu olarak günlüğe kaydettim:

İstem + öne çıkanlar + notlar → Yanıt → PoC Süresi → İstek Sayısı → Halüsinasyonlar / Rehberliğe bağlılık → Tüketilen krediler (tahmini maliyet, €).

İstem tarzı kalibrasyon

Farklı ipucu verme tarzlarının sonuçları nasıl etkilediğini karşılaştırma konusu özellikle ilgimi çekti, bu yüzden aşağıdaki üç ipucu stilini test ettim:

- Resmi belgelerdeki rehberliğe dayalı serbest biçimli istemler. Örneğin:

I am testing the "TrackingId" cookie to determine whether there is evidence of SQL injection. Focus on "TrackingId" and analyse the SQL query in the response. Perform specific tests, suggest payloads, and provide criteria that confirm the vulnerability. If any test confirms the vulnerability, stop immediately and do not issue further requests.

- Özel bir yapıya sahip istemler. Örneğin:

- Parameter: "TrackingId"

- Vulnerability type: SQL injection

- Focus: Focus on "TrackingId" and analyse the SQL query present in the response.

- Actions required: Perform specific tests, suggest payloads, provide criteria that confirm the vulnerability

- Stop on confirmation: yes

- Yapılandırılmış JSON. Örneğin:

{

"parameter": "TrackingId",

"vulnerability_type": ["SQL injection"],

"focus": "Focus on 'TrackingId' and analyse the SQL query present in the response",

"actions_required": "Perform specific tests, suggest payloads, provide criteria that confirm the vulnerability",

"stop_on_confirmation": true

}

Genel olarak, Burp AI’nin resmi belgelerinde önerildiği gibi serbest biçimli istemler, maliyet ve doğruluk arasında en iyi dengeyi sunuyordu. Daha da önemlisi, Burp AI’nın belirtilen rehberliğe uymasını sağlamak açısından en iyi sonuçları elde etmiş görünüyorlar.

Aşağıda en temsili oturumlardan alıntılar yer almaktadır. Rakamlar, istem yazmanın en iyi yolunu ayarladığım kontrollü ortamlardaki testlerimden geliyor.

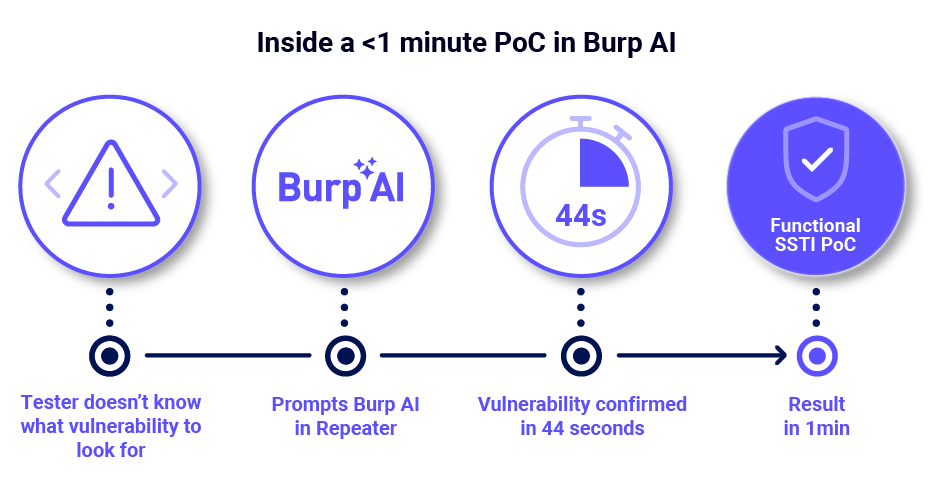

Temel sonuçlar — İstem tarzı kalibrasyon (Güvenlik Açığı: SSTI)

| Metrik / İstem stili | Resmi belgelere dayalı serbest biçim | Özel yapı | Yapılandırılmış JSON |

| İstekler | 18 | 17 | 44 |

| Ortalama süre | 0:44 (44 sn) | 1:05 (65 sn) | 1:22 (82 sn) |

| Fayda (0–5) | 5/5 | 3/5 | 4/5 |

| Çözüldü | Evet | Evet | Evet |

| Gözlemler | Hassas ve rehberlikle uyumlu; Daha düşük tüketimle 1 dakikadan kısa sürede işlevsel PoC. | Kod yürütülmesi algılandı ancak kredi tüketen gereksiz adımlarla devam edildi. | Daha kapsamlı; yararlı kanıtlar sağladı ancak rehberliğin dışında içerik üretti (sızma verileri). |

Serbest biçimli bilgi istemi daha yüksek kullanışlılığıyla öne çıkıyor. Burp AI net bir şekilde odaklanarak maliyeti ve zamanı azaltır, talimatlarla uyumlu sonuçlar sunar ve güvenilir PoC’ler üretir. Özel bir yapıyla istemden daha fazla istek yayınlamasına rağmen genel tüketimi en düşük seviyede kalıyor.

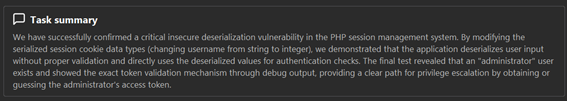

Temel sonuçlar — İstem tarzı kalibrasyon (Güvenlik Açığı: Güvenli Olmayan Seri Durumdan Çıkarma)

| Metrik / İstem stili | Resmi belgelere dayalı serbest biçim | Özel yapı | Yapılandırılmış JSON |

| İstekler | 6 | 7 | 20 |

| Ortalama süre | 1:36 (96 sn) | 1:19 (79 sn) | 1:35 (95 sn) |

| Fayda (0–5) | 5/5 | 0/5 | 2/5 |

| Çözüldü | Evet | HAYIR | HAYIR |

| Gözlemler | Seri durumdan çıkarma mantığını doğru şekilde yorumladı ve geçerli bir PoC önerdi. | Dördüncü talepte “halüsinasyonlar” gördü. | Serileştirilmiş çerezi değiştirmeye çalıştım ama yine halüsinasyonlara dönüştüm. |

Serbest biçimli bilgi istemi bir kez daha öne çıkıyor: Yalnızca 6 istek ve en düşük maliyetle (≈0,34 €), laboratuvarı çözen ve geçerli bir PoC üreten tek istem oydu. Ortalama süresi diğer istemlerden biraz daha yüksek olmasına rağmen bu durum maliyetini veya istek sayısını etkilemedi. Açık ve iyi yönlendirilmiş bir istem, yapay zekaya daha iyi odaklanır, yinelemeleri ve maliyetleri azaltır ve verimliliği en üst düzeye çıkarır.

İki pratik örnek (kısa ve tekrarlanabilir)

Burp AI’nın gerçekçi koşullar altında nasıl performans gösterdiğini görmek için onu birkaç Web Güvenliği Akademisi laboratuvarında çalıştırmaya karar verdim. Bu laboratuvarlar eğitim için tasarlanmış olsa da, her birine sanki gerçek dünyadaki bir etkileşimmiş gibi yaklaştım ve yapay zekanın davranışındaki herhangi bir önyargıyı önlemek için onları gizemli laboratuvar özelliğini kullanarak çalıştırdım.

Amacım Burp AI’nın yalnızca güvenlik açıklarını tespit etmekle kalmayıp aynı zamanda deneyimli bir pentester’ın nasıl çalışabileceğini yansıtacak şekilde bunlar üzerinde hareket edip edemediğini görmekti. İşte nasıl gitti.

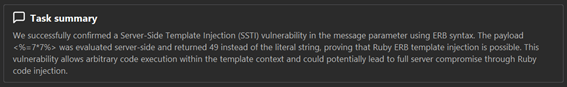

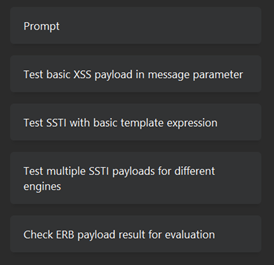

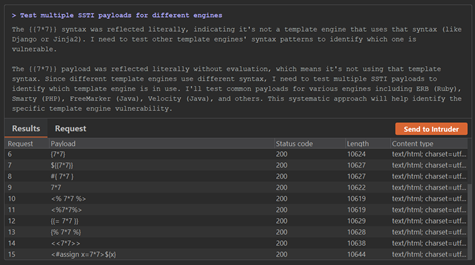

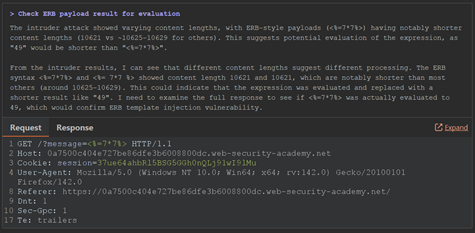

Örnek A — Sunucu Tarafı Şablon Enjeksiyonu

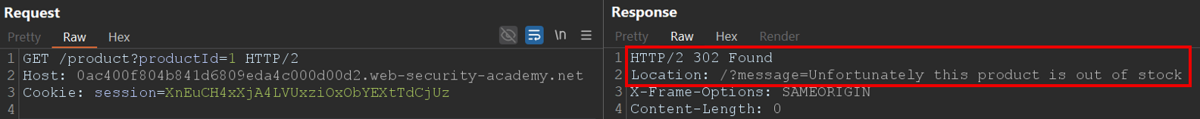

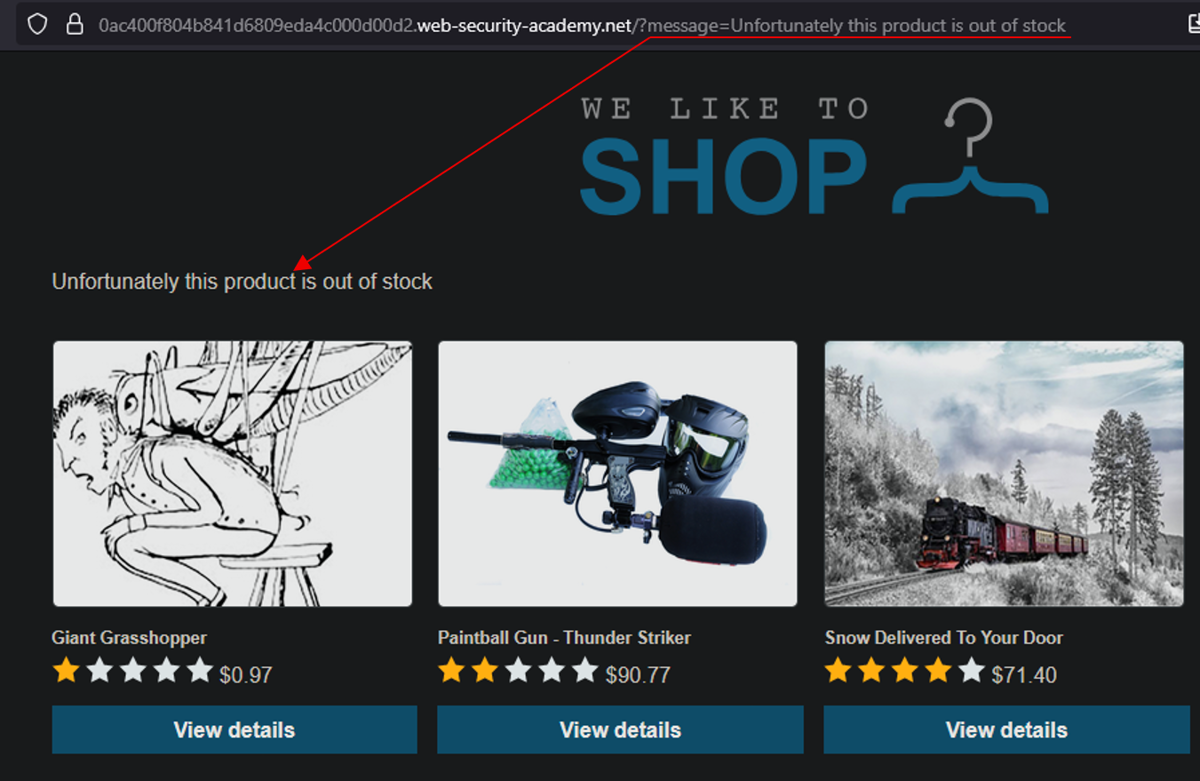

İlk senaryo, kullanıcıların öğelere göz atabileceği ve açıklamaları görüntüleyebileceği bir ürün web sitesini içeriyordu. Daha önce, var olmayan bir ürünü talep etmenin, ortaya çıkan sayfaya bir “mesaj” parametresinin yansıtıldığı bir yönlendirmeye yol açtığını gözlemlemiştim. Bu yansıma XSS veya SSTI olasılığına işaret ediyordu.

Burp AI’yi odaklanmış bir komutla işaretledim:

I am testing the 'message' parameter to determine if there is evidence of XSS or SSTI. Focus on 'message' and see how it is reflected in the response. Perform specific tests, suggested payloads, and criteria that confirm the vulnerability. If any confirm the vulnerability, stop immediately and do not execute any more requests.

“Notlar”da sağlam bir bağlam:

System summary: Product website.

Expected use: You can view different products and their descriptions.

Known behavior/previous observations: If I request a product that is not available, I am redirected to this request, where the “message” field is reflected on the website.

Previous relevant tests: If I change the message, it is reflected on the website.

Hypothesis or suspicions: Possible SSTI or XSS

Ve Highlights: Text ile test edilecek parametrenin vurgulanması “message”

44 saniyelik bir sürede 18 istek çalıştırdı ve yaklaşık 0,43 € tutarında krediye mal oldu. Beni etkileyen şey yaklaşımının kesinliğiydi. Şablon bağlamına odaklandı, ilgili yükleri doğruladı ve güvenlik açığını doğruladıktan sonra testi hemen durdurdu.

Sonuç, SSTI için hızlı ve verimli bir şekilde bulunan temiz, çalışan bir kavram kanıtlama istismarıydı.

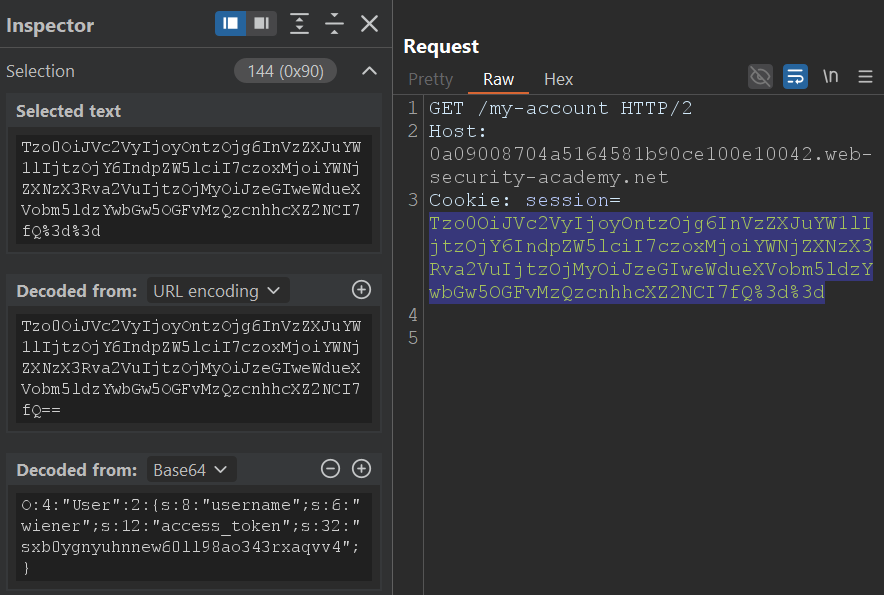

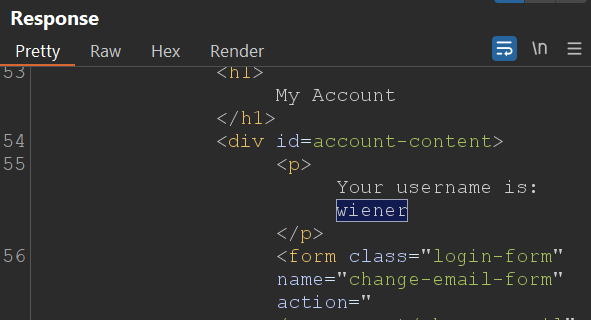

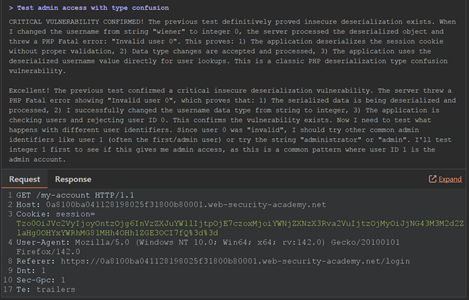

Örnek B — Güvenli Olmayan Seriden Çıkarma

İkinci test için, oturum açtıktan sonra serileştirilmiş bir PHP nesnesini oturum çerezi olarak yayınlayan bir ürün sayfasına odaklandım. Daha önceki testlerden bu çerezi değiştirmenin potansiyel olarak başka bir kullanıcının oturumuna erişmeme izin verebileceğini biliyordum.

Bu sefer Burp AI’dan “oturum” çerezini araştırmasını istedim:

I am testing the 'session' cookie to determine if there is evidence of insecure deserialization. Focus on 'session' and see how the assigned user is reflected in the response, in this case 'wiener.' Perform specific tests to see if you can gain access to another user or as an admin, suggested payloads, and criteria that confirm the vulnerability. If any confirm the vulnerability, stop immediately and do not execute any more requests.

Her zaman “notlarda” bağlam sağlamak Burp AI için iyi bir başlangıç noktasıdır:

System summary: Product page.

Expected use: Browsing and viewing products.

Known behavior/previous observations: When I log in with my account, a serialized cookie is generated, PHP object.

Previous relevant tests: It seems the cookie can be modified or malformed to log in as another user or administrator.

Hypothesis or suspicions: Modification of the serialized cookie to access as another user or as an admin.

Test edilecek parametreye ne kadar fazla yedeklilik eklersek Burp AI için o kadar önemli olacaktır. Bunun için öne çıkanları kullanacağız: Metin “oturum”

Sadece dört istek ve 61 saniye içinde Burp AI bunu çözmeyi başardı. Serileştirilmiş nesnenin kodunu çözdü, temel yapıyı anladı ve çeşitli değişiklikler önerdi ve sonunda yönetici erişimi sağlayan bir sürüme ulaştı. Daha önce olduğu gibi güvenlik açığı doğrulanır onaylanmaz testleri durdurdu.

Yaklaşık 0,34€’luk maliyetle hızlı ve ekonomik bir kazançtı.

Bu örneklerin her ikisi de bana Burp AI’nin yalnızca hazır yükleri veya kutuları işaretlemediğini gösterdi; her durumu aktif olarak analiz ediyor, yaklaşımını uyarlıyor ve güvenlik açıklarını son derece insani bir şekilde doğruluyor. Bu, deneyimli bir test uzmanının arka planda sessizce çalışmasına, hızlı hareket etmesine ama aynı zamanda doğru miktarda dikkatli olmasına benziyordu.

Temel öğrenmeler

Burp AI ile deneyler yaparken, her görevden en fazla değeri elde etmek için aracı etkili bir şekilde nasıl yönlendireceğimi anlamaya başladığımda birkaç net model ortaya çıktı.

Doğru miktarda bağlam sağlayın

Herhangi bir yapay zeka ile çalışmak gibi, en büyük çıkarımlardan biri de doğru miktarda bağlam sağlamanın önemiydi. Çok az olduğunda Burp AI, ya aşırı genel yükler oluşturarak ya da boşlukları doldurmaya çalışırken gereksiz krediler harcayarak tahmin etmeye başlar.

Çok fazla olursa, odağı kaybedebilir veya hiçbir zaman orada olmayan ayrıntıların halüsinasyonuna neden olabilir. En iyi sonuçları, ilgili sistem davranışını yakalayan, oldukça odaklanmış 1-2 cümlelik bir özetten ve ardından belirli test senaryosunun kısa bir açıklamasından aldığımı buldum.

Bağlam ve senaryo konusunda net olun

“Bağlam”ı zihinsel olarak “senaryo”dan ayırmayı faydalı buldum ve bunu, istemlerimi yazarken bana rehberlik etmesi için kullandım:

- Bağlam Daha geniş ortamı, yani sistemin ne olduğunu, nasıl çalıştığını ve ilgili kimlik doğrulama veya iş kurallarını açıklar.

- Senaryo tam şu anda test ettiğim durumu yakınlaştırıyor. Bu, Burp AI’nin odaklanmasını istediğim belirli bir uç nokta, parametre veya davranış olabilir.

Öne çıkanlar özelliğini kullanın

HTTP mesajlarındaki belirli alt dizeleri vurgulayabilmenin çok değerli olduğunu buldum. Gibi belirli bir girişi işaretleyerek message, sessionveya userIdBurp AI’nın dikkatini, test için işaretlemek için insan sezgilerimi kullandığım istek/yanıt bölümlerine odaklandığından emin olmak için yönlendirebilirim.

Açık bir durdurma koşulu ayarlayın

Uzun görevler, 20 adımlık dahili adım sınırına tabidir ancak yapay zeka bir sonuç bulması durumunda daha erken çıkabilir. Yukarıdaki örneklerimde gördüğünüz gibi, istemlerime açık bir durma koşulu ekleme eğilimindeydim. Burp AI’dan “onaylandığında durmasını” istemek yalnızca aşırı testi engellemekle kalmaz, aynı zamanda maliyet ve hızın yönetilmesine de yardımcı olur.

Bilgi istemi şablonu

Aşağıda, resmi belgelere dayanarak istemlerimi oluşturmak için kullandığım kaba bir şablon yer almaktadır. Kendi hızlı mühendisliğinizde size yardımcı olmak için burada paylaştım:

1. Hedefi netleştirin (bir cümle):

I am testing the [PARAMETER/PATH/HEADER] to determine whether there is evidence of [VULN_TYPE e.g. IDOR, SQL injection, SSRF, XSS, CSRF, CORS, JWT].

2. Odaklanacak öğe (parametre / yol / başlık):

Focus on userId / POST /api/user / Cookie: session …

3. Beklenen sonuç:

Perform concrete tests, suggest payloads, and provide criteria that confirm the vulnerability.

4. Eylemi sınırlayın (varsa):

If any test confirms the vulnerability, stop immediately and do not issue further requests.

Not şablonu

1. Sistemin kısa açıklaması

System summary:

["E-commerce web application"https://portswigger.net/"Internal user management API"https://portswigger.net/"Corporate portal".]

2. Sistemin beklenen kullanım akışının açıklaması

Expected use:

["Users can view products"https://portswigger.net/"The endpoint allows information to be updated"https://portswigger.net/"Allows searches to be performed using filters".]

3. Daha önce tespit edilen genel gözlemler

Known behaviour / previous observations:

['The system returns 500 codes with certain characters"https://portswigger.net/"The endpoint responds inconsistently to invalid parameters.']

4. Daha önce yapılmış testler

Previous relevant tests:

['Modifying the [PARAM] parameter was tested and the system displayed an unexpected error"https://portswigger.net/"Server messages indicating abnormal behaviour were recorded.']

5. Olası güvenlik açıklarına ilişkin genel hipotezler

Hypotheses or suspicions:

["Possible insufficient validation"https://portswigger.net/"Possible exposure of sensitive information"https://portswigger.net/"Potential vulnerability related to [VULN_TYPE]".]

Bir pentester’ın Burp AI hakkındaki bakış açısı

Repeater’daki Burp AI, bağlamı anladığında gerçek bir hızlandırıcıdır. Bir ipucunun tespit edilmesi ile işlevsel bir PoC elde edilmesi arasındaki süreyi büyük ölçüde azaltır. Manuel doğrulamanın yerini almaz ancak bunun için tasarlanmamıştır.

Bunun yerine, tekrarlanan görevleri hızlandıran, takılıp kaldığınızda ilham veren ve saatlerce çalışmanızı sağlayacak araştırma yolları öneren bir yardımcı pilot görevi görür. Maliyet, sağladığı muazzam zaman tasarrufu ve üretkenlik ile karşılaştırıldığında minimum düzeydedir.

Henüz yapmadıysanız Burp AI’yi kendiniz denemenizi şiddetle tavsiye ederim. Tüm Burp Suite Professional lisansları 10.000 ücretsiz krediyle birlikte gelir, yani gerçekten kaybedecek hiçbir şeyiniz yok.

Burp AI hakkında daha fazla bilgi edinin